TCPCopy 線上流量複製工具

TCPCopy是一種重放TCP流的工具,使用真實環境來測試網際網路伺服器上的應用程式。

一、描述:

雖然真實的實時流量對於Internet伺服器應用程式的測試很重要,但是由於生產環境中的情況很負責,測試環境很難完全模擬線上環境。為了能夠更真實的測試,我們開發了一款線上流量複製工具-TCPCopy,它可以使用線上真實的流量來對測試環境中的伺服器進行測試。目前,TcpCopy技術已經在中國很多公司大量使用。

二、使用場景:

1)分散式壓力測試

使用tcpcopy複製真實的資料來進行伺服器的壓力測試。有些bug只有在高併發的情況下才能夠被發現。

2)模擬實驗:

被證明是穩定的新系統,其bug只能在真正使用的時候才能被發現

3)迴歸測試

4)效能對比

三、框架:

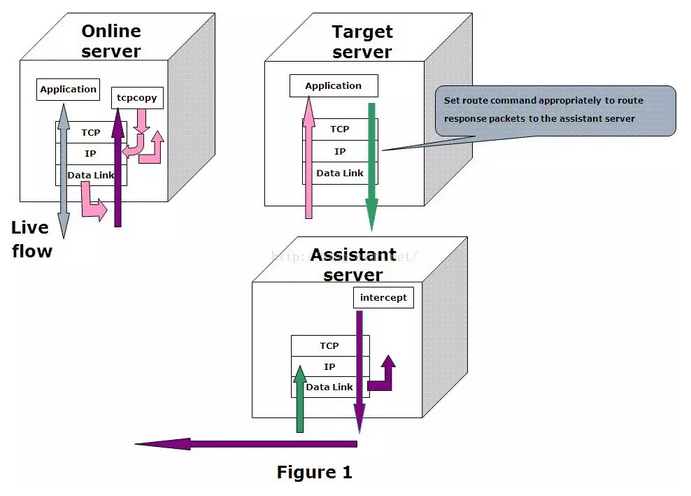

如Figure1中所示,tcpcopy包括兩部分:tcpcopy(client)和intercept(server)(後文中統一將tcpcopy-client稱為tcpcopy,將tcpcopy-server稱為intercept),當tcpcopy執行在生產伺服器並從生產伺服器抓取請求時,inteceptor執行在輔助伺服器上進行一些輔助工作,例如,響應tcpcopy。切記,測試應用程式應該執行在測試伺服器上。

tcpcopy預設情況下使用socket輸入技術在網路層抓取線上的資料包,做一些基本處理(包括:模擬TCP互動,網路控制,以及模擬傳輸層和應用層),使用socket輸出技術傳送資料包到測試伺服器(如粉色箭頭所示)

tcpcopy的測試伺服器需要做的唯一操作是:設定適當的引數使響應資訊傳送到輔助伺服器中(裝intercept的伺服器)(如綠色箭頭所示)

intercept(預設)將響應資訊傳送給tcpcopy。透過抓取響應包,intercept提取響應頭資訊,並使用一個特殊的通道將響應頭資訊傳送給tcpcopy(如紫色箭頭所示)。當tcpcopy接受到響應頭資訊,它利用頭資訊修改線上打包器的屬性並繼續傳送另一個包。應當注意,來自測試伺服器的響應被路由到應該充當黑洞的輔助伺服器。

四、快速開始

1、獲取intercept的兩種方式:

1)Download the latest intercept release.

2) clone git://github.com/session-replay-tools/intercept.git

2、獲取tcpcopy的兩種方式

1)Download the latest tcpcopy release.

2) clone git://github.com/session-replay-tools/tcpcopy.git

五、獲取安裝在輔助伺服器上的intercept

1)cd intercept

2)./configure

3)選擇適當的配置引數

4)make

5)make install

六、intercept的配置引數

--single intercept執行在單機情況下

--with-pfring=PATH 將路徑設定為PF_RING庫源

--with-debug 以debug模式編譯intercept(儲存在日誌檔案中)

七、獲取安裝在生產伺服器上的tcpcopy

1)cd tcpcopy

2)./configure

3)

選擇適當的配置引數

4)make

5)make install

八、tcpcopy的配置引數

--offline 從pcap檔案重放TCP流

--pcap-capture 在資料鏈路層抓包(預設在網路層)

--pcap-send 在資料鏈路層發包(預設在網路層)

--with-pfring=PATH

將路徑設定為PF_RING庫源

--set-protocol-module=PATH 設定tcpcopy為外部協議模組工作

--single 如果intercept和tcpcopy都設定為單機模式,只有一個tcpcopy和一個intercept一起工作,將會獲得更好的效能

--with-debug

以debug模式編譯tcpcopy(儲存在日誌檔案中)

九、執行tcpcopy

確保tcpcopy和intercept都配置為“./configure”

1)在執行應用程式的測試伺服器上,正確設定路由命令以將響應資料包傳送到 輔助 伺服器上

例如:

假設61.135.233.161是輔助伺服器的IP地址。 我們設定以下route命令將所有對62.135.200.x的的響應路由到 輔助 伺服器。

route add -net 62.135.200.0 netmask 255.255.255.0 gw 61.135.233.161

2)在執行intercept的 輔助 伺服器上(需要root許可權或者能使用socket通訊的許可權)

./intercept -F <filter> -i <device,>

請注意,過濾器格式與pcap過濾器相同。

例如:./intercept -i eth0 -F 'tcp and src port 8080' -d

intercept將捕獲基於TCP應用的響應,該應用監聽在裝置的8080埠上

3)生產伺服器中( 需要root許可權或者能使用socket通訊的許可權 )

./tcpcopy -x localServerPort-targetServerIP:targetServerPort -s <intercept server,>

[-c <ip range,>]

例如(假設61.135.233.160是目標伺服器的IP地址):

./tcpcopy -x 80-61.135.233.160:8080 -s 61.135.233.161 -c 62.135.200.x

tcpcopy將抓取當前伺服器上80埠的資料包,修改客戶端IP地址為62.135.200.x,將這些資料包傳送到ip地址為61.135.233.160,埠為8080的測試伺服器,並且連線61.135.233.161,告訴intercept將響應資料包傳送給它(tcpcopy)

雖然“-c”引數是可選的,但在此設定以便簡化路由命令。

十、注意

1)只能在linux上測試(kernal 2.6 or above)

2)tcpcopy可能丟包,因此丟失請求

3)root許可權或socket許可權是必須的(例如 setcap CAP_NET_RAW = ep tcpcopy)

4)TCPCopy現在只支援客戶端啟動的連線

5)TCPCopy不支援使用SSL / TLS的伺服器應用程式的重放

6)對於MySQL會話重放,請參考

7)不應該在

輔助

伺服器上設定ip轉發

8)請執行“./tcpcopy -h”或“./intercept -h”以獲取更多詳細資訊

十一、影響因素

有幾個因素可能影響TCPCopy,將在以下部分中詳細介紹:

1)抓包介面

tcpcopy預設使用套接字輸入介面在網路層抓取生產伺服器的資料包。在系統忙時,系統核心可能會丟包。

如果你配置tcpcopy的引數“ --pcap-capture ”,tcpcopy將在資料鏈路層抓包,也可以過濾核心中的資料包。在PF_RING資源中,當使用pcap捕獲時,tcpcopy將丟失更少的資料包。

或許抓請求包的最好方式是透過交換機映象入口的資料包,然後透過負載均衡器將巨大的流量劃分到幾臺機器

2)傳送介面

tcpcopy預設使用套接字輸出介面在網路層傳送資料包到測試伺服器。如果你想避免IP連線跟蹤問題或者獲得更好的效能表現,配置tcpcopy的引數“ --pcap-send ”,設定適當的引數,tcpcopy可以在資料鏈路層傳送資料包到測試伺服器。

3)資料包在通往測試伺服器的路上

當一個資料包被tcpcopy傳送時,它可能在到達測試伺服器前遭到很多挑戰。由於資料包中的源IP地址依然是終端使用者的IP地址(預設情況下)而不是生產伺服器的IP地址,一些安全裝置可能將該包削弱或當做偽造的包丟棄它。這種情況下,你在測試伺服器使用tcp抓包工具,可能抓取不到期望的終端使用者的資料包。要確定你是否正處於這種情況下,你可以使用同一網段下的測試伺服器做個小測試。如果資料包能被成功的傳送到同一網段的測試伺服器,而不能傳送到不同網段的測試伺服器,那麼證明你的資料包在半路被丟棄了。

為了解決這個問題,我們建議將tcpcopy、測試伺服器、intercept部署在同一個網段內。在同一網段中有一個代理的幫助下還有另一個解決方案,tcpcopy可以向代理傳送資料包,然後代理會將相應的請求傳送到另一個網段中的測試伺服器。

注意,在同一網段中的一個虛擬機器上部署目標伺服器應用程式可能面臨上述問題

4)測試伺服器的路由

測試伺服器可能設定了反向過濾技術,可以檢查包中源IP地址是否是被偽造的。如果是,則該包在網路層被丟棄。

如果在測試伺服器中能用tcp抓包工具抓到包,但是測試伺服器上的應用程式接收不到任何請求,你應該檢查你是否有類似反向過濾技術的設定。如果設定了,你不得不移除相關的設定來讓資料包透過網路層。

也有些其他原因可能導致tcpcopy不能正常工作,例如防火牆設定問題。

5)測試伺服器上的應用程式

測試伺服器上的應用程式可能不能及時處理所有的請求。一方面,應用中的bug導致請求很長時間得不到響應;另一方面,一些TCP層以上的協議只處理socket緩衝中的第一個請求,將剩下的請求留在socket緩衝中不處理。

6) 輔助 伺服器的路由

你不應該設定ip轉發為true或者 輔助 伺服器不能作為一個黑洞工作。

十二、歷史版本

2014.09 v1.0 TCPCopy released

十三、錯誤和功能請求

有錯誤或功能請求?請開啟一個新問題。 在開啟任何問題之前,請搜尋現有問題。

十四、版權和許可

版權所有2016根據BSD許可。

來自 “ ITPUB部落格 ” ,連結:http://blog.itpub.net/69942496/viewspace-2653935/,如需轉載,請註明出處,否則將追究法律責任。

相關文章

- 資料庫、中介軟體等線上引流工具Tcpcopy原理、環境搭建、使用、採坑資料庫TCP

- 線上將傳統模式複製改為GTID複製模式模式

- 如何在 12.2.0.1 透過 dblink 線上複製 PDB

- 輕量級流量複製goreplay實踐Go

- Orika - 類複製工具

- UML線上製作時序圖 -toolfk工具網時序圖

- 本地圖文直接複製到線上編輯器中地圖

- VIM複製貼上大全!

- Golang:deepcopy深複製工具庫Golang

- 使用MySQL8.0 clone技術線上搭建主從複製MySql

- Innobackupex實現mysql線上搭建master-slave主從複製MySqlAST

- SharePlex qview工具 vs OGG logdump工具探究兩個複製工具事務開始 or 事務提交複製?View

- 複製貼上不了怎麼辦?Mac複製貼上不瞭解決方法Mac

- 使用線上UML製作工具Freedgo Design設計uml例子Go

- DDD戰略腳手架工具:Wardley Mapping線上繪製APP

- cad複製快捷鍵命令 cad怎麼複製貼上圖形

- 淺複製和深複製的概念與值複製和指標複製(引用複製)有關 淺複製 “指標複製 深複製 值複製指標

- python3網路爬蟲開發實戰-線上版-可複製貼上Python爬蟲

- 線上製作logo!手把手教你線上快速製作logoGo

- vue 中實現複製貼上Vue

- wordpress從word複製貼上公式公式

- 複製貼上比依賴更好

- MySQL 5.7傳統複製到GTID線上切換(一主一從)MySql

- Java引用複製、淺複製、深複製Java

- 好用的IdCardNumberMethod工具類(直接複製使用)

- dimitri/pgcopydb:Postgres資料庫複製工具MITGC資料庫

- JS物件複製:深複製和淺複製JS物件

- GEO線上分析工具

- 線上加密/解密工具加密解密

- 複製和引用複製

- 一款線上製圖工具介紹:如何線上免費繪製UML,雲架構,ER模型,平面圖,流程圖等-架構模型流程圖

- poi操作excel,複製sheet,複製行,複製單元格,複製styleExcel

- clipboard.js無法複製貼上JS

- Linux的VI (刪除貼上,複製)Linux

- JavaScript實現複製和貼上功能JavaScript

- ClipboardJS複製貼上外掛的使用JS

- macOS如何複製貼上無格式文字Mac

- 電腦無法複製貼上怎麼回事?電腦無法複製貼上的解決方法