作者:

virustracker

·

2015/04/17 11:32

from:https://www2.fireeye.com/rs/fireye/images/rpt-apt30.pdf

0x00 介紹

APT30非常擅長執行長期的網路攻擊活動,並且從2005年開始,這個駭客組織就一直成功地維護著相關的攻擊工具,攻擊策略和基礎設施。

木馬的主要攻擊目標是位於東南亞和印度的組織機構,我們懷疑這個網路間諜活動是一次地區性的攻擊活動。透過分析木馬,我們發現這次間諜活動已經持續了數十年,受攻擊的目標大多是政府和商業組織;駭客想要竊取這些組織所掌握的地區性政治,經濟和軍事情報。

我們把這個駭客小組叫做APT30。他們之所以可怕不是因為他們有能力發動長期的間諜活動,或者是地區性攻擊行動;而是因為他們至少從2005年開始,就一直成功地維護著相關的攻擊工具,制訂著攻擊策略,並隱藏著基礎設施。

我們透過分析APT30,大致地瞭解了這個小組的入侵行動,確定了他們是怎樣在不改變作案方法的情況下,持續性地滲透某一地區的大量組織機構。根據我們對木馬的研究,我們估測了APT30小組的運作方式:他們首先合作確定目標的優先順序,並根據計劃開發木馬。他們的主要任務是從目標手中竊取大量的敏感資訊,攻擊目標可能包括政府的機密網路,以及其他透過正規途徑無法訪問的網路。雖然並不是只有APT30在嘗試侵染隔離網路(air-gapped networks),但是他們卻早在2005年時,就考慮到了這種方案,遠遠地領先於其他的駭客組織。

根據APT30的行動計劃和維護能力,以及他們的地區性目標選擇和攻擊任務,我們有理由相信這個駭客組織的背後有國家的支援,在本文中,我們沒有研究是行動的幕後推手,而是全面分析了這個駭客小組的發展計劃。

0x01 關鍵發現

APT30持續開發並改進著一系列的整合工具,並且他們在這10年中重複使用了一些基礎設施,由此可見,他們的任務是長期的。在這一套工具中包括下載器,後門,中央控制器,幾個可以感染移動裝置和隔離網路的元件。APT30常常是自己註冊DNS域名,然後用作木馬的C2域名。我們發現,有些木馬中的惡意域名已經使用了很多年。

APT30的工作流程是有結構、有組織的。由此推斷,這個駭客組織的各個小組之間互有合作;並且使用的木馬開發方法也是一致的。這個駭客組織(或者說是支援他們的開發者)有系統地記錄並跟蹤著木馬的版本開發。木馬中應用了互斥量和事件,來確保在給定時間中,只有一個木馬是執行中的。木馬的版本資訊儲存到了二進位制中。木馬在C2通訊時會檢查版本,這樣木馬就能時刻更新到最新的版本。

APT30使用了BACKSPACE後門,也就是“Lecna”。我們透過分析這個後門的控制器軟體,發現駭客會安排目標的優先順序,也有可能會變換目標。BACKSPACE的C2通訊過程分為兩個階段:首先受害裝置會聯絡一個初始的C2伺服器來判斷自己是否連線到駭客的主控制器。由於控制器本身使用了一個GUI,所以駭客可用透過這個GUI來安排主機的優先順序,給受害裝置新增註釋,並設定警告,確定某些主機的上線時間。最後,控制器太初一個新的對話方塊,提示當前“使用者”登入。

這個駭客組織的主要目的是竊取政府的敏感資訊。APT30使用的木馬都具備竊取敏感資訊的能力(例如特定的檔案型別),在某些情況下,木馬也會感染可移動裝置,然後以此作為跳板,感染其他的隔離網路。某些木馬具備“隱藏”模式,能長期休眠在受害主機上。

APT30的主要目標是持有大量政府類情報的組織機構。其中多數受害組織位於東南亞。他們在攻擊中使用了大量的社會工程方法,由此說明,這個駭客組織比較感興趣的方面包括:地區政治、軍事和經濟問題、領土爭端問題的記者。

0x02 APT30:長期發展

| 域名 |

域名註冊日期 |

早期樣本的編譯日期 |

近期樣本的編譯日期 |

| km-nyc.com |

2004年3月11日 |

2005年3月11日 |

2014年5月11日 |

| km153.com |

2007年8月30日 |

2007年9月4日 |

2014年5月11日 |

我們分析了ATP30使用的木馬和域名的註冊時間,結果發現,這個駭客組織已經運營了10多年。我們現在已知APT30最早在2004年註冊了相關的域名,而最先使用這些域名的木馬是在2005年編譯的。

一般來說,駭客組織註冊的惡意域名都只會使用幾年,然後棄用。但是,APT30註冊的某些域名已經使用了5年,截止到2014年末,他們還在使用著早期註冊的一些域名。

比如BACKSPACE木馬(md5 雜湊b2138a57f723326eda5a26d2dec56851)是在2005年3月11日,00:44:47編譯的。這個樣本使用的C2域名是www.km-nyc[.]com。近期在2014年11月5日,05:57:26編譯的BACKSPACE木馬 (md5 hash 38a61bbc26af6492fc1957ac9b05e435).也把這個域名用做了一個二級域名。

在這麼長的行動歷史中,APT30只使用了有限的工具和後門。其中一個原因可能是,既然以前的方案都成功了也就沒有必要指定新的方案和計劃。雖然,在這麼多年中,APT30也使用了一些其他的支援工具(如用於部署後門的投放器、下載器),但是他們的主要工具卻沒有改變過:也就是BACKSPACE後門和NETEAGLE後門,以及用於感染可移動裝置的工具(SHIPSHAPE,SPACESHIP, 和FLASHFLOOD),在隔離網路上竊取資料。

雖然,很多其他的駭客組織會選擇最新的、更靈活的具有更多功能的工具。但是,APT30選擇長期投資和開發一套工具。這就說明APT30(或者說給他們提供工具的開發者)有能力修改他們的原始碼,使之適應當前的需求和目標環境。第一版BACKSPACE後門最早可以追溯到2005年,現在駭客還在使用BACKSPACE系列的後門。可能是因為BACKSPACE本身的框架非常靈活,也可以進行模組開發;所以能夠被多次修改開發出多種變體。

APT30在執行長期任務時,使用的都是已有的工具。

FireEye已經識別了兩個主要的BACKSPACE程式碼分支(“ZJ”和“ZR”),這兩個程式碼的編譯命令都略有不同。此外,雖然BACKSPACE的安裝方式(如EXE程式,DLL檔案,以及可以解壓出DLL檔案的EXE)和維護方法(如,利用Startup資料夾中的捷徑(.link)檔案,作為DLL服務檔案)有很多,並且也會新增一些其他功能,但是核心功能都是一致的。

NETEAGLE後門的編譯時間最早是在2008年,最近的編譯時間是2013;這個後門的最佳化和修改模式都是類似的,其中有兩個主要的變體的開發模式也是類似的(我們稱之為“Scout” 和“Norton”)。如同BACKSPCE,不同的NETEAGLE變體具體的部署和功能也有可能不同,也可能會有附加的功能和最佳化,但是核心功能都是一致的。

APT3一直都是在修改已有的工具而沒有,這點表明APT30的任務是長期一致的,所以他們只需要修改自己的工具就能勝任長期的任務。

0x03 專業的開發工具:APT30的開發方法具有一致性和組織性

除了APT30長期使用的工具,在多數情況下,其他工具的作用可能不同,但是開發特徵都具有一致性。這些工具都具有精密的版本管理系統,也會使用相同的版本檢測方法和更新方法;這樣就能保證在同一時間中只有一個工具在受害裝置上執行。由此可見,APT30的行動非常緊湊,效率也很高。

BACKSPACE, NETEAGLE, SHIPSHAPE和SPACESHIP都保有內部的版本號,並能檢查版本號;如果版本不是要求的版本,木馬就會自動更新。我們懷疑某些木馬的版本字串中還描述了木馬的其他屬性。例如,一個BACKSPACE (“ZRLnk”)變體的版本字串中,前兩位表示的就是木馬的版本號。下一個字元可能說明的是圖示型別和漏洞文件的型別(如“p”代表的 是Acrobat Reader / PDF檔案,“w”代表的是Microsoft Word)。最後,下一個字元可能說明木馬使用了捷徑(.lnk)檔案來維持木馬。

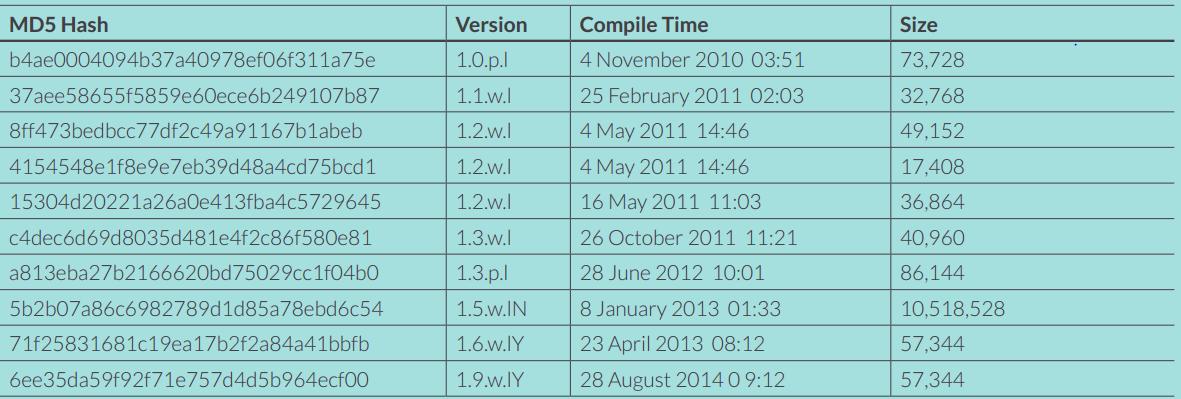

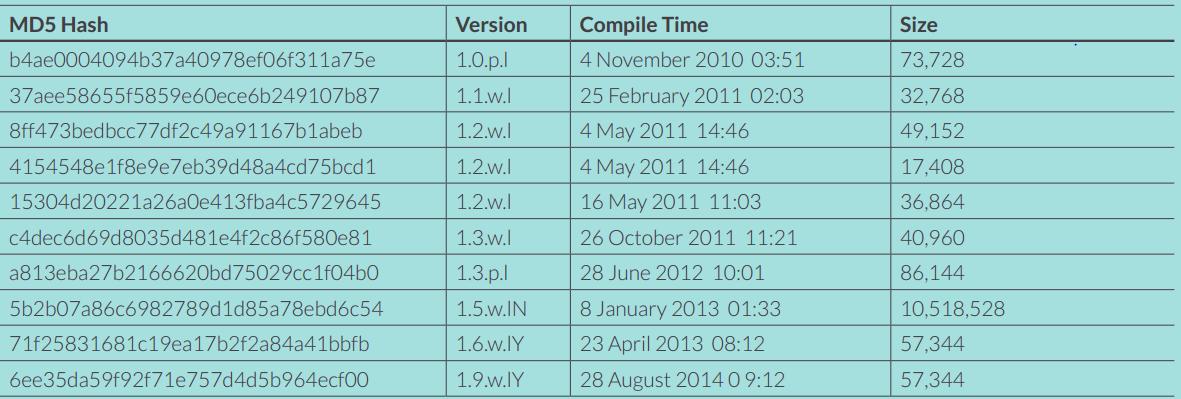

表1-ZRLnk的歷史版本

APT30有可能是自己開發工具,也可能有開發者在支援他們

根據版本號,我們發現BACKSPACEH後門的”ZJ”變體具有最長的修改歷史。我們對55個ZJ樣本進行了分析,版本涵蓋了1.2到20.50,時間跨度有8年(編譯時間從2005年到2012年)。

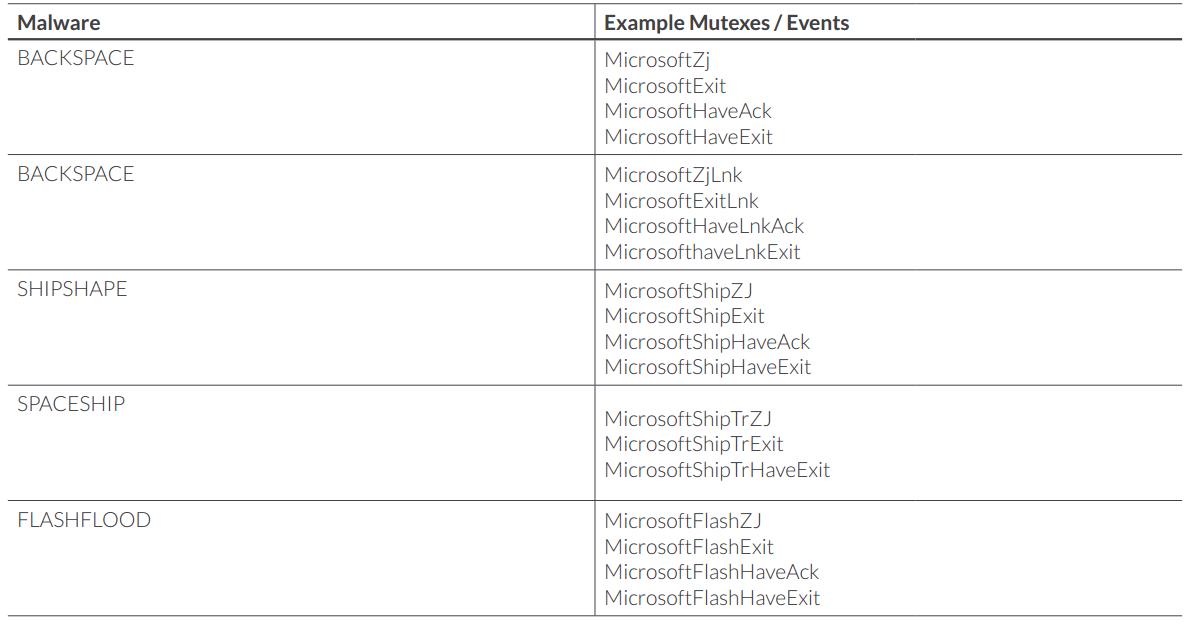

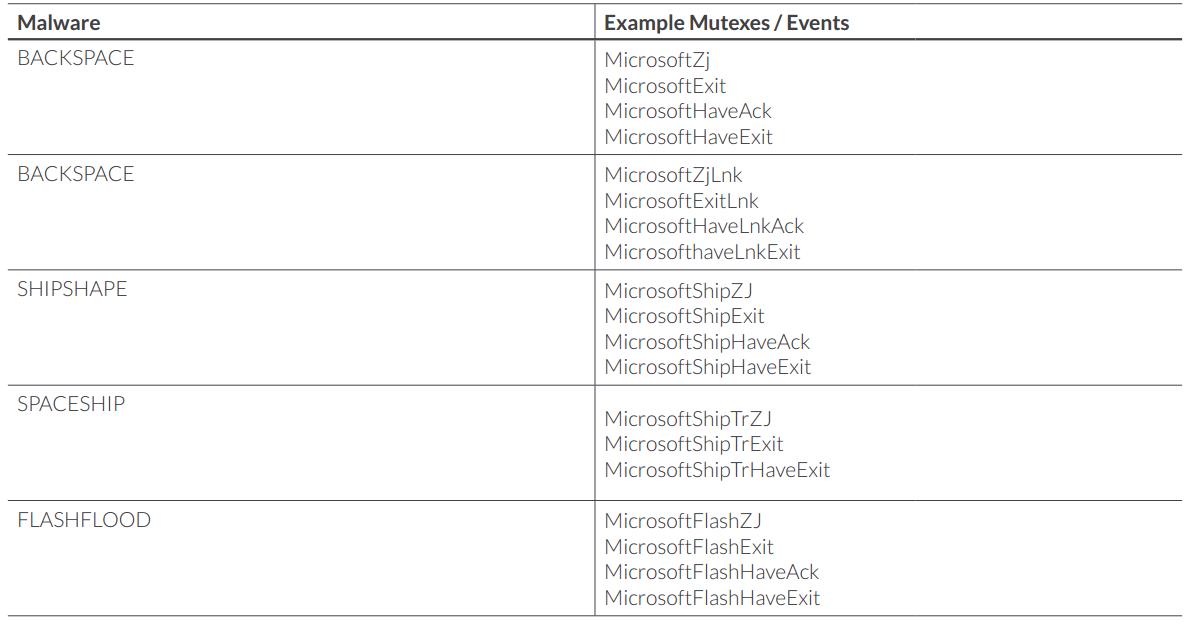

除了版本控制,APT30還採用了相同的方法來管理多數木馬(BACKSPACE, SHIPSHAPE, SPACESHIP, 和FLASHFLOOD)的執行,並保證一段時間中只執行一個木馬,這樣做可能是為了降低木馬被檢測到的機率。互斥量和事件的命名方式也有規律,多數名稱中都包含‘Microsoft’ 或 ‘ZJ’ 。木馬在執行時會建立互斥量,用來確保在這段時間中只能執行這個木馬。事件和互斥量的命名方式是一樣的,事件是為了給木馬和相關的執行緒傳送訊號,進行退出。

木馬的版本劃分說明木馬的開發環境具有鮮明的機構和良好的管理。同樣,在一段時間中只執行一個木馬,說明這個駭客組織是相當專業的。我們推測這些駭客更傾向在受害裝置上安裝最新版的工具。我們還判斷他們可能會大規模地開展行動,希望從木馬的自動管理中收益。

雖然我們目前還沒有發現其他的駭客使用了任何本文中提到的這些工具,但是我們不能保證這些工具專屬於APT30.這些工具在不斷地更新中任然沒有改變核心功能,說明APT30掌握有可用的開發資源,能用於修改和定製自己需要的木馬。也就是說,APT30要麼是自己負責工具的開發,要麼就是其他的開發者在專門支援他們。

表2-程式執行和版本控制中使用的互斥量和事件

0x04 為了平衡隱秘性和規模性,木馬的C2通訊分為了兩個階段

BACKSPACE後門和NETEAGLE後門使用了兩個階段的C2伺服器。後門首先與 階段1的C2位置通訊,通常是一個或多個C2域名。與階段1 C2的互動是完全自動的;也就是說,階段1 C2不支援駭客與受害主機之間進行任何互動通訊。BACKSPACE和NETEAGLE都會使用HTTP請求與階段1 C2互動,請求URI下載包含基礎指令和資訊(包括階段2的C2位置)的檔案,或者是下載並執行額外的二進位制。受害主機可能會提示階段2 C2(如傳輸關於受害主機的資料),只有接收到指令需要這樣操作的主機才會建立完整的連線到BACKSPACE控制器。一旦木馬連線到了控制器,駭客就能直接操作受害主機。

駭客利用這種分階段方法,混淆了自己與受害人之間的關聯。這樣他們就能方便的管理大量的受害人;新感染的主機可以自動與階段1 C2伺服器互動,直至駭客選中了特定的主機進行階段2的互動。

下表中列出了BACKSPACE樣本(md5 雜湊6ee35da59f92f71e757d4d5b964ecf00)可能請求的URI,以及每個檔案的目的。完整的URI格式是hxxp://<c2_domain>/<path>/<file>, 其中