Burpsuite安全測試測試指導

1 Burpsuite簡介

Burpsuite是一款安全領域非常重要的Web掃描工具(或者說是平臺),它用於攻擊Web應用程式。在Burp Suite上整合了各種掃描工具外掛,各個整合外掛可以組合使用,也可以單獨使用。

2 Burpsuite安裝

Burpsuite有兩個版本,專業版和免費版,本次只進行一些簡單的web安全測試,涉及到的外掛並不多,所以直接安裝免費版即可,工具獲取直接在***上搜尋獲取:(安裝免費版)

3 Burpsuite Proxy與瀏覽器配置

3.1 Proxy配置

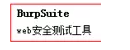

開啟Burpsuite >>Proxy >>Options >>Proxy Listeners預設分配的代理地址和埠是127.0.0.1:8080,並且是啟動了的,如下圖:

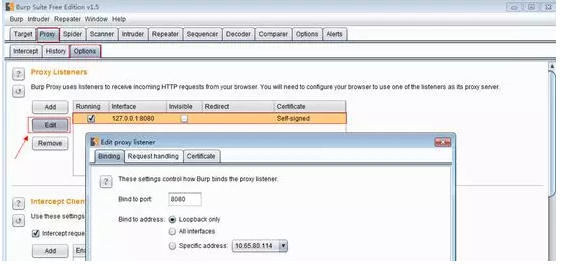

另外選中該條記錄,點選“edit”,選擇“Certificate”標籤,勾選 Use a self-signed certificate:

3.2 瀏覽器配置

1. 配置 Google Chrome/IE瀏覽器

(由於Chrome跟IE用的都是IE代理配置,所以配置其中一個即可)

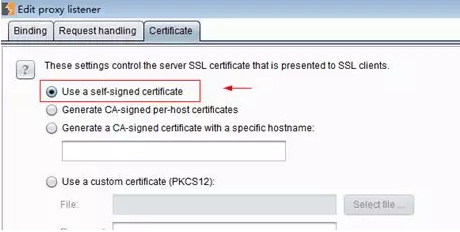

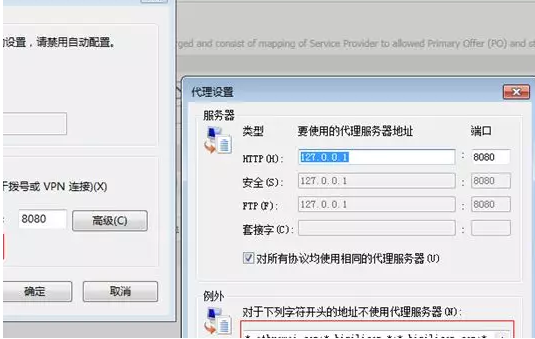

(1) Google Chrome:設定(工具)>>Internet選項>>連線>>區域網設定

IE瀏覽器 :設定>>高階>>開啟代理設定>>Internet選項>>連線>>區域網設定

(2)配置例外地址:高階>>例外,從中刪除需要使用的代理伺服器的地址模板

*.hisilicon.*;*.hisilicon.com;

( 由於當前需測試的環境是10.開頭,列在裡面會被作為不使用代理伺服器的地址,所以必須把10.*;去掉,不用該工具的時候需再將其新增回去)

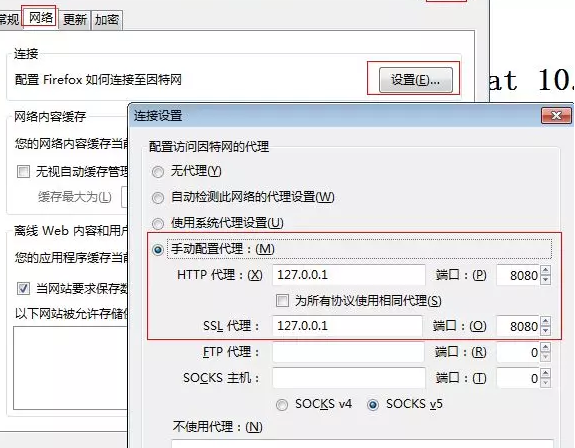

2. Firefox配置

Firefox:選項>> 選項>>高階>>網路>>設定,勾選“手動配置代理”,填入代理地址和埠

3. 說明 :Chrome用的IE的代理設定,因此只要改了Internet屬性中的代理設定,那麼IE瀏覽器與Chrome的請求都會透過這個代理來走;而Firefox不受影響,同樣修改了Firefox的代理,那麼IE和Chrome都是不會受影響的。

4 Burpsuite測試器

4.1 開啟攔截功能

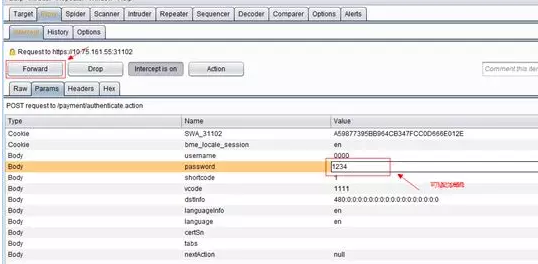

點選Intercept標籤,並將其的開關設為開啟——點選以下按鈕至“intercept is on”(表示開啟攔截功能,“intercept is off”表示關閉);

4.2 攔截資訊,編輯修改,傳送至伺服器或瀏覽器

開啟之後,可將攔截到的資訊進行編輯,編輯之後點選“Forward”將資訊傳送到伺服器或瀏覽器(可用於繞過前端相關驗證進行測試,如刪除驗證碼進行繞過驗證碼測試)

4.3 暴力破解攻擊

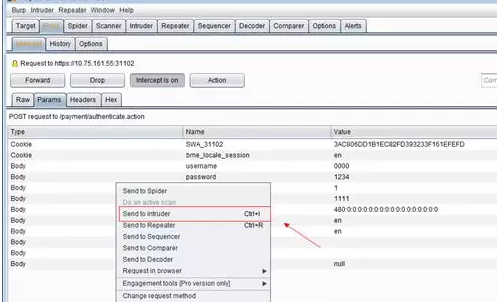

1. 將以上攔截到的頁面資訊,右鍵點選“Send to instruder”

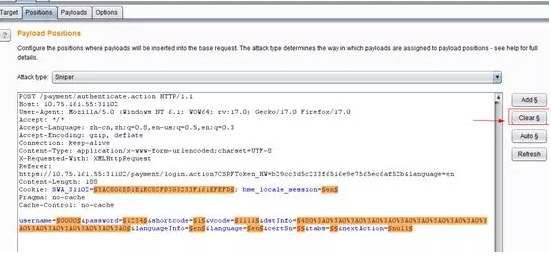

2. 在Intruder-Position中設定,將自動設定的position【Clear$】掉,然後在請求中username和password的地方點選【Add$】新增position

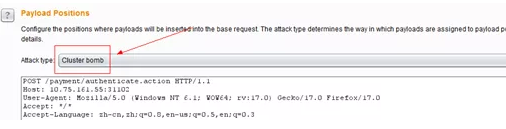

3. 設定攻擊型別為【Cluster bomb】,因為這是要同時對username和password進行爆 破,選擇字典的笛卡爾積進行最大程度的爆 破:

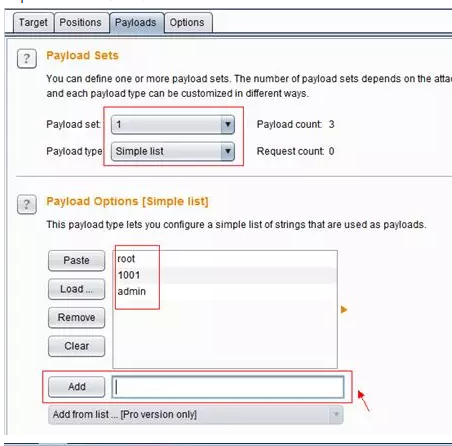

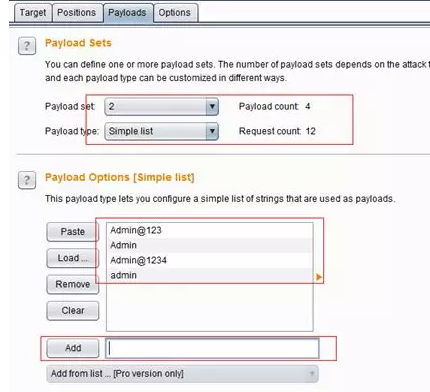

4. 在Intruder-Payloads中設定攻擊載荷,分別選擇payload set 1/2,並新增username和password的載荷

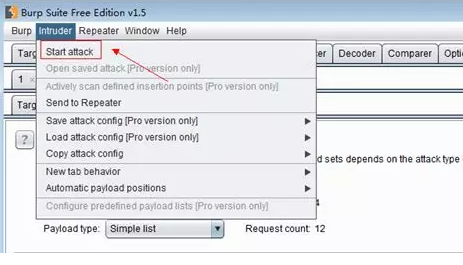

5. 點選選單中的【Intruder-Start attack】開始攻擊

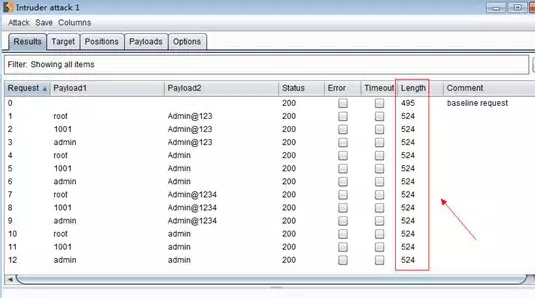

6. 在結果列表中,透過Length排序,選出長度與其他不同的一個,由於以下頁面並沒有爆 破成功,所以不存在長度不一樣的一組

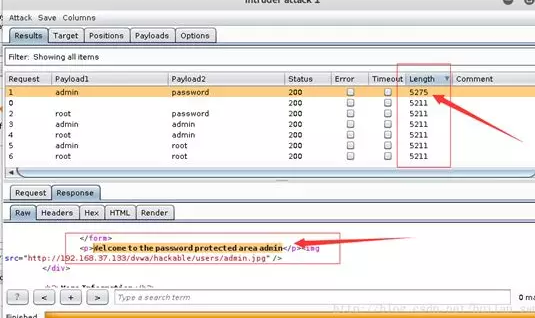

7 . 以下為其他網站爆 破成功的結果列表,檢視Response,可以看到“Welcome to the password protected area admin”的欄位,證明這對載荷是正確的,爆 破成功,證明該網站存在Web安全問題

來自 “ ITPUB部落格 ” ,連結:http://blog.itpub.net/69942496/viewspace-2655022/,如需轉載,請註明出處,否則將追究法律責任。

相關文章

- 安全測試工具之-BurpsuiteUI

- Burpsuite 滲透測試工具使用UI

- burpsuite學院之api測試UIAPI

- 被領導逼瘋的測試 --- 尋求測試發展方向指導

- 滲透測試工具Burpsuite操作教程UI

- 效能測試之測試指標指標

- burpsuite+xray 實現聯動測試UI

- 效能測試有哪些指標需要測試?指標

- 軟體效能測試常見指標。在哪裡測試測試?指標

- 測試測試測試測試測試測試

- 效能測試指標指標

- 【安全】【測試思路】基於Burpsuite工具中的intruder執行暴力破解UI

- 如何用 burpsuite 偽造 IP 做滲透測試UI

- Web安全測試Web

- 廣州食品微生物檢測 食品安全指標測試指標

- 安全測試和滲透測試的區別

- BurpSuite在非Web應用測試中的應用UIWeb

- 滲透測試之BurpSuite工具的使用介紹(三)UI

- 安全測試學習

- 軟體效能測試有哪些測試指標?效能測試報告怎麼編寫?指標測試報告

- 軟體安全測試有哪些測試要點?軟體安全測試報告價格是多少?測試報告

- 軟體安全測試有哪些方法?在哪裡測試?

- 網站安全測試之APP滲透測試漏洞網站APP

- 網路測試儀測試交換機的基本指標指標

- 軟體安全測試知識分享,安全測試報告如何收費測試報告

- 軟體安全測試方法有哪些?安全測試報告如何收費?測試報告

- 掌握軟體安全測試方法秘笈,安全測試報告信手捏來測試報告

- 測試—測試方法

- 測試測試用

- 安全測評基礎-安全測評常用測試工具講解

- Web安全性測試Web

- 軟體安全測試有哪些測試手段?軟體測試報告收費貴嗎?測試報告

- 5款安全測試工具,寫軟體安全測試報告再也不愁!測試報告

- 大話效能測試系列(1)- 效能測試概念與主要指標指標

- 【十年測試】烏雲安全白帽子聊聊介面測試

- 滲透測試 網站安全測試行業問題分析網站行業

- 滲透測試對app安全測試實戰過程分享APP

- 滲透測試與自動化安全測試工具比較