一起針對國內企業OA系統精心策劃的大規模釣魚攻擊事件

0x00 前言

以下內容撰寫於2014年6月26日上午,由於時間精力關係,當時只寫了一半,擱置了大半個月,後來在烏雲的一個帖子中發現了一模一樣的大規模釣魚行為(帖子內容見底下)。

在烏雲瘋狗、長短短等朋友的強烈建議下,將這篇文章整理了出來,由於過了大半個月,有些細節、邏輯已漸漸模糊、混淆,經過了一段時間的整理(可以看到文中穿插有不同時間的點評),進行了收尾完善。

這是一個精心策劃的、大規模的、針對國內企業OA系統的批次釣魚攻擊行為!

同時,這也是對國內企業郵箱、OA系統大規模釣魚攻擊的一個預警!

具體預警見之後西安零日網路科技有限公司網路安全專家核攻擊(核總)聯合烏雲漏洞報告平臺釋出的預警內容。

事件分析:

1、釣魚者事先在網際網路採集了大量企業、網站管理員、政府網站人員的郵箱地址。

2、釣魚者事先在網際網路掃描了大量存在弱口令的企業郵箱,進行大量釣魚郵件群發(可以不進入垃圾箱)。

3、釣魚者使用這些企業郵箱對採集到的郵箱地址進行大量釣魚郵件群發,內容基本一致。

4、釣魚者註冊了幾個域名,專門用作釣魚收信。

5、這是一起針對國內企業OA系統精心策劃的大規模釣魚攻擊事件。(APT攻擊?)

6、目前尚不明確釣魚者目的何在。(撒大網釣大魚的節奏?)

以上分析來自西安零日網路科技有限公司網路安全專家核攻擊(核總)。

0x01 意外收穫

核總早上收到一封釣魚郵件,實際上每天都能收到一大堆釣魚郵件,煩不勝煩,但是這封郵件比較有意思,跟隨核總簡單的分析一下它~

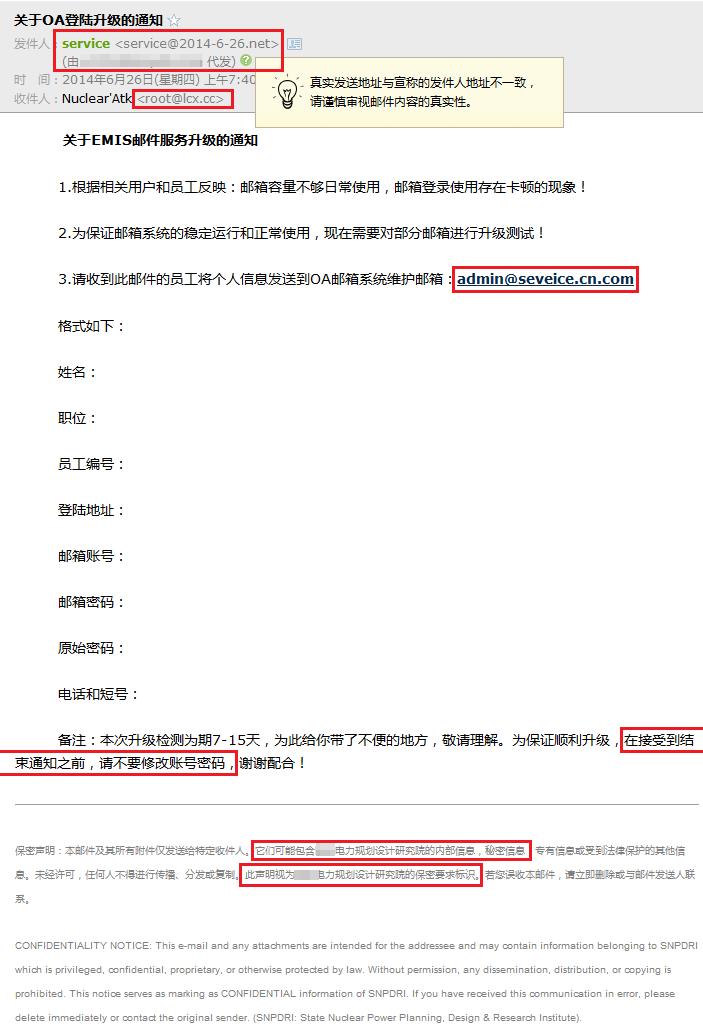

先來看看釣魚郵件內容:

郵件明文內容:

關於EMIS郵件服務升級的通知

1.根據相關使用者和員工反映:郵箱容量不夠日常使用,郵箱登入使用存在卡頓的現象! 2.為保證郵箱系統的穩定執行和正常使用,現在需要對部分郵箱進行升級測試! 3.請收到此郵件的員工將個人資訊傳送到OA郵箱系統維護郵箱:[email protected]admin@seveice.cn.com

格式如下:

姓名:

職位:

員工編號:

登陸地址:

郵箱賬號:

郵箱密碼:

原始密碼:

電話和短號:

備註:本次升級檢測為期7-15天,為此給你帶了不便的地方,敬請理解。為保證順利升級,在接受到結束通知之前,請不要修改賬號密碼,謝謝配合!

保密宣告:本郵件及其所有附件僅傳送給特定收件人。它們可能包含A企業的內部資訊,秘密資訊,專有資訊或受到法律保護的其他資訊。未經許可,任何人不得進行傳播、分發或複製。此宣告視為A企業的保密要求標識。若您誤收本郵件,請立即刪除或與郵件傳送人聯絡。

CONFIDENTIALITY NOTICE: This e-mail and any attachments are intended for the addressee and may contain information belonging to ***|\*| which is privileged, confidential, proprietary, or otherwise protected by law. Without permission, any dissemination, distribution, or copying is prohibited. This notice serves as marking as CONFIDENTIAL information of ***|\*|. If you have received this communication in error, please delete immediately or contact the original sender.

內容看起來挺一本正經的麼,釣魚收集的資訊挺全的麼,括弧笑~

0x02 抽絲剝繭

為了方便理解,我們從上往下按順序分析吧(注意紅框中的內容)。

[email protected],是一個以日期命名的、偽造的、不存在的域名。 2、**354@\**|\**|.com,百度了一下域名,是:\***|\***|

目測寡人和這個A企業木有任何關係,目測釣魚者看寡人網名是核攻擊,就弄了個A企業的郵箱增強真實性(也有可能只是為了用個正常域名,讓郵件不進入垃圾箱?)(2014-7-14 18:10:08 補充:證明這個猜想正確!)(不排除A企業域名已被搞下,見後邊的分析~)

繼續看~

[email protected],域名看起來挺正規的麼,呵呵,先收集起來稍後分析,括弧笑~

4、紅框中的內容:“……本次升級檢測為期7-15天……在接受到結束通知之前,請不要修改賬號密碼,謝謝配合!”,請不要修改賬號密碼?Just 呵呵~你這後期滲透工作,動作也太慢了吧,居然需要7-15天,寡人一般最多一兩天就完事了~

5、最底下的紅框中的內容“……它們可能包含A企業的內部資訊,秘密資訊……” ,應該是郵件系統模板自帶或頁尾附加內容,制式化傳送。

再來看看郵件原文(原始資料):

Received: from WebsenseEmailSecurity.com (unknown [219...227]) by bizmx6.qq.com (NewMx) with SMTP id for root@lcx.cc; Thu, 26 Jun 2014 07:40:26 +0800 X-QQ-SSF: 005000000000000000K000010420600 X-QQ-mid: bizmx6t1403739626t7xszqhfx X-QQ-CSender: 354@***|\*|.com X-QQ-FEAT: h0yizCkM5mMZ/tU/FDOZge7cwU1MZMYVkeLy/yM35Sk= Received: from GH-ML-05.snpdri.com (unknown [172.17.1.9]) by Websense Email Security Gateway with ESMTPS id D2940D569E7 for root@lcx.cc; Thu, 26 Jun 2014 07:40:24 +0800 (CST) Sender: <354@***|\*|.com> Message-ID: <[email protected]> From: service@2014-6-26.net To: root@lcx.cc Subject: =?utf-8?B?5YWz5LqOT0HnmbvpmYbljYfnuqfnmoTpgJrnn6U=?= Date: Thu, 26 Jun 2014 07:40:08 +0800 MIME-Version: 1.0 Content-Type: multipart/alternative; boundary="---|-=_NextPart_000_0957_01B53497.13B65610" X-Priority: 3 X-MSMail-Priority: Normal X-Mailer: Microsoft Outlook Express 6.00.2900.5512 X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.5512 X-Originating-IP: [113.111.200.115]

---|---|=_NextPart_000_0957_01B53497.13B65610 Content-Type: text/plain; charset="utf-8" Content-Transfer-Encoding: base64

5YWz5LqORU1JU+mCruS7tuacjeWKoeWNh+e6p+eahOmAmuefpQ0KDQoxLuagueaNruebuOWFs+eU …… …… …… dD4NCjwvYm9keT4NCjwvaHRtbD4NCg==

---|---|=_NextPart_000_0957_01B53497.13B65610--

從郵件原文頭中能提取到很多有價值的資訊,比如郵件傳送者的IP地址:

219.***.***.227 中國北京市 電信

經過 IP 反查,確認這個 IP 地址為 “A企業” 郵件伺服器的IP地址:mx.***|\*|.com(219...227),該 IP 地址目前可以 Ping 通~

(提示:A企業域名,www.***|\*|.com(219...225),以及視訊會議伺服器:219...232,和郵件伺服器都在一個c段的。)

也就是說,熊孩紙使用A企業的郵件伺服器傳送的,So,該伺服器上會有登陸及傳送日誌,So~上門爆菊抓人~你懂的~

0x03 初探虎穴

在官網看了看,發現了一點A企業網路基本構架:

<a href='http://219.***.***.232/' class='bt_link' title='視訊會議' target=_blank></a>

<a href='http://www.******.com:8001/' class='bt_link' title='人才招聘' target=_blank></a>

<a href='https://mail.******.com/' class='bt_link' title='企業郵箱' target=_blank></a>

<a href='https://vpn.******.com/' class='bt_link' title='移動辦公' target=_blank></a>

219.***.***.225(www.******.com),官網

219.***.***.226(mail.******.com),企業郵箱

219.***.***.227(mx.******.com),郵件伺服器

219.***.***.230(vpn.******.com),移動辦公

219.***.***.232(219.***.***.232),視訊會議

可以看到企業郵箱登陸域名,So,如果使用熊孩紙的賬戶“**354@******.com”登陸郵箱會如何呢?

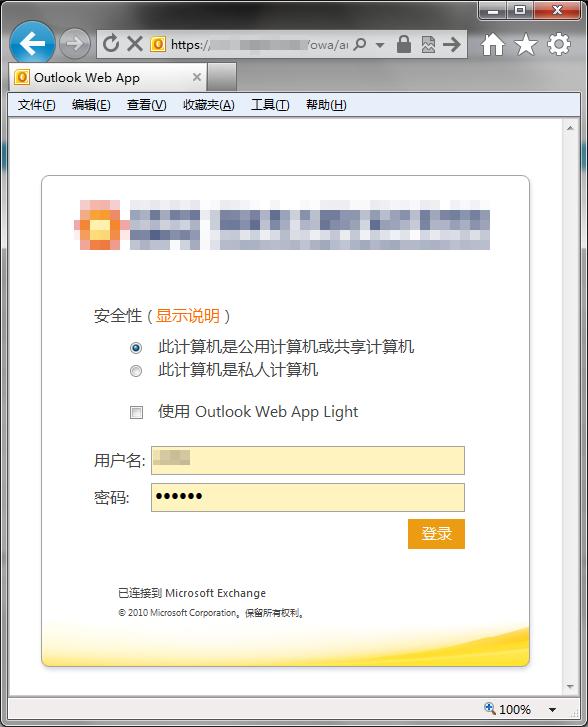

於是核總經過前邊的A企業網路基本構架摸排,順利進入A企業郵箱登陸頁面(mail.***|\*|.com):

並使用之前的發件賬號(**354@\***|\***|.co)與密碼(123456)(2014-7-14 18:12:59 補充:現在密碼已被修改!)成功登陸!

(旁白:登陸密碼是核總瞎猜的,人品爆發,是吧~)

(2014-7-14 19:10:14 補充:事後這也證明一個觀點:該犯罪團伙可能大規模掃描網際網路中的企業郵箱弱口令,並進行利用,進行大規模郵件群發!而且如上邊所述,郵件不會進入垃圾箱!)

發現這只是一個普通員工“張*”(可能已經離職,賬戶沒有登出)的企業郵箱(2014-7-14 18:19:31 補充:企業郵箱是個大坑,國內各大廠商早該注意這個事情了!),而且密碼是弱口令,看了下使用日誌、收/發件箱,已經很久沒用了~

https://mail.***|\*|.com/

賬戶:**354@\***|\***|.com 密碼:123456

賬戶資料:

張仝

帳戶資訊 - 張*

一般資訊

顯示名稱: 張* 電子郵件地址: **354@\***|\***|.com

聯絡號碼

工作電話: 行動電話:

核總已使用將所有郵件匯出。(見之後的附件資料下載)

0x04 得來全不費工夫

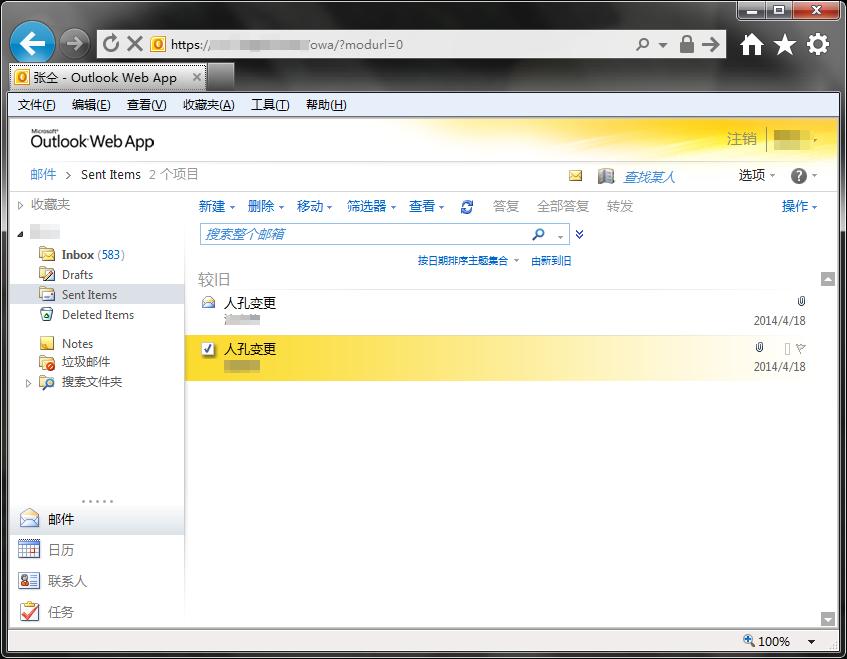

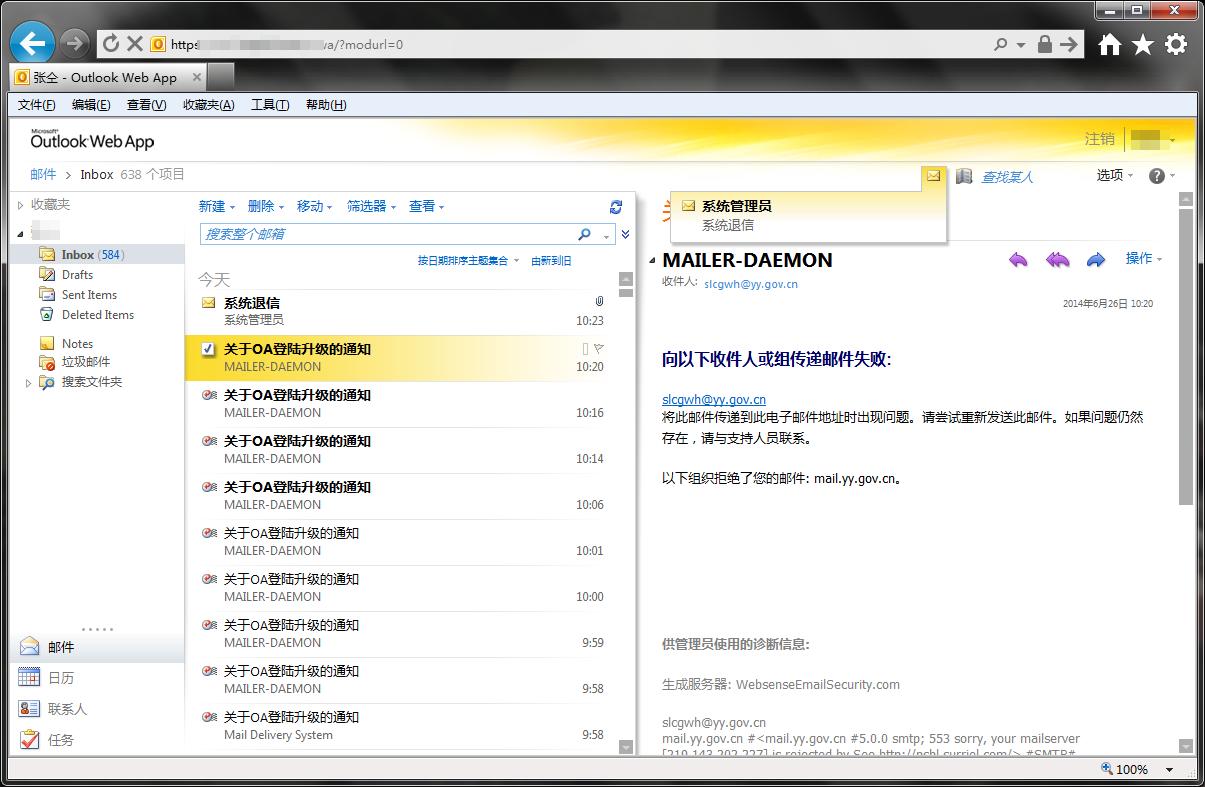

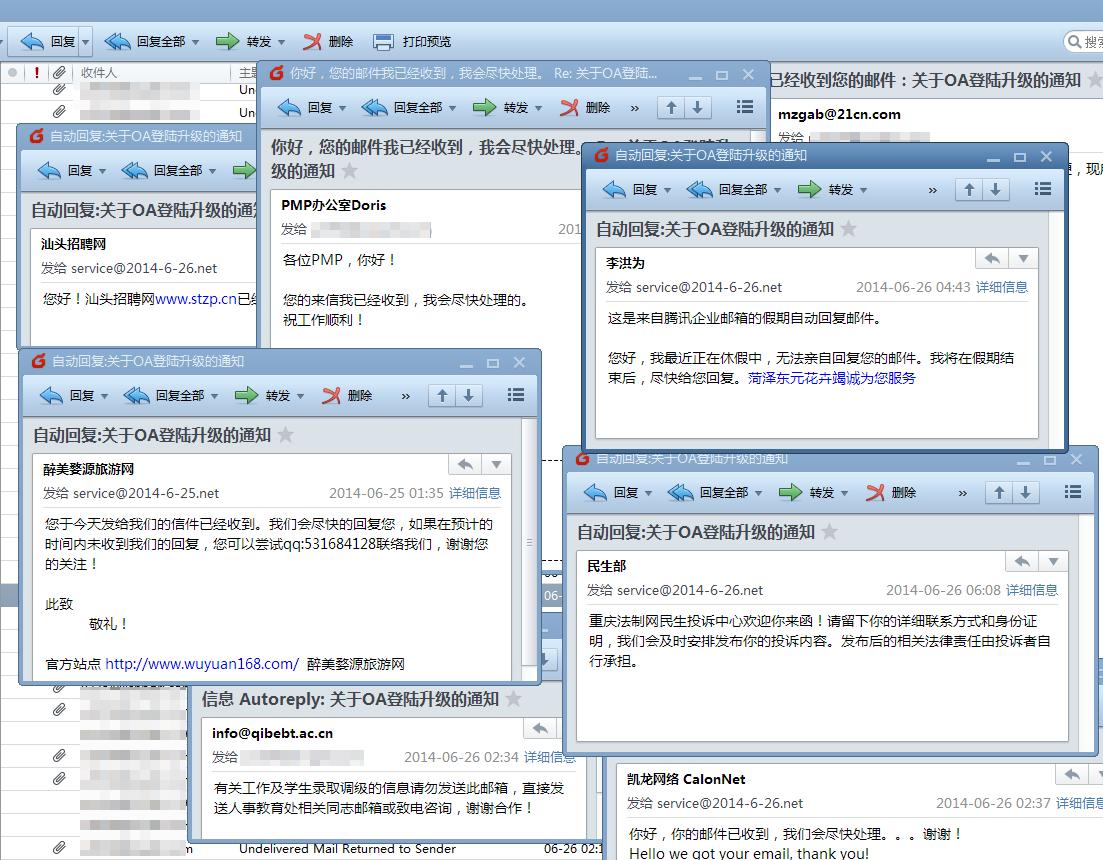

同時核總在該員工郵箱內發現數以千計的已傳送的大規模釣魚郵件!!!

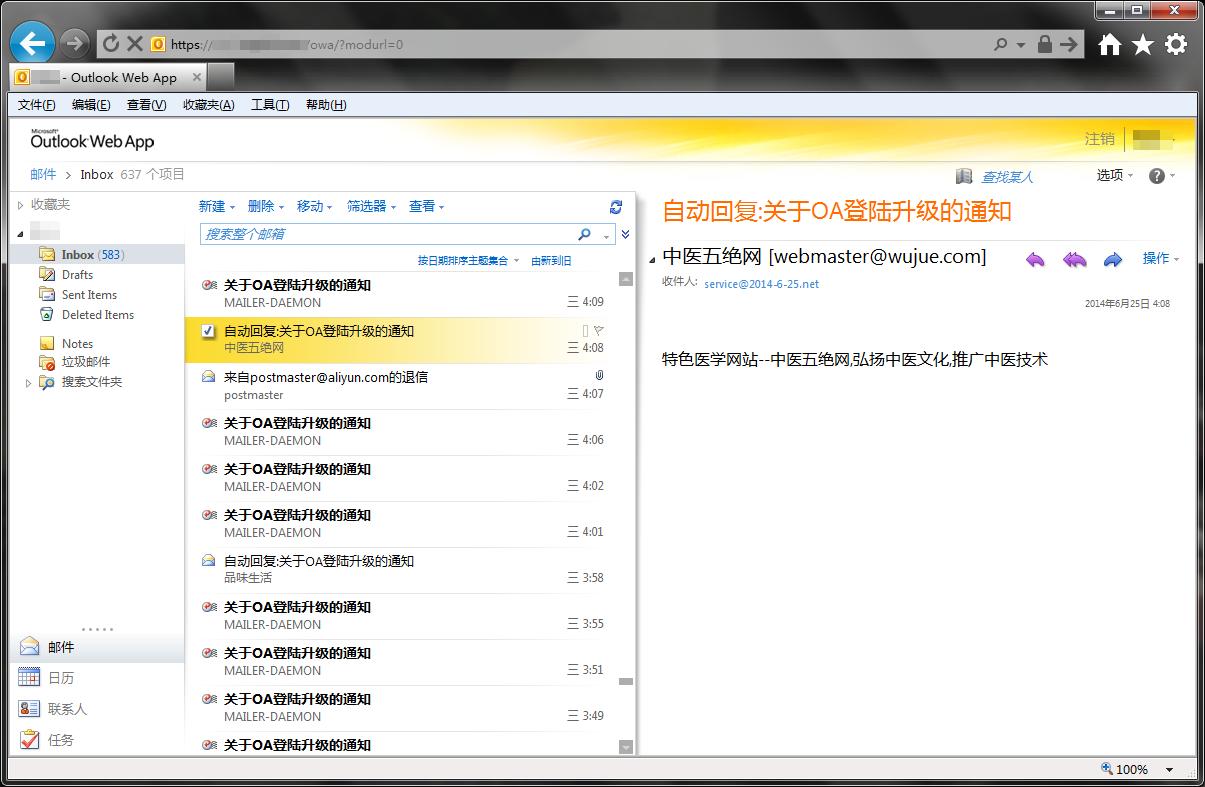

經過核總細細查閱,發現這些都是收件人地址不存在或其它各種原因導致傳送失敗的退信,或者收件人自動回覆的郵件!

(旁白:核總已經所有郵件打包下載,為以後追蹤提供資料研究!)

數量足有上千封,這僅僅只是幾個小時內的接收量!

從時間間隔、退信比率以及自動回覆比率計算,保守估計,該犯罪團伙已使用這個郵箱傳送了至少上萬份釣魚郵件!

經過推測,該犯罪團伙所掌握的弱口令企業郵箱應該遠遠不止這一個,經過簡單計算,其傳送數量應該十分巨大!頻率極高!

經過查閱退信郵件內容,發現都是發給各種網站管理員、各種企業員工、各類政府網站郵箱,種類繁多。

經過分析,推測該犯罪團伙的郵件傳送地址名單,應該是從搜尋引擎搜尋某類關鍵詞批次採集的。

傳送如此多的釣魚郵件,目的不得而知。

郵件分析,暫且告一段落,再看看這個釣魚郵件接收郵箱([email protected])是何方神聖。

0x05 深入敵後

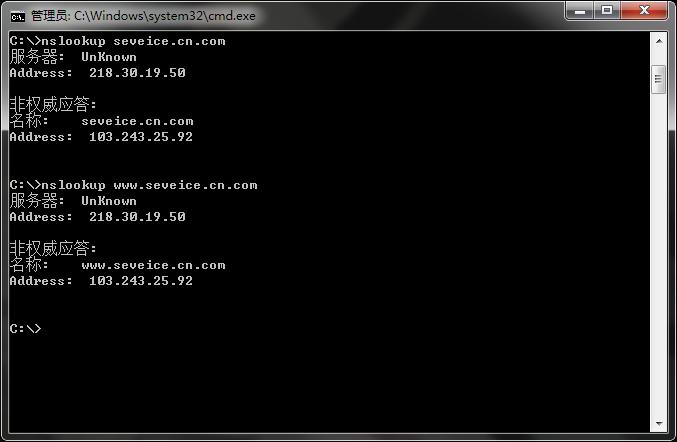

國際慣例,看看釣魚郵件接收郵箱([email protected])的域名解析情況先~

C:>nslookup seveice.cn.com 伺服器: UnKnown Address: 218.30.19.50

非權威應答: 名稱: seveice.cn.com Address: 103.243.25.92

C:>nslookup www.seveice.cn.com 伺服器: UnKnown Address: 218.30.19.50

非權威應答: 名稱: www.seveice.cn.com Address: 103.243.25.92

IP地址:103.243.25.92,歸屬地:

1、香港特別行政區

2、香港, 上海遊戲風雲公司香港節點

3、亞太地區

這個 IP 地址挺特別的,在很多地方查詢都沒有歸屬地記錄。

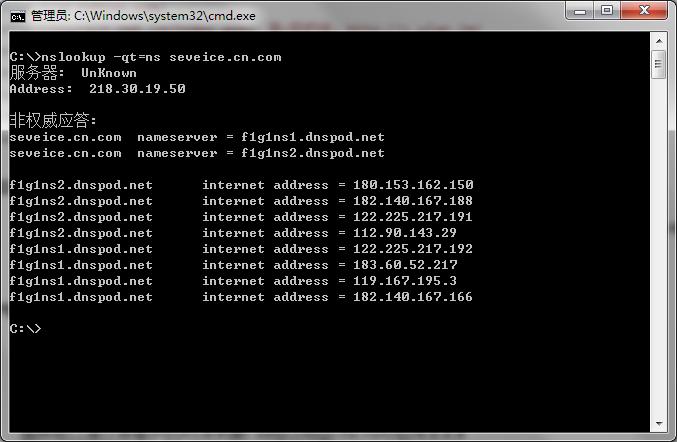

再看看 ns 解析記錄:

C:\>nslookup -qt=ns seveice.cn.com

伺服器: UnKnown

Address: 218.30.19.50

非權威應答:

seveice.cn.com nameserver = f1g1ns1.dnspod.net

seveice.cn.com nameserver = f1g1ns2.dnspod.net

f1g1ns2.dnspod.net internet address = 180.153.162.150

f1g1ns2.dnspod.net internet address = 182.140.167.188

f1g1ns2.dnspod.net internet address = 122.225.217.191

f1g1ns2.dnspod.net internet address = 112.90.143.29

f1g1ns1.dnspod.net internet address = 122.225.217.192

f1g1ns1.dnspod.net internet address = 183.60.52.217

f1g1ns1.dnspod.net internet address = 119.167.195.3

f1g1ns1.dnspod.net internet address = 182.140.167.166

可以看出,該域名解析許可權託管在 DNSPod,想抓人,找騰訊!(DNSPod由吳洪聲建立,在2011年被騰訊全資收購~)

在看看 mx 郵件伺服器解析記錄:

C:\>nslookup -qt=mx seveice.cn.com

伺服器: UnKnown

Address: 218.30.19.50

非權威應答:

seveice.cn.com MX preference = 10, mail exchanger = mxdomain.qq.com

mxdomain.qq.com internet address = 183.60.62.12

mxdomain.qq.com internet address = 183.60.61.225

mxdomain.qq.com internet address = 183.62.125.200

mxdomain.qq.com internet address = 112.95.241.32

mxdomain.qq.com internet address = 112.90.142.55

可以看出,該域名使用的騰訊域名郵箱,還是那句話,想抓人,找騰訊!

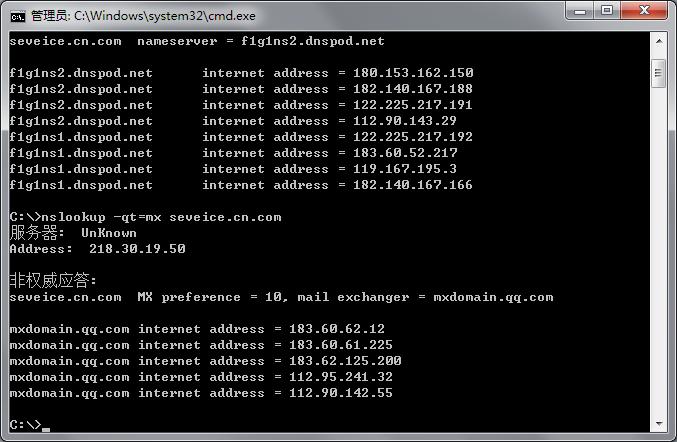

再看看該域名歷史解析的IP地址記錄(IP反查網站介面 旁站查詢 IP查域名 域名歷史解析記錄查詢 IP地址查機房AS號):

Site: http://seveice.cn.com

Domain: seveice.cn.com

Netblock Owner: 26C,No.666,Gonghexin road,Shanghai,China

(上海共和新路666號中土大廈26C(上海鄂佳資訊科技有限公司))

Nameserver: f1g1ns1.dnspod.net

IP address: 103.243.25.92

DNS admin: [email protected]

Hosting History

Netblock owner: 26C,No.666,Gonghexin road,Shanghai,China

(上海共和新路666號中土大廈26C(上海鄂佳資訊科技有限公司))

IP address: 103.243.25.92

OS: Windows Server 2003

Web server: Netbox v3.0 201005

Last seen Refresh: 3-Jul-2014

Last seen Refresh: 26-Jun-2014

Last seen Refresh: 14-Jul-2014

可以看到該域名的解析記錄以及基本資訊,如上所示。

Web Server 居然用的是 Netbox v3.0 201005?

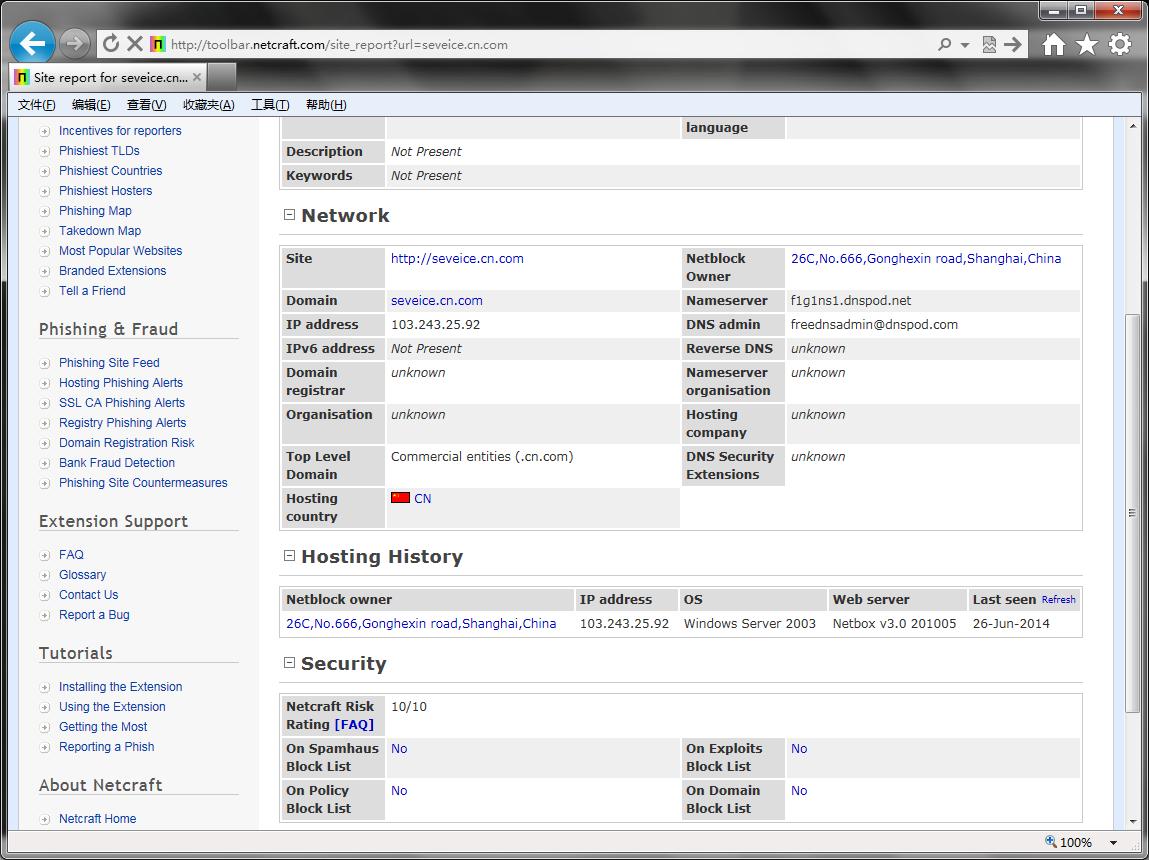

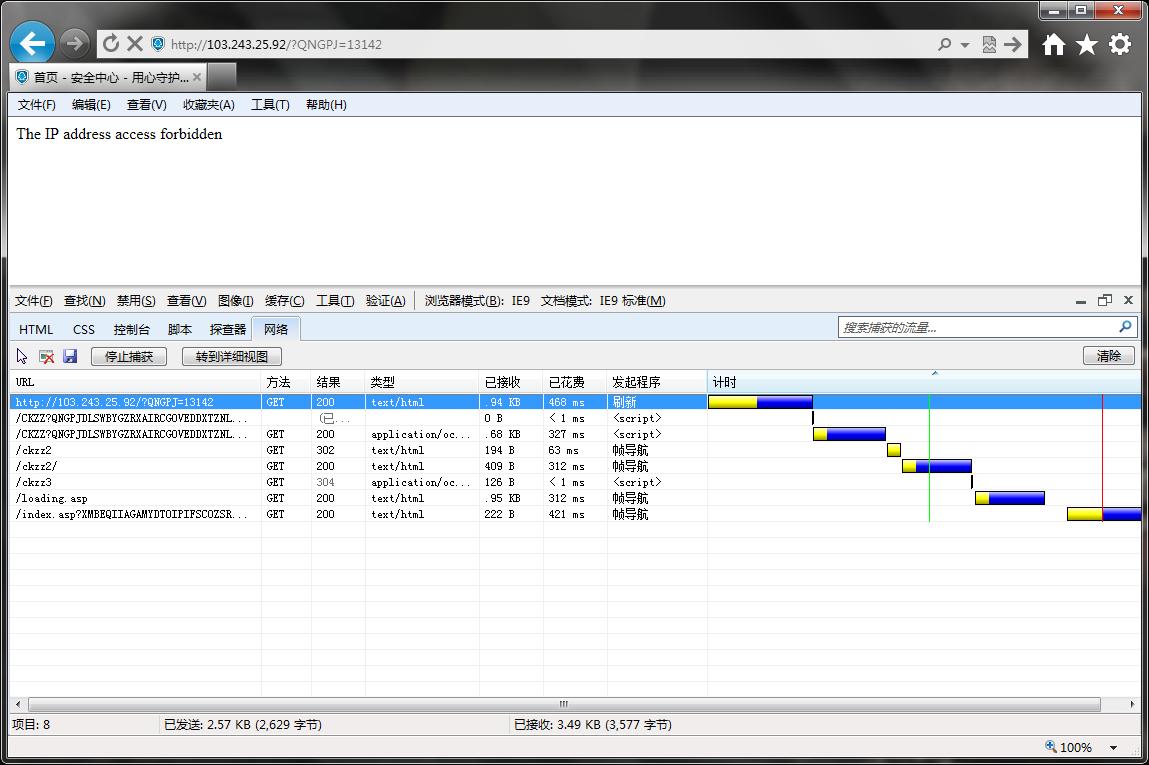

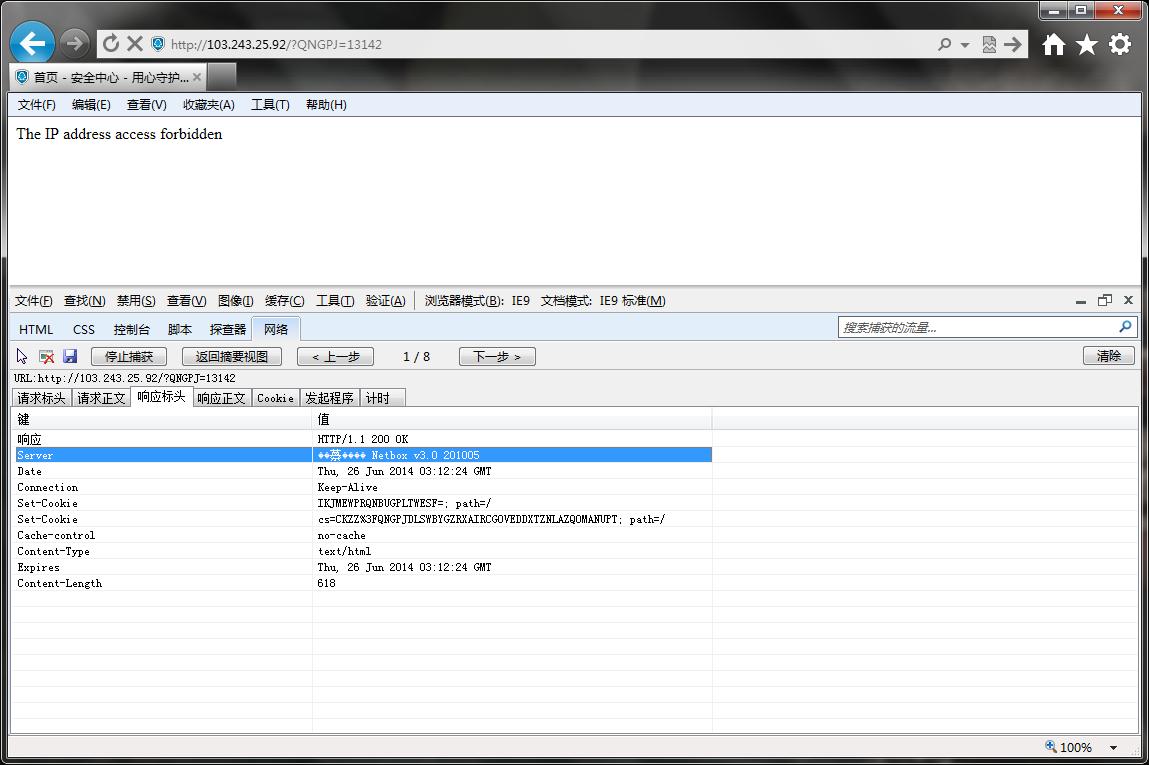

直接訪問這個 IP 地址看看

疑似一個QQ釣魚站點?

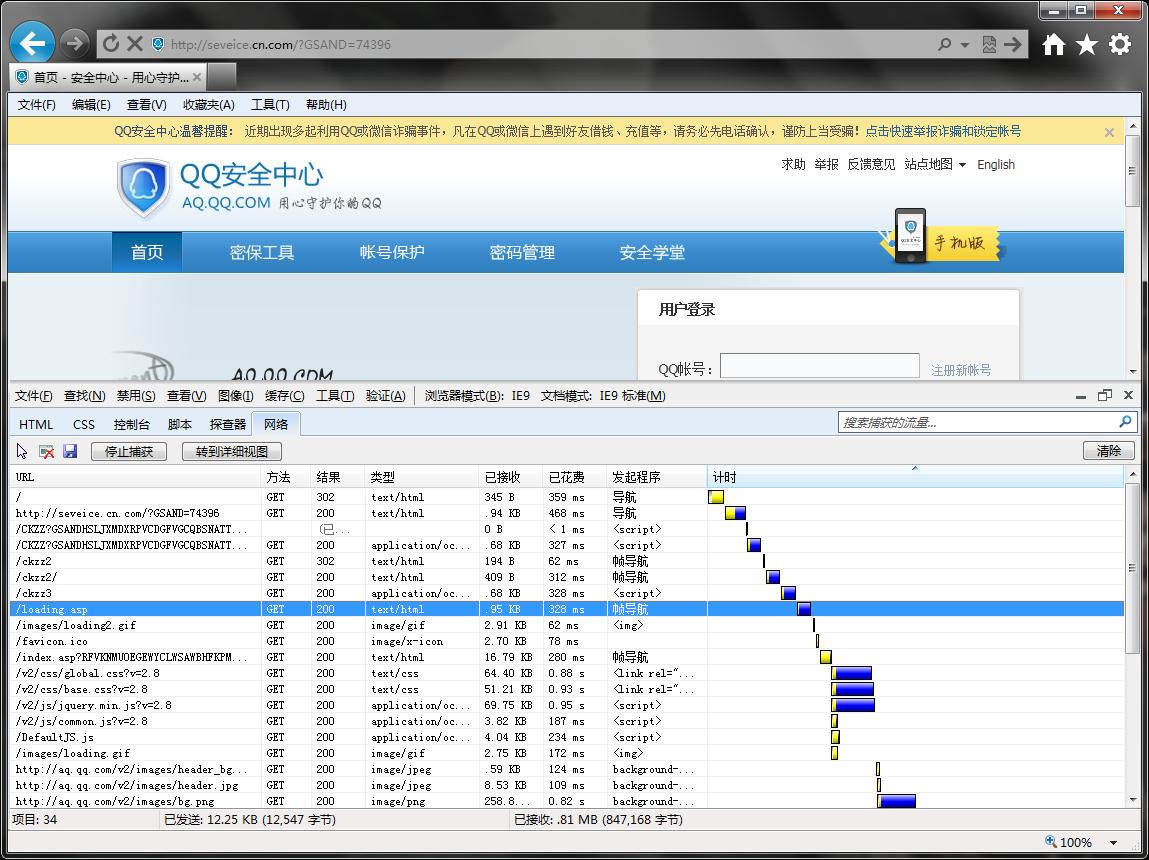

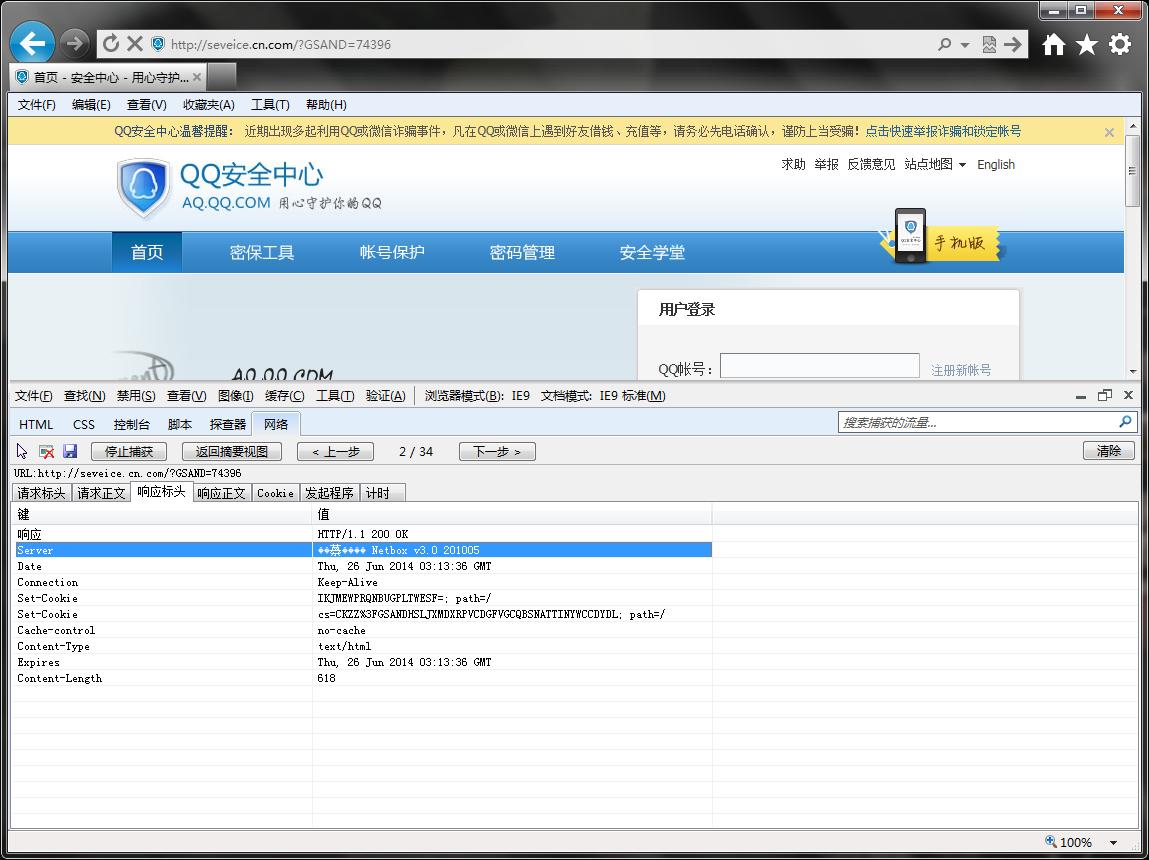

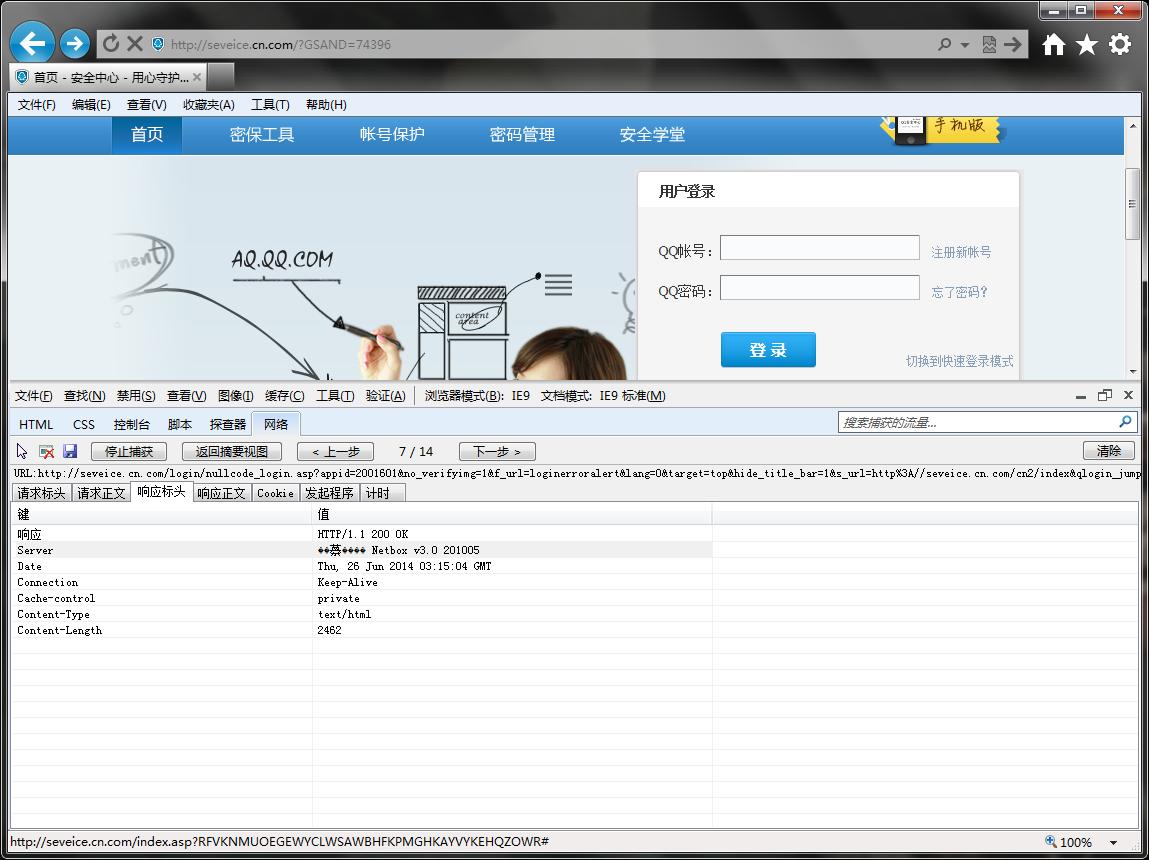

再直接訪問這個域名看看:

發現是一個假冒 QQ 安全中心的釣魚站點。

(核總吐槽:居然還是用的 Asp + Netbox v3.0 201005,太業餘了吧~)

0x06 繼續追查

最後看看該域名的 Whois 資訊:

Domain ID:CNIC-DO2659321 Domain Name:SEVEICE.CN.COM Created On:2014-05-16T08:44:41.0Z Last Updated On:2014-05-28T04:00:35.0Z Expiration Date:2015-05-16T23:59:59.0Z Status:clientTransferProhibited Status:serverTransferProhibited

Registrant ID:TOD-43669078 Registrant Name:wu haitao Registrant Organization:wu haitao Registrant Street1:zhongqiangquanququa Registrant City:shizonggonghui Registrant State/Province:Henan Registrant Postal Code:808080 Registrant Country:CN Registrant Phone:+86.1083298850 Registrant Fax:+86.1083298850 Registrant Email:[email protected]

Admin ID:TOD-43669079 Admin Name:wu haitao Admin Organization:wu haitao Admin Street1:zhongqiangquanququa Admin City:shizonggonghui Admin State/Province:Henan Admin Postal Code:808080 Admin Country:CN Admin Phone:+86.1083298850 Admin Fax:+86.1083298850 Admin Email:[email protected]

Tech ID:TOD-43669080 Tech Name:wu haitao Tech Organization:wu haitao Tech Street1:zhongqiangquanququa Tech City:shizonggonghui Tech State/Province:Henan Tech Postal Code:808080 Tech Country:CN Tech Phone:+86.1083298850 Tech Fax:+86.1083298850 Tech Email:[email protected]

Billing ID:TOD-43669081 Billing Name:wu haitao Billing Organization:wu haitao Billing Street1:zhongqiangquanququa Billing City:shizonggonghui Billing State/Province:Henan Billing Postal Code:808080 Billing Country:CN Billing Phone:+86.1083298850 Billing Fax:+86.1083298850 Billing Email:[email protected]

Sponsoring Registrar ID:H3245827 Sponsoring Registrar IANA ID:697 Sponsoring Registrar Organization:ERANET INTERNATIONAL LIMITED Sponsoring Registrar Street1:02 7/F TRANS ASIA CENTRE 18 KIN HONG STREET KWAI CHUNG N.T Sponsoring Registrar City:Hongkong Sponsoring Registrar Postal Code:999077 Sponsoring Registrar Country:CN Sponsoring Registrar Phone:+85.235685366 Sponsoring Registrar Fax:+85.235637160 Sponsoring Registrar Website:http://www.now.cn/ Referral URL:http://www.now.cn/ WHOIS Server:whois.now.cn Name Server:F1G1NS1.DNSPOD.NET Name Server:F1G1NS2.DNSPOD.NET DNSSEC:Unsigned

Last update of WHOIS database: 2014-07-14T11:42:10.0Z <<<

This whois service is provided by CentralNic Ltd and only contains information pertaining to Internet domain names we have registered for our customers. By using this service you are agreeing (1) not to use any information presented here for any purpose other than determining ownership of domain names, (2) not to store or reproduce this data in any way, (3) not to use any high-volume, automated, electronic processes to obtain data from this service. Abuse of this service is monitored and actions in contravention of these terms will result in being permanently blacklisted. All data is (c) CentralNic Ltd https://www.centralnic.com/

可以提取出很多重要資訊,得知該域名註冊者為:

域名:SEVEICE.CN.COM

建立時間:2014-05-16T08:44:41.0Z

最後更新:2014-05-28T04:00:35.0Z

過期時間:2015-05-16T23:59:59.0Z

姓名:wu haitao(吳海濤?)

組織:wu haitao(吳海濤?)

地址:zhongqiangquanququa(中槍全區去啊?)

城市:shizonggonghui(市總工會?)

州/省:Henan(河南)

郵政編碼:808080

國家:CN

電話:+86.1083298850(百度一下會有驚喜)

傳真:+86.1083298850(百度一下會有驚喜)

電子郵箱:[email protected](QQ:5777755,號碼不錯)

看來域名該註冊沒多久,剛剛滿一月多~

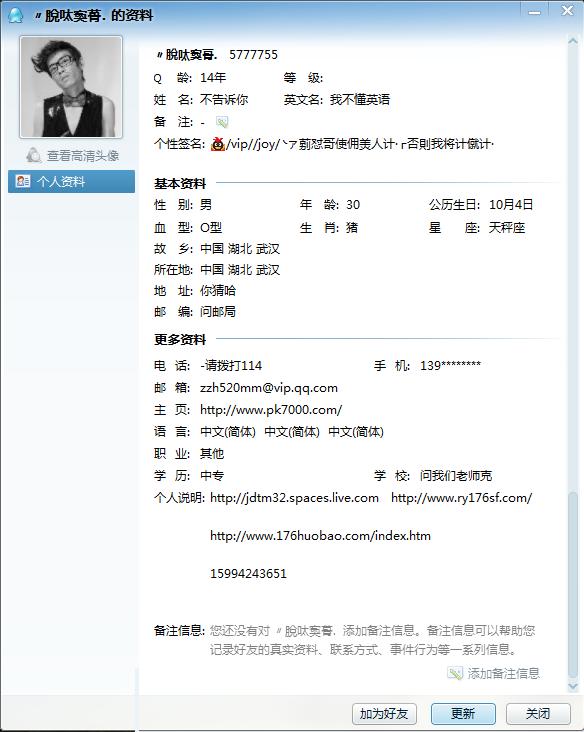

QQ:5777755,號碼不錯:

百度了一下:1083298850

搜尋了一下 www.hk6h.net,發現是個香港六合彩賭博網站。

0x07 鐵證如山

又在愛站進行了 Whois 反查,發現還註冊了另外一個域名:

(2014-7-14 20:27:02 補充:後來發現此人註冊了一大堆各種域名,各類黑產都做,感興趣的朋友可以自行搜尋~)

域名:tccmtce.com 解析地址:142.0.135.52(美國)

名稱伺服器:F1G1NS1.DNSPOD.NET 名稱伺服器:F1G1NS2.DNSPOD.NET

建立時間:2014-05-17 T 16:17:38Z 過期時間:2015-05-17 T 16:17:38Z 更新時間:2014-06-02 T 10:51:35Z

城市:shizonggonghui 國家:CN 電子郵箱:[email protected] 傳真:86.1083298850 產品名稱:wu haitao(吳海濤) 組織:wu haitao(吳海濤) 電話:86.1083298850 郵編:808080 州/省:shizonggonghui 街道:zhongqiangquanququa

投訴聯絡郵箱:[email protected] 投訴聯絡電話:+86.75788047236 介紹網址:http://www.72e.net Whois服務:whois.72dns.com 註冊地:Foshan YiDong Network Co.LTD (佛山市屹東網路有限公司)

可以看出來這個域名的註冊資訊和之前的域名一摸一樣,註冊時間也十分相近~

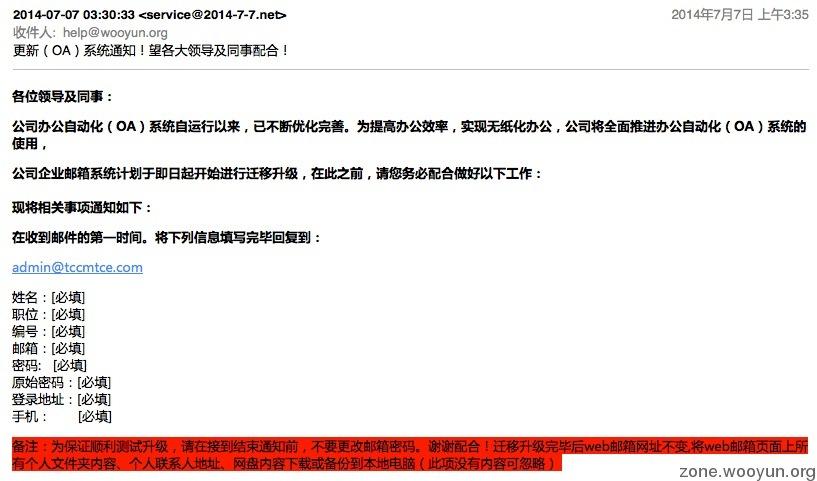

後經證實,這個域名也是用來群發郵件的一個釣魚接收郵箱([email protected])(出自烏雲的一個帖子,具體內容見底下)。

由於時間精力有限,暫且追蹤到這裡,感興趣的朋友可以深挖。

以上分析來自西安零日網路科技有限公司網路安全專家核攻擊(核總)。

烏雲發現的釣魚帖子內容:

相關下載:

2014電子商務安全技術峰會.rar (見其中的:十年防洩密的那些事兒-吳魯加.pdf)

相關文章

- 關注重要的Azure網路釣魚攻擊及對策2024-03-13

- 再次捕獲!重保期間攔截針對Coremail的釣魚攻擊2022-08-05REMAI

- 網路釣魚攻擊2023-09-25

- 釣魚攻擊時間軸,你知道常見的釣魚攻擊有哪些嗎2020-08-26

- 釣魚攻擊防不勝防,該如何預防網路釣魚攻擊?2022-08-24

- 【釣魚攻擊】外貿白領:比“貿易戰”更頭疼的釣魚攻擊來襲!2019-10-17

- FireEye遭APT攻擊?!針對企業的APT攻擊是如何發生的?2020-12-10APT

- 郵件釣魚攻擊與溯源2019-02-13

- 網路釣魚是什麼?網路釣魚攻擊的形式有哪些?2024-02-02

- 針對韓國數百家工業系統的APT攻擊正波及全球2019-12-19APT

- 警惕!黑客組織已瞄準中國中大型企業,發起大規模釣魚勒索2019-08-19黑客

- GoogleTalk被黑客利用發動釣魚攻擊2019-05-09Go黑客

- 深入剖析某國外組織針對中國企業的APT攻擊(CVE-2015-8651)2020-08-19APT

- PhishLabs:金融業的釣魚攻擊大幅增長,入侵現有網站成為釣魚活動首選策略2022-11-16網站

- FBI針對HTTPS網路釣魚釋出警告2019-06-21HTTP

- 不同規劃企業對CRM系統的價效比要求2023-03-01

- 【最全】針對工業行業的勒索攻擊調研2021-07-29行業

- 網路釣魚攻擊常用方法及防禦措施!2023-05-11

- 自動駕駛系統的決策規劃模組介紹2019-07-18自動駕駛

- 常見網路釣魚攻擊有哪些?如何識別?2024-01-22

- 網路釣魚攻擊常見手段及防範措施!2024-01-04

- 勒索病毒攻擊事件頻發,企業上雲應如何應對2020-06-19事件

- 辦公護甲:十大預防電子郵件釣魚攻擊的方法2021-10-16

- 免費OA系統對中小企業的重要性2021-11-25

- 您們的企業引入對的免費OA系統嗎?2021-06-29

- 遭境外大規模網路攻擊,阿爾巴尼亞政府IT系統癱瘓2022-07-19

- 揭秘駭客新招:如何利用PDF釣魚攻擊使用者?2024-03-15

- 網路釣魚攻擊常用方法是什麼?如何防護?2023-04-28

- DNS欺騙:網站克隆實現網站釣魚攻擊2023-01-19DNS網站

- 針對Office 365的新型網路釣魚詐騙之音訊郵件2019-11-01音訊

- 境外“暗駭客棧”組織對國內企業高管發起APT攻擊2020-08-19APT

- SAP ERP系統&重慶達策助力企業保護資料,避免軟體勒索攻擊2023-02-28

- 免費OA系統的使用對企業發展的優勢2022-01-17

- 釣魚釣魚去2022-03-11

- 針對以色列和巴勒斯坦的apt式攻擊2020-08-19APT

- 針對多國政府網路的釣魚活動,中國交通運輸部和順豐在列2019-12-14

- 常見的5種網路釣魚攻擊型別及防禦措施!2023-04-19型別

- 峰值635G,綠盟國際雲清洗DPS輕鬆應對多國大規模DDoS攻擊2020-05-26