“一直都很喜歡槍戰網遊穿越火線(玩家習慣縮寫為CF),看論壇上有人說CFm4輔助外掛可穿牆鑽地,就下載了用。結果沒看到輔助效果,電腦被強制安裝了一些軟體,帳號還被盜了。”遊戲玩家大奔這樣描述自己的經歷。

金山毒霸安全專家指出,遊戲玩家在提供CFm4輔助外掛的網站下載的外掛,實為一款技術型病毒。這種技術型病毒用多種複雜的變形手段成功逃過眾多防毒軟體的查殺,模擬滑鼠點選安裝多款網際網路軟體,金山毒霸將病毒形象的命名為“變形金剛”。

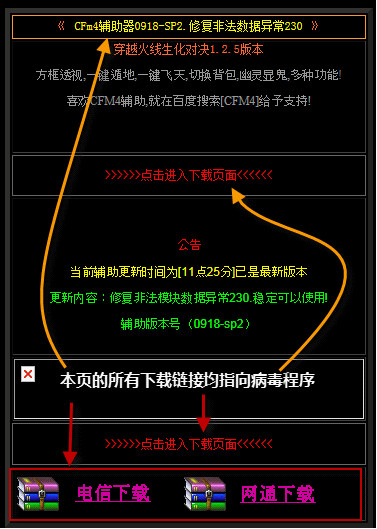

圖1 偽裝成CFm4外掛“變形金山”病毒

據金山毒霸雲安全中心的感染統計資料,“變形金剛”病毒已經感染超過16萬臺PC。檢索百度指數,發現CFm4的指數上升非常明顯,據此可推算受害玩家眾多。

圖2 CFm4的搜尋指數增長迅速,隨之伴隨的是病毒感染量攀升

9月1日,兩高司法解釋強化了對病毒集團的打擊力度,病毒集團的行為也隨之發生變化。這個“變形金剛”病毒的目的就是推廣網際網路軟體,為某些商業網站刷流量來騙取推廣收入,盜號反而不是病毒的主要功能。

“變形金剛”病毒在技術上有很多亮點,這些技術特點使“變形金剛”病毒的生存週期大大延長。在感染16萬臺PC之後,仍有多個防毒軟體無法查殺。這些亮點包括:

1.URL變形:用以推廣病毒的下載連結快速變形,使防毒軟體攔截有害下載地址的方法迅速失效。

2.檔案MD5變形:下載的病毒檔案快速更新,使得依賴MD5識別的防毒軟體迅速無效。

3.下載一段時間後,所有惡意行為關閉:就象常見的軟體過期,令防毒軟體難以找到病毒源頭。

4.利用暴風影音正常exe載入病毒DLL:病毒的執行模組(.dll檔案)由帶數字簽名的暴風程式來間接啟動,用以繞過防毒軟體的主動防禦。

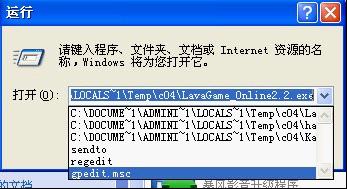

5.模擬滑鼠點選靜默安裝好壓、酷盤、lavagame (捆綁後臺安裝):病毒的這種行為更象是使用者人為操作,使防毒軟體的主動防禦被成功繞過,病毒推廣網際網路軟體以騙取軟體推廣費,這是病毒集團獲利的重要途徑。

圖3 病毒模擬滑鼠點選來安裝推廣軟體,以騙過防毒軟體的主動防禦

6.後臺開啟IE,刷流量:這是病毒的目的之一,刷流量可以騙錢。

7.使用修改後的fastfat.sys來載入病毒驅動程式(fastfat.sys正常情況下是Windows系統檔案),病毒用這個驅動模組來實現自身保護,以提高被防毒軟體清除的難度。

8.關機回寫:這是病毒驅動程式的特別之處,當使用者關閉電腦時,病毒的驅動程式會重新向硬碟寫入程式,以保證下次開機時,病毒程式仍能自動執行。這種方法曾經在3721這樣的流氓軟體中廣泛使用。

9.“變形金剛”病毒母體和一些盜號木馬捆綁安裝,以盜竊穿越火線(或其他網遊)帳號密碼。

金山毒霸安全專家指出,這種技術型病毒,金山毒霸2012內建的K+防禦可以完美攔截。一些遊戲外掛使用者不顧安全軟體的安全警告執意執行“外掛”程式,結果令電腦淪陷。在電腦上“被安裝”好壓、酷盤、lavagame的玩家可下載金山頑固木馬專殺來查殺病毒。

圖4 金山毒霸K+系統防禦可攔截“變形金剛”病毒

名詞:

穿越火線:騰訊運營的一款韓國聯網槍戰遊戲,玩家一般簡稱為CF,在中國擁有大量粉絲,高峰時同時線上量達300萬人。火熱的CF網遊吸引了大量開發製作外掛或輔助工具的工作室,其中混入了大量以盜號為目的的病毒,一些專門分發外掛的網站還會突然將外掛替換為病毒。