勒索病毒猛於虎 網路空間安全誰來守護?

今年5月,勒索病毒Wannacry突然來襲,讓全球網際網路陷入一場近在眼前的“網路戰爭”。一波未平,一波又起。6月27日,新一輪勒索病毒Petya再度肆虐,烏克蘭切爾諾貝利核設施輻射監測系統、俄羅斯最大石油公司以及歐美多國企業紛紛中招。

“勒索病毒”事件開啟了“潘多拉魔盒”。

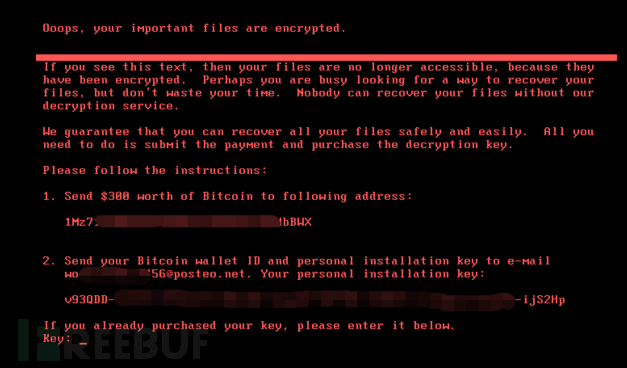

這個將網路世界攪得雞犬不寧的勒索病毒究竟是什麼?何以蔓延如此迅速,破壞力如此驚人?中國現代國際關係研究院資訊與社會發展研究所副所長唐嵐在接受思客採訪時表示,勒索病毒並不是什麼新型病毒,早在幾年前就有,但一直未引起足夠重視。黑客通過這種病毒攻陷系統,鎖定檔案,使用者必須支付贖金方能將檔案解密恢復。此次的Petya病毒則是一種新型勒索蠕蟲病毒,該勒索蠕蟲通過系統漏洞進行傳播,一臺中招可能就會感染區域網內其它電腦,傳播速度很快。值得注意的是,黑客以前主要出於逐利的目的,多針對企業或個人使用者。但從5月的Wannacry到這次的Petya,黑客攻擊的目標範圍更廣,主要針對重要基礎設施,政府和企業網路,獲得的贖金卻不見得多。由此看,黑客已不僅僅是出於經濟上逐利的目的,反而是要搞破壞,引起社會混亂,造成大眾恐慌。

“勒索事件”暴露出來的全球網路安全的脆弱性,再度給世人敲響警鐘。360公司董事長兼CEO周鴻煒在5·12“勒索病毒”事件後稱,“勒索病毒”事件開啟了“潘多拉魔盒”,對於未來網路安全行業,可以認為是里程碑事件,由此網路安全進入了新常態。

那麼,中國目前正面臨著怎樣的網路安全形勢?唐嵐指出,中國政府高度重視網路安全工作,出臺了系列法律、政策來增強網路防禦能力。近年來,我國的網路安全防護能力得到大幅提升。但勒索事件為我們提了一個醒:很多時候,我們在面對網路威脅時只能被動響應,待威脅出現後,再想應對辦法,去打補丁,或是採取其他有針對性的補救手段。網路安全事件的發生往往是未知的,技術的發展遠超我們的認知,下一個攻擊會來自哪裡?什麼時候發生?以什麼樣的形式發生?這種未知的威脅遠遠大於已知的威脅。尤其現在,移動支付如此普及,物聯網發展迅猛,我們周圍的電器、甚至其他物品都將智慧化,一個小小的物品被攻擊可能會波及一大片,帶來嚴重的後果。我們沒有辦法預測到將有什麼形式的攻擊,這是一個很大的隱患。畢竟,技術的發展有其自身的規律,安全防護做得再完善,很多時候也是被動式的。

另外,無論是這次的勒索病毒還是之前的網路攻擊,都直接造成了斷電、銀行賬戶資金被盜等實實在在的損失,而不僅是資訊洩露。當前,我國的關鍵基礎設施越來越多地依賴於網路,在這樣的背景下,網路安全怎麼強調都不過分。

消除網路安全隱患、加強網路空間治理任重道遠,唐嵐從政府、企業和個人三個層面給出了建議:

首先,從政府層面講,我國一直在有條不紊地出臺各項政策和法律。今年6月1日,《中華人民共和國網路安全法》正式實施,這是保障網路安全的重大舉措。落實好《網路安全法》能有效地保障公共網路的運營安全。關鍵在於,政府應督促有關部門將相關法律政策真正落到實處。

其次,從企業層面看,政府與企業的合作非常重要。在5月份的勒索事件後,包括360、安天等在內的網路安全企業做出快速響應,迅速給出應對方案,向使用者提供了有效的防禦手段。未來,政府和企業在危機資訊共享,以及採取更有效的技術手段進行防護方面,還有更多的合作空間。

最後,從個人層面說,提高網路安全意識很有必要。以前,很多人或許覺得網路安全與我無關,最多也就是個人電腦被攻擊。但隨著網路化、智慧化的不斷推進,每個人都應加強網路安全意識,提高自我防護的技能。網路安全,人人有責。

關於Petya勒索病毒有關情況的預警通報

北京時間2017年6月27日晚,據外媒訊息,烏克蘭等多國正在遭遇Petya勒索病毒襲擊,政府、銀行等重要系統受攻擊影響。此次黑客使用的是Petya勒索病毒的變種Petwarp,使用的攻擊方式和WannaCry相同。

現將有關情況通報如下:

一、基本情況

北京時間2017年6月27日晚,據外媒訊息,烏克蘭、俄羅斯、印度、西班牙、法國、英國以及歐洲多國正在遭遇Petya勒索病毒襲擊,政府、銀行、電力系統、通訊系統、企業以及機場都不同程度的受到了影響。

通過對本次事件跟蹤分析發現,攻擊事件中的病毒屬於 Petya勒索者的變種 Petwrap,病毒使用 MicrosoftOffice/WordPad 遠端執行程式碼漏洞(CVE-2017-0199)通過電子郵件進行傳播,感染成功後利用永恆之藍漏洞,在內網中尋找開啟 445 埠的主機進行傳播。

根據安全廠商卡巴斯基研究人員的統計分析,目前全球被感染的主要國家包括烏克蘭、俄羅斯、波蘭、義大利、德國和白俄羅斯。

二、處置建議

建議防護策略如下:

1. 不要輕易點選不明附件,尤其是rtf、doc等格式檔案。

2. 內網中存在使用相同賬號、密碼情況的機器請儘快修改密碼,未開機的電腦請確認口令修改完畢、補丁安裝完成後再進行開機操作。

3. 更新作業系統補丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

4. 更新 MicrosoftOffice/WordPad 遠端執行程式碼漏洞(CVE-2017-0199)補丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

5. 禁用 WMI服務

https://zhidao.baidu.com/question/91063891.html

CNCERT後續將密切監測和關注該勒索軟體的攻擊情況,同時聯合安全業界對有可能出現的新的攻擊傳播手段、惡意樣本變種進行跟蹤防範。請國內相關單位做好資訊系統應用情況排查工作,如需技術支援,請聯絡 CNCERT。電子郵箱:cncert@cert.org.cn,聯絡電話: 010-82990999。

相關文章

- 網路安全守護錦囊丨醫療機構如何防禦勒索病毒?

- 近30萬使用者資訊遭洩露,誰來守護網路安全?

- 網路安全“法時代”守護“網際網路+”

- 網路安全工作必備技能,系統安全有網路安全工程師來守護工程師

- 美網路安全公司:小心!又一個勒索病毒來襲!

- 勒索病毒暴露了網路安全的脆弱性

- 螢石網路以科技守護生活安全

- 智慧物聯時代 如何守護網路安全?

- 網路安全防護之主機病毒查殺

- 網路安全法護航個人資訊讓網路空間風清氣正

- 長安“戰疫”網路安全衛士守護賽writeup

- 誰來對家庭網路安全負責?

- 第三屆第五空間網路安全大賽啟動報名,信創守護大軍正在集結

- 英國網路安全專家警告:勒索病毒危機尚未結束

- 勒索病毒肆虐國產網路安全公司或藉機“上位”

- 【雲棲風向標】VOL.1:勒索病毒頻發!445埠守護指南

- 華為雲等保安全解決方案,為你守護網路安全

- 17條網路安全守則成就高安全防護水平的公司

- 安全知識圖譜 | 網路空間測繪助力安全防護“量體裁衣”

- 聚焦勒索病毒攻擊防護關鍵環節,中國資訊通訊研究院釋出《勒索病毒安全防護手冊》

- 《網路空間測繪年報》|從安全事件透析網路空間資產安全熱門風險點事件

- 守護城市安全:時空資料與深度學習深度學習

- 守護兒童的網路內容安全,AI能做些什麼?AI

- 【守護終端】火絨“終端安全管理系統” 守護企業網路財產與資訊保安

- 病毒全球”勒索”歐亞企業網路安全保險覆蓋問題突出

- 騰訊安全發起“守護青苗行動”, 助力未成年人網路安全保護

- 《國家網路空間安全戰略》全文

- 守護工業網際網路安全|綠盟工業網際網路平臺企業安全綜合防護方案榮獲嘉獎

- 守護“人民的網路”的安全銳捷網路助力廣西羅城電子政務安全落實

- 企業網路病毒防護的維護策略

- 勒索病毒與中國有關?網路安全專家:無稽之談,不靠譜!

- 360網路空間安全教育雲平臺|疫情期間網路安全防範建議

- 螢石網路推出人臉影片鎖,多重保障守護入戶安全

- 白帽子守護網路安全,高薪酬成大學生就業首選!高薪就業

- 訪網路空間安全戰略專家 801網路空間研究院——文珠穆

- 個人資訊保護傘|綠盟BMG守護政府網站業務安全網站

- 綠盟科技實力護航湖北省網路空間安全實踐能力競賽

- 《國家網路空間安全戰略》釋出