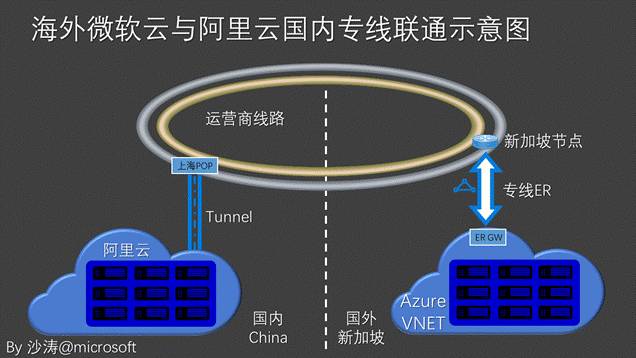

多雲時代,海外微軟Azure雲與國內阿里雲專線打通效能測試

在雲端計算的大時代,大型客戶都有業務全球擴充的需求,考慮到成本,時間因素,一般都是選擇雲端計算,現在雲端計算提供商有很多,客戶在採取多雲方案時,最頭疼的就是國外和國內資料中心訪問的時延與穩定性問題。最近就碰到一個案例,客戶國內用了阿里雲,現在考慮業務出海,將業務擴充套件到東南亞去(走出國門賺錢都是應該贊一下的),客戶很擔心海外公有云中心和國內阿里雲的連線速度問題。本著為客戶負責的態度,趕緊找了超給力的小夥伴浙大網新和線路供應商一起來做個測試,耳聽為虛,眼見為實。

測試的拓撲如下圖:

具體的步驟是:

-

在Azure門戶(ARM Portal)中設定專線(Azure中英文術語叫Express Route),將線路金鑰給到線路運營商;

-

運營商得到金鑰後開通專線物理線路;

-

雙方設定私有對等引數,開通路由連線;

-

在Azure建立VNET和VNET 閘道器,將Vnet關聯到專線上;

-

在阿里雲上建立虛機並建立Tunnel;

-

最終測試與結果

第一步,配置EXPRESSROUTE:

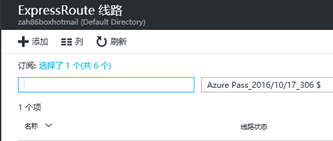

New portal下導航至ExpressRoute線路配置頁面:

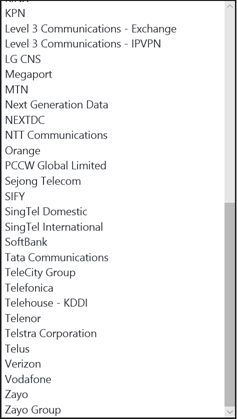

線上路選擇中,發現海外Azure的線路供應商好多好多,

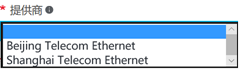

我趕緊回國內看一眼:

真清爽,有且只有一個選擇,不用為選擇而困惑了,資本主義太笨了,這麼賺錢的生意讓這麼多家做還怎麼賺錢啊,這是是題外話,感慨完我們繼續。

完成後截圖如下:

建立完成後,提供程式狀態為未設定。將服務金鑰提供給線路服務商,等待線路服務商開通線路。開通線路後,程式提供狀態會自動變成已設定。

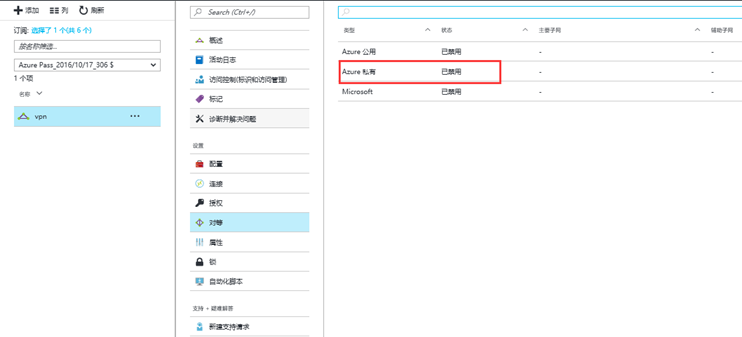

未開通前對等配置介面Azure 私有顯示為已禁用,點選進去會看到全灰色,不可配置.

第二步,線路提供商開通線路

第三步,設定Azure私有對等的引數,

等待提供程式狀態變為已設定後,可配置私有對等網路。

引數說明:

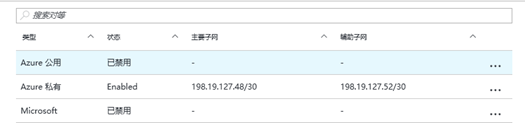

對等 ASN: Microsoft Azure 使用 AS 12076 進行 Azure 公共和Azure 專用,保留了 AS 65515-65520 供內部使用。此處和線路提供商商定ASN 設為18084;

主要子網 & 輔助子網:

Azure 專用對等互連的 IP 地址:

可以使用專用 IP 地址或公共 IP 地址來配置對等互連。用於配置路由的地址範圍不得與用於在 Azure 中建立虛擬網路或您的本地網路的地址範圍重疊。

第一個 /30 子網用於主鏈路,第二個 /30 子網用於輔助鏈路。

對於每個 /30 子網,在路由器上使用 /30 子網的第一個 IP 地址。Microsoft 使用 /30 子網的第二個 IP 地址來設定 BGP 會話。

只有設定了兩個 BGP 會話,Azure的可用性 SLA 才有效。

專用對等互連示例:

如果你選擇使用 a.b.c.d/29 來設定對等互連,它將拆分成兩個 /30 子網。在以下示例中,我們可以瞭解 a.b.c.d/29 子網的用法。

a.b.c.d/29 拆分成 a.b.c.d/30 和 a.b.c.d+4/30 並通過預配 API 一路傳遞到 Windows Azure。使用 a.b.c.d+1 作為主要 PE 的 VRF IP,而 Windows Azure 將使用 a.b.c.d+2 作為主要 MSEE 的 VRF IP。使用 a.b.c.d+5 作為輔助 PE 的 VRF IP,而 Windows Azure 將使用 a.b.c.d+6 作為輔助 MSEE 的 VRF IP。

本例中,使用198.19.127.48/30和198.19.127.52/30 來設定專用對等互連。那麼198.19.127.48將分配給 link1(線路提供商使用 198.19.127.49,而 Windows Azure 使用198.19.127.50)。

備份線路使用198.19.127.52/30 ,線路提供商使用 198.19.127.53,Windows Azure 使用 198.19.127.54)。

VLAN ID:

VLAN ID是客戶自定義的intExpressRoutenal VLAN(C-tag)。不同的客戶可以使用相同的VLAN ID(C-tag),對於IXP來說,會有一個唯一的S-tag進行標記,不需要客戶配置網路底層的S-tag。可以使用1至4094之間的數字配置VLAN ID:

Azure 私有(專用對等互連):

可以通過專用對等域來連線虛擬網路內部署的 Azure 計算服務(即虛擬機器 (IaaS) 和雲服務 (PaaS))。專用對等域被視為進入 Microsoft Azure 的核心網路的受信任擴充套件。可以在核心網路和 Azure 虛擬網路 (VNet) 之間設定雙向連線。這樣,你便可以使用專用 IP 地址直接連線到虛擬機器和雲服務。可以將多個虛擬網路連線到專用對等域。

Azure公用(公共對等互連):

Azure 儲存空間、SQL 資料庫和 Web 應用等服務是使用公共 IP 地址提供的。你可以通過公共對等路由域私下連線到公共 IP 地址(包括雲服務的 VIP)上託管的服務。可以將公共對等域連線到外圍網路,並從 WAN 連線到公共 IP 地址上的所有 Azure 服務,而無需通過 IntExpressRoutenet 連線。啟用公共對等互連後,您將能夠連線到所有 Azure 服務。

第四步,新建VNET和閘道器,並將其關聯至專線

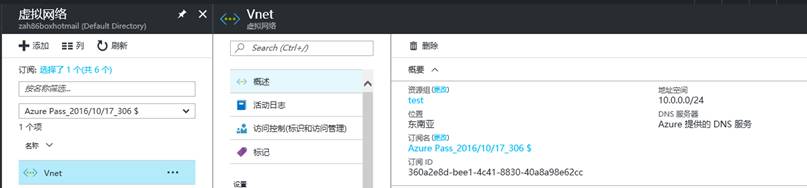

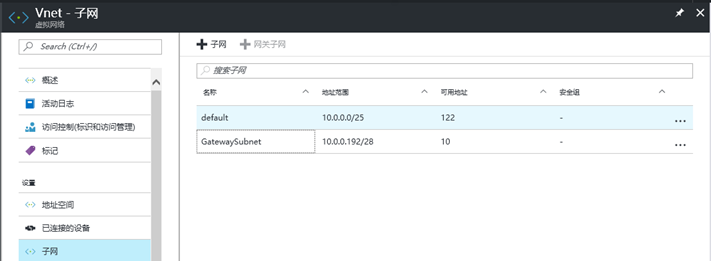

New portal下導航到"虛擬網路"頁面,點選"新增",新建虛擬網路Vnet,定義Azure虛擬網路的名稱、地址空間(不要和對端網路的虛擬網路地址空間重疊)、子網名稱及子網地址範圍(不要和地址空間相同,需要保留一部分留給後續的虛擬網路閘道器子網使用)等設定。

建立成功後,截圖如下:

新增閘道器子網:

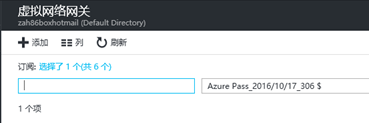

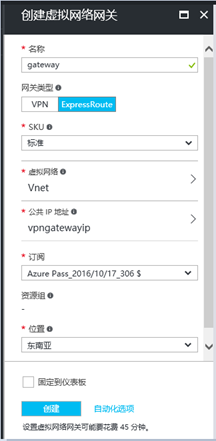

新建虛擬網路閘道器:

New portal下導航至"虛擬網路閘道器"頁面,點選"新增",為剛剛建立的VNET建立閘道器:

為VNET新建閘道器,點選OK和Create:

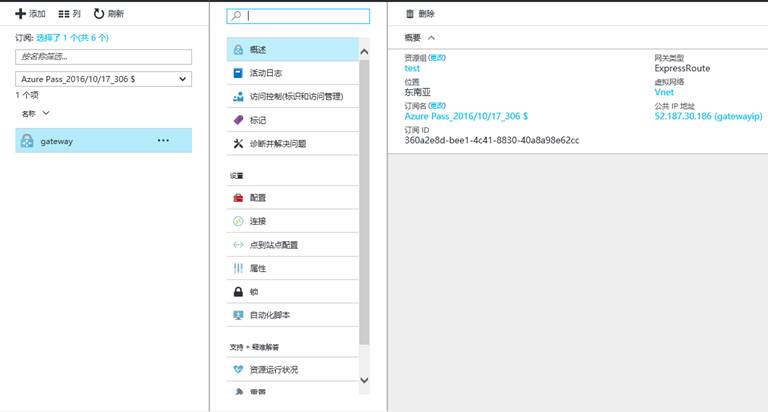

閘道器建立好後,截圖如下:

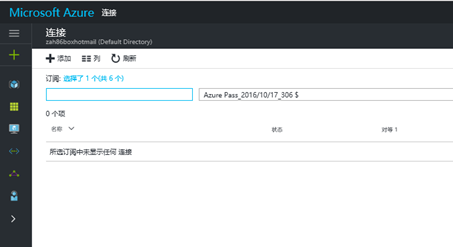

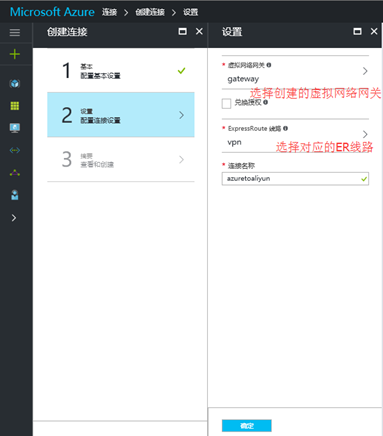

建立VNET到EXPRESSROUTE線路的Link:

New portal連線頁面,點選"新增":

新建new portal下VNET到EXPRESSROUTE線路的連線:

點選"確定":

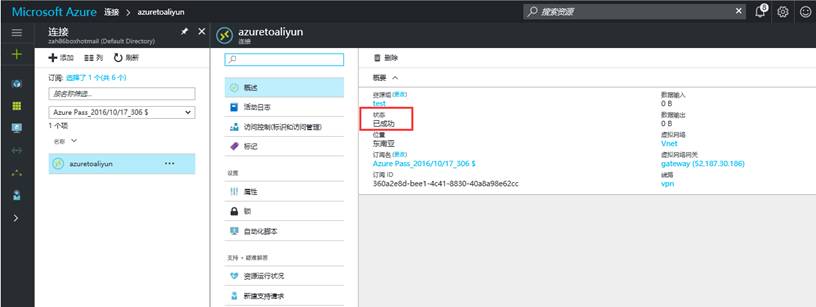

建立成功後如圖示:

第六步,配置阿里雲到線路運營商的Tunnel及路由配置

阿里的機房在杭州,線路運營商的POP點在上海,本次配置阿里雲到線路運營商的連線,過程如下:

在阿里雲的linux虛機上配置Tunnel:

sudo ip tunnel add gre1 mode gre remote 180.169.21.133 local 118.178.231.70 ttl 255

sudo ip link set gre1 up

sudo ip addr add 198.19.122.86/30 dev gre1

然後在阿里雲虛擬機器上新增如下路由:

route add -net 10.0.0.0 netmask 255.255.255.0 gw 198.19.122.85

第六步,測試

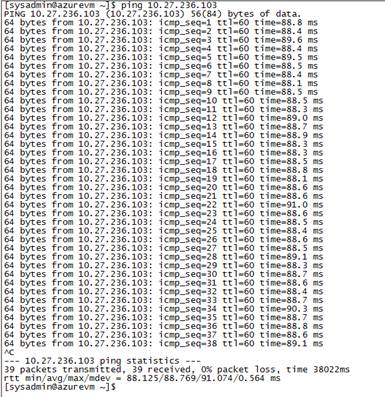

從測試結果看網路連線是比較穩定的,ping時延保持在90ms以下,考慮到是從新加坡到國內阿里機房,跨越Great Wall,最後一段還是走的VPN,這個結果還是非常理想的。

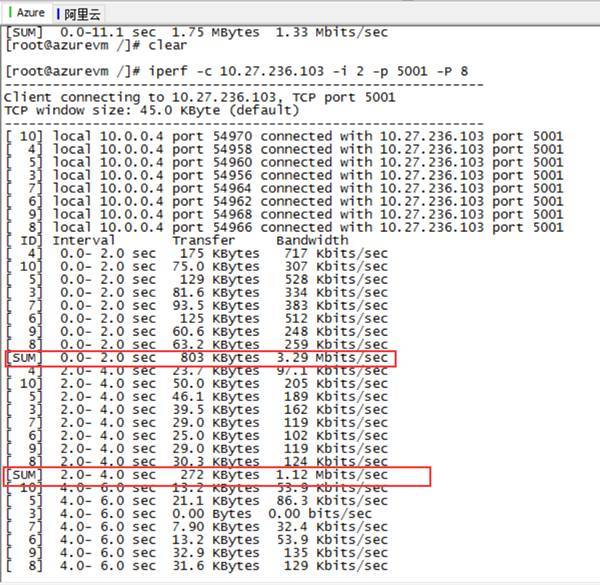

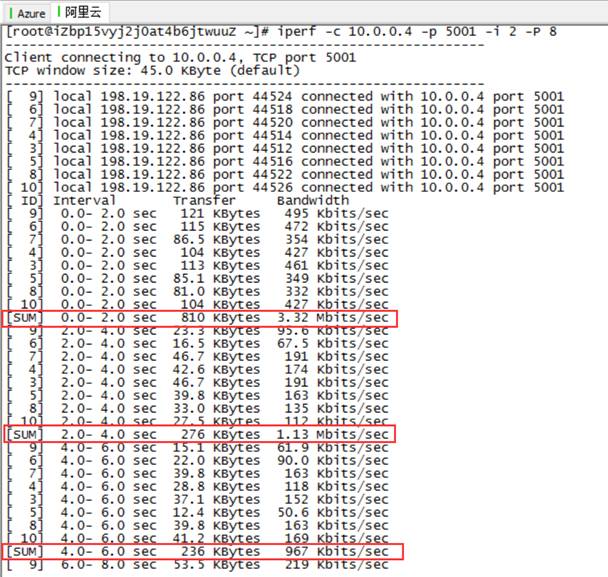

另外本次測試使用的是1M專線,使用iperf測試,tcp頻寬也保持在1Mbits /sec,效果非常好。

使用ping命令進行穩定性時延測試結果:

阿里雲上的centos虛擬機器預設已經安裝好iperf,Azure上虛擬機器需要安裝iperf。

首先執行yum install epel-release安裝Fedora 社群提供的第三方源。

然後執行yum install iperf即可安裝iperf工具。

最後總結:

通過專線+VPN方式連通了新加坡微軟Azure機房和中國國內的阿里雲機房,時延在80-90ms,頻寬穩定,非常滿意,很多想出海的客戶選擇海外Azure有多了一個理由,提供了國內外多雲架構的新思路,為了避免打廣告嫌疑,就不說線路供應商名稱了,有興趣的話可以發郵件saltosha#microsoft.com。

相關文章

- 阿里雲 VPC 內網效能測試最佳實踐阿里內網

- 人工智慧時代,企業的未來離不開雲專線——微雲專線人工智慧

- 阿里雲Quick BI和微軟雲Power BI實測比對阿里UI微軟

- 阿里雲效能測試 PTS 4 月新功能阿里

- 阿里雲效能測試 PTS 3 月新功能阿里

- 容器多雲/混合雲,雲時代災備新利器

- 雲原生時代的單元測試

- 國內首家,阿里雲釋出Redis全球多活版阿里Redis

- 專訪:多雲應用交付新時代下的F5與中國

- 微軟Windows Azure雲端計算平臺微軟Windows

- 國內唯一|阿里雲入選 Gartner 應用效能監控與可觀測魔力象限阿里

- 雲網路效能測試流程

- 走進雲研發時代 阿里雲釋出雲原生DevOps解決方案阿里dev

- Unirech阿里雲代充-企業為什麼要選擇阿里雲國際版上雲?阿里

- Unirech阿里雲國際站代充-阿里雲國際有防禦服務嗎?阿里

- 阿里雲國際版控制檯使用海外雲伺服器教程詳解阿里伺服器

- PingCAP 與阿里雲達成合作 雲資料庫 TiDB 上線阿里雲心選商城PingCAP阿里資料庫TiDB

- 阿里雲AIoT雲端一體:迎接雲原生+低程式碼時代的到來阿里AI

- 怎樣使用阿里雲國際版ecs例項建立單個雲盤快照-Unirech阿里雲代充阿里

- 阿里雲、騰訊雲、華為雲:從內捲到外卷阿里

- 阿里雲專有宿主機國際站(公測)釋出阿里

- 微軟結合Veritas,使用Azure雲中的混合儲存微軟

- 阿里雲釋出第三代神龍雲伺服器 :效能提升160%阿里伺服器

- Ubuntu國內映象快速下載(華為雲、阿里雲、東莞理工)Ubuntu阿里

- MPLS QoS的實現——微雲專線

- 阿里雲GPU雲伺服器效能咋樣?阿里雲GPU雲伺服器最新配置以及報價阿里GPU伺服器

- 雲原生時代訊息中介軟體的演進路線

- 雲原生時代如何用 Prometheus 實現效能壓測可觀測-Metrics 篇Prometheus

- 阿里雲IoT初試阿里

- 阿里雲免費容器與雲效地址阿里

- 騰訊雲與阿里雲的對比阿里

- 阿里雲:面向5G時代的物聯網無線連線服務阿里

- 雲原生時代高效能Java框架—Quarkus(一)Java框架

- 雲原生時代高效能Java框架—Quarkus(二)Java框架

- 阿里雲 CentOS7 寶塔 docker 測試阿里CentOSDocker

- 阿里雲代金券 | 阿里雲優惠券 |阿里雲優惠碼|雲伺服器|阿里雲阿里伺服器

- MongoDB與阿里雲達成戰略合作,最新資料庫獨家上線阿里雲!MongoDB阿里資料庫

- youbox雲桌面,開啟雲辦公時代

- 雲上的移動效能測試平臺