阿里巴巴釋出的《2015移動安全漏洞年報》

第一章 2015年應用漏洞

1.1 業界公開的應用漏洞型別和分佈

2015是不平凡的一年,各界媒體對移動應用的漏洞關注度也越來越高,漏洞的產生不僅帶來使用者裝置與資訊的安全影響,也給企業帶來業務或聲譽上的損失。

阿里聚安全每週對國內外50家著名安全公司、媒體、漏洞平臺的態勢進行分析,國內外移動安全事件和資訊的關注依然是圍繞作業系統和移動應用的技術風險展開,其中國內更加關注移動應用的漏洞風險。以下資料結論來自於阿里聚安全對業界風險態勢的統計。

1. 行業分佈

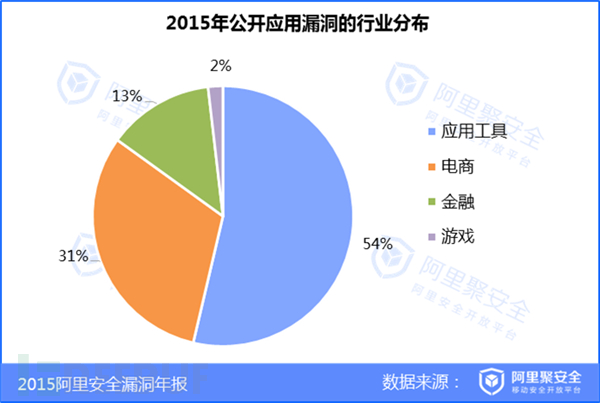

根據公開的漏洞資料統計,產生漏洞的應用所佔行業比例與使用者裝置中安裝的比例相似,應用工具類APP所產生的漏洞佔比最高,達54%;遊戲類應用漏洞佔比最低,為2%,原因是大部分使用者手機中安裝的遊戲應用較少,且遊戲類應用更新迭代速度快、漏洞不易被深入挖掘。

圖1 2015年公開應用漏洞的行業分佈

2. 漏洞型別

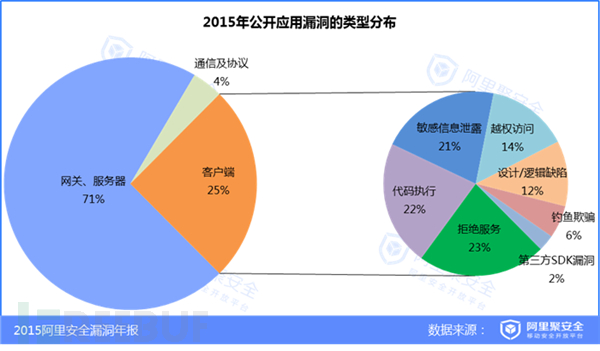

移動應用是連線使用者與業務的橋樑,在智慧裝置中與使用者直接互動,並透過通訊鏈路傳輸業務請求到後端伺服器。安全研究者從移動應用為入口,對應用進行漏洞挖掘及業務安全分析,資料顯示大部分高風險漏洞爆發在服務端環節。

在2015年公開的漏洞資料中,71%的漏洞集中在移動業務閘道器、伺服器端,攻擊者把移動應用作為入口進行分析,而漏洞產生及修復需要在伺服器端完成。現階段大量業務從傳統的PC端擴充套件到移動端,在伺服器上執行業務邏輯也是較為安全和低成本的實現方式,也印證了以上資料。但正因為業務邏輯是在服務端處理,如果不對作為入口的客戶端進行強有效的安全校驗,客戶端很容易被駭客作為突破口,用於挖掘服務端的業務風險漏洞。阿里聚安全的安全元件提供移動應用訪問網路的加簽、加密功能,可以從攻擊行為上避免被駭客篡改資料包、挖掘服務端的漏洞。

移動應用本身引起的漏洞佔總比25%,其中應用的拒絕服務漏洞佔客戶端漏洞的四分之一。從漏洞詳情來看,程式碼執行漏洞相比去年單一的Webview遠端命令執行有了更多的詮釋,如程式碼中預留的指令被執行。諸如以上的邏輯類漏洞,往往需要在特定的業務場景中考慮被繞過及攻擊的風險。在軟體開發生命週期中融入安全流程,是規避此類漏洞的最佳方式。在程式碼實現功能前,透過安全評審確保業務邏輯不會被繞過、確保使用者資料流向的準確性和安全性。

圖2 2015年應用漏洞型別分佈

1.2 移動應用漏洞分析

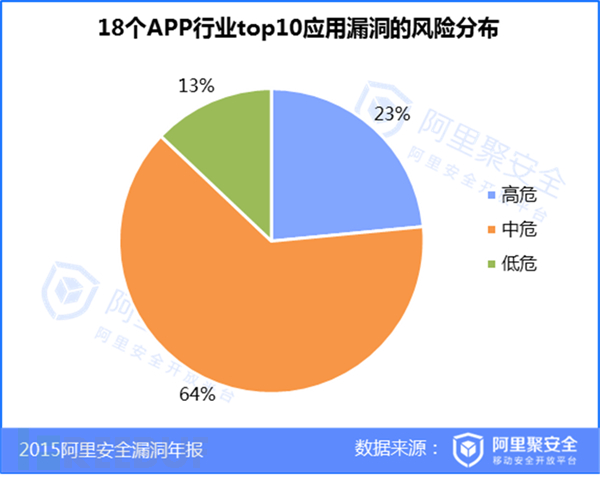

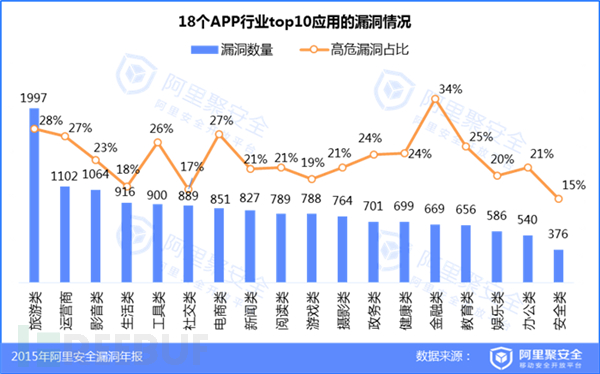

為分析移動應用各行業的漏洞情況,我們在第三方應用市場分別下載了18個行業 的Top10應用共計180個,使用阿里聚安全漏洞掃描引擎對這批樣本進行漏洞掃描。18個行業的Top10應用中,97%的應用都有漏洞,總漏洞量15159個,平均每個應用有87個漏洞,且23%的Top10應用都有高風險漏洞。

1. 18個行業Top10應用的漏洞

Webview遠端程式碼執行漏洞量佔比最高,達21%,Webview遠端程式碼執行漏洞引起的主要原因是呼叫了Webview的addJavaScriptInterface方法,該方法的安全風險只在安卓API 17及更高版本中才被Google修復。由於API 17以下的機型在市場上仍佔20%,故很多開發者為了相容性還將Android應用支援的最小版本設定在API 17以下,導致該漏洞量一直不降反升。

圖3行業Top10應用的漏洞數量

行業Top10 Android應用的15159個風險漏洞中,23%屬於高危漏洞、64%屬於中危漏洞,低危漏洞僅佔13%。

圖4 Top10 Android應用漏洞的風險分佈

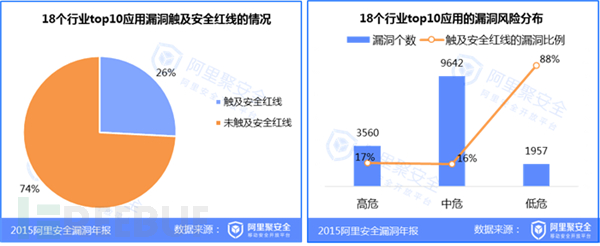

在所有漏洞中26%是觸及了安全紅線,觸及紅線的漏洞 容易被攻擊者利用,阿里聚安全建議開發者儘快修復以免影響移動業務的安全。

高危漏洞、中危漏洞、低危漏洞中,觸及紅線漏洞的佔比依次為17%、16%、88%。低危漏洞中觸及紅線的漏洞佔比最大,如拒絕服務漏洞,被利用後會造成應用拒絕服務,但其修復成本低,建議開發者儘快掃描驗證並修復。

圖5 Top10觸及安全紅線的漏洞情況

2. 重點行業漏洞分析

18個行業中,旅遊類應用的漏洞量最多,佔所有行業總漏洞量的13%,電商、遊戲、金融等與使用者財產息息相關的行業,漏洞數量相對少一些,分別佔所有行業總漏洞量的6%、5%、和4%。

金融類Top10 Android應用雖然漏洞總量排名靠後,但其高危漏洞量佔比高達34%,位居行業內第一,值得重視。

圖6 18個行業Top10 Android應用的漏洞量

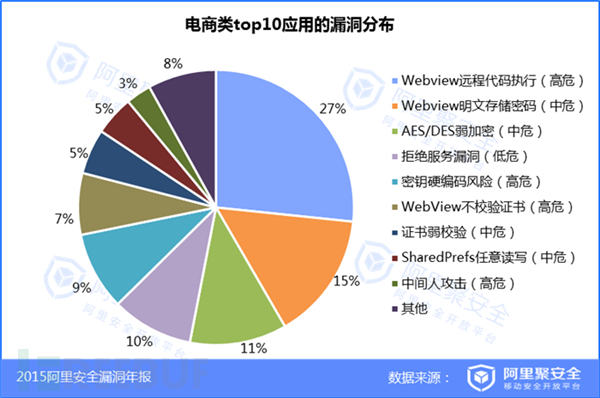

1)電商行業Top10 Android應用漏洞

電商類Top10應用共有851個漏洞,平均每個應用含85個漏洞,其中約27%是Webview遠端程式碼執行高危漏洞,可導致惡意應用被植入、通訊錄和簡訊被竊取、手機被遠端控制等嚴重後果。

電商類Top10Android應用的851個漏洞中,約27%是高危漏洞,比18個行業的高危漏洞均值高17%,且電商類應用與使用者資金密切相關,開發者可參考阿里聚安全提供的多種方案進行修復,確保使用者利益和企業信譽不受影響。

圖7 電商類Top10應用的漏洞類別分佈

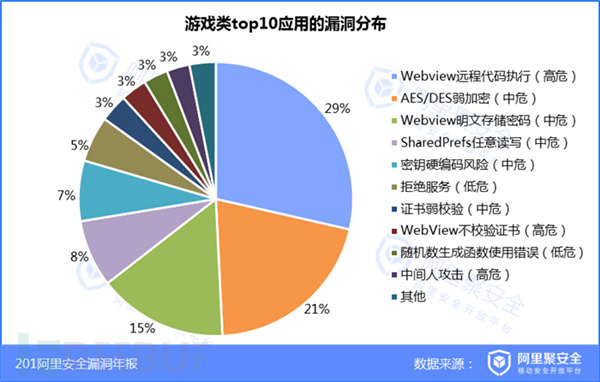

2)遊戲行業Top10 Android應用漏洞

遊戲類Top10 Android應用有788個漏洞,平均每個應用含79個漏洞。其中29%是Webview遠端程式碼執行高危漏洞。

遊戲類Top10 Android應用的788個漏洞中,約19%是高危漏洞,比18個行業的高危漏洞均值低17%,在18個APP行業中高危漏洞相對較少。遊戲類應用更新迭代頻率高,資金,使用者下載量大,存在的漏洞風險亦不容忽視。

圖8 遊戲類Top10應用的漏洞類別分佈

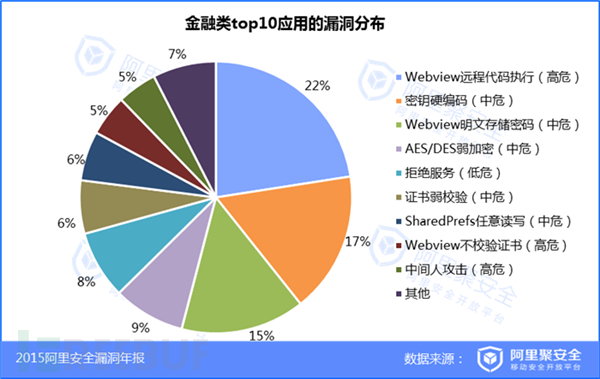

3)金融行業Top10 Android 應用漏洞

金融類Top10 Android 應用有669個漏洞,平均每個含67個漏洞,其中22%是Webview遠端程式碼執行高危漏洞。

金融類Top10 Android 應用的669個漏洞中,約34%是高危漏洞,比18個行業的高危漏洞均值高48%,在18個APP行業中高危漏洞佔比最高。由於金融類應用與使用者財產息息相關,存在的漏洞隱患給使用者財產帶來巨大風險。

圖9 金融類Top10 Android 應用的漏洞類別分佈

1.3 典型應用漏洞

由於Android系統本身的開放性,相較2014年的Webview遠端命令執行漏洞,2015年研究者透過研究移動應用在系統中的執行機制,發現了更多新的Android 應用通用漏洞型別,這些漏洞可以透過程式碼規則進行發現匹配、在開發階段進行漏洞規避。

1. Android通用拒絕服務漏洞

2015年1月,國內安全廠商的研究人員發現一個Android通用型的拒絕服務漏洞,惡意攻擊者可以利用該漏洞使應用崩潰無法正常執行。在漏洞公佈時幾乎影響市場上所有的Android應用,在漏洞公佈初期,每個應用平均有10個以上的漏洞點。

漏洞產生原因是Android API的getStringExtra等getXXXExtra類函式在獲取值時,如果獲取到自定義的序列化類,就會丟擲類未定義的異常,導致應用崩潰。而對於該漏洞的修復也比較簡單、幾乎不影響業務程式碼邏輯,只需要加入try catch捕獲異常即可。

阿里聚安全漏洞掃描引擎具備動態fuzz功能,能夠精準發現該漏洞。

2. 埠開放引起的遠端控制風險

如今市場上越來越多的移動應用為了滿足業務需求,如進行位置資訊交換、或接收其它應用及伺服器傳輸的業務指令,因此在應用執行時開啟了可被訪問的埠,透過該埠接收資料到本地。一旦埠訪問控制不嚴謹、被攻擊者惡意利用,應用可能接收被偽造的協議指令,預留的業務功能被進一步惡意利用。如2015年爆發的各種SDK後門事件中,開放埠是遠端控制的重要途徑。

2015年10月國內安全研究者發現的WormHole漏洞,指出百度的MoPlus SDK存在採集使用者及裝置資訊,以及新增聯絡人、撥打電話和傳送簡訊等敏感功能程式碼,由於應用執行時開啟了本地的TCP埠(40310),使得攻擊者可以透過向該埠傳送請求來獲取敏感資訊、執行程式碼中預留的敏感功能。

3. 寄生獸漏洞

“寄生獸”漏洞是一種程式碼劫持漏洞,但由於該漏洞的利用條件較苛刻,因此影響面也非常有限。在滿足可劫持的網路下載環境、可篡改的應用公共儲存區、或檔案解壓不進行合法校驗等條件下,可以達到劫持程式碼、執行惡意程式的目的,一旦利用成功則是高風險的漏洞。

漏洞原理是Android應用在執行時使用DexClassLoader動態載入和反射呼叫具有某些特定功能的單獨apk或jar檔案,以實現外掛機制做到無縫升級和功能擴充套件,函式DexClassLoader第二個引數為目標odex路徑,若應用未對odex路徑下的快取檔案做保護,則可能在中間人攻擊、檔案替代等環境下被執行程式碼。

透過分析惡意程式碼的執行環境和條件,阿里聚安全的漏洞掃描引擎從攻擊路徑的角度來發現應用是否存在該漏洞。根據掃描結果,目前市場上受該漏洞影響的應用較少。

1.4 應用安全事件

1. XcodeGhost——編譯器後門

2015年9月14日,國內安全研究者發現大量知名的iOS應用同時向某第三方伺服器傳送大量請求,數億級的使用者資訊存在洩漏風險。阿里移動安全透過分析這類iOS應用的樣本,於9月17日緊急向開發者釋出了安全公告,將該病毒命名為XcodeGhost,公告包含樣本細節、檢查和修復措施。由於使用了非官方下載、被惡意篡改的iOS應用編譯軟體Xcode導致。安全公告發布後該接收敏感資訊的第三方伺服器已緊急關閉,但隨後阿里移動安全研究者發現仍有攻擊者透過網路劫持的方式、“截胡”使用者的敏感資訊,影響並未停止。

據統計,使用該惡意Xcode開發的iOS應用達4300+,甚至包含了市場中下載量排名前十的應用,包括但不僅限於微信、網易雲音樂、鐵路12306等日常工具類軟體、甚至銀行應用。隨後蘋果官方釋出公告確認了XcodeGhost的不良影響,並且在官方應用商城AppStore中下架了所有受影響的應用。該事件堪稱已知影響使用者數規模最大,載入移動安全史冊。

事件根源是由於開發者為了更便利快速地下載到iOS應用的開發工具Xcode,透過非官方渠道、或p2p下載工具進行下載,這種行為使得惡意攻擊者有機可乘:往Xcode中的編譯庫中插入惡意程式碼,導致透過其編譯的iOS應用被種植了後門程式(XcodeGhost)。後門程式具備向攻擊者服務端上傳敏感資訊、接收控制指令、執行開啟網頁、傳送簡訊、撥打電話等功能。

圖10 XcodeGhost的危害

2. SDK安全事件風波--SDK後門

2015年由第三方SDK引起的安全事件層出不窮,引起了業界震盪及對移動端應用安全的關注。

9月22日,安全研究者發現手遊中常用的遊戲圖形渲染元件Unity3D、Cocos2d-x,也被發現非官方下載渠道的版本包含與XcodeGhost的相類似的功能。此外,有米、多盟、艾德思奇、萬普等SDK也被指出可採集使用者隱私資訊,並遭到蘋果商城AppStore的下架,影響應用數上千。其中部分SDK甚至同時影響Android和iOS端,具備全平臺相容能力。有的SDK在釋出到蘋果商城前,關閉了採集資料的功能 “開關”,因此稽核時躲過了蘋果商城稽核員的檢查,在AppStore上架成功、使用者安裝執行後再遠端開啟“開關”,實時採集使用者隱私資料或執行其它業務指令——“開關”行為也因此被蘋果商城稽核員列入黑名單。

3. WormHole漏洞——“百度全家桶”

2015年11月,百度系列應用被爆存在“WormHole”漏洞,可被利用遠端執行敏感操作:打電話、發簡訊、獲取使用者隱私資訊等。而產生源頭是在於百度的Moplus SDK,百度及旗下大部分產品中均整合,因此被網友稱為“百度全家桶”。WormHole 漏洞其實是基於百度的廣告埠存在身份驗證和許可權控制缺陷而產生的,而此埠本來是用於廣告網頁、升級下載、推廣應用的用途。但Moplus程式碼中預留的各類敏感程式碼(操作通訊錄、電話、簡訊等)使得WormHole一旦被利用則影響巨大,因為這些APP的使用者數量覆蓋上億。

1.5 應用漏洞的發展趨勢

1. 漏洞的關注逐漸從應用漏洞轉向業務邏輯漏洞

Android市場各行業Top10應用平均每個應用有87個漏洞。大量應用仍包含多種型別的漏洞,居高不下,是由於開發者的安全意識不足:如認為移動端漏洞較難影響正常業務運營,或認為漏洞利用成本較高、需要劫持或具備一定的觸發條件。

但從業界採集的漏洞資訊來看,大部分的高危漏洞卻集中在需人力研究分析的設計缺陷、認證授權等邏輯漏洞型別上。這類漏洞一旦觸發能夠直接影響使用者資料和業務伺服器的正常執行流程,導致大量的資損、資訊洩漏事件發生。雖然漏洞的分析成本較高,但利用效果更好,平衡攻擊成本與收益來看,未來會有更多的業務邏輯漏洞被挖掘發現甚至產生安全事件。

2. 使用者隱私資訊洩漏將是業務移動化的最大風險

阿里聚安全對國內外市場中的應用進行漏洞掃描,發現國外市場的漏洞同樣不計其數,但國外的移動應用業務更關注資訊洩漏。從2015年國外媒體的報導中,不論是蘋果AppStore還是Google Play,都會非常在意使用者隱私資料的儲存傳輸問題,但市場不會因為應用存在漏洞而直接懲罰下架,但一旦觸碰到隱私資料則難辭其咎。

國外媒體也甚為關注資訊的明文儲存及傳輸問題,如AFNetWorking網路庫SDK,曾因未強校驗服務端HTTPS證照問題而被媒體指責。如今使用者的使用習慣已經移動化,資訊洩漏將是移動化的最大風險,是未來長久的話題。

3. 開發者需兼顧開發環境的潛在風險

2015年的應用安全大事件中,開發軟體、第三方SDK等開發環境引起的問題已經使大量使用者深受其害,並引發了業界輿論。移動應用開發者在關注自身應用是否具有安全風險漏洞的同時,還需要更多兼顧開發環境的潛在風險。由於移動應用存在發版速度慢、修復週期長的問題,各廠商如何快刀切除和修復、動態更新自身的安全性將是未來需要持續關注的難題。開發者可使用阿里聚安全的加固服務,來提升惡意攻擊者的分析成本、保護應用安全。

第二章 2015年Android系統漏洞

2.1 Android系統漏洞綜述

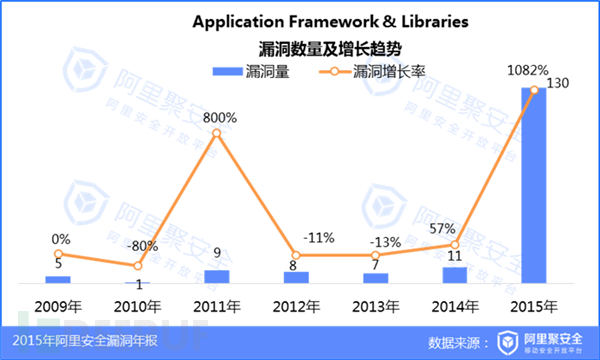

2015年Android系統漏洞整體呈現爆發式增長。其中,Application Framework & Libraries的漏洞總量達130個,同比上漲1082%。無論是從絕對數量上還是從漏洞增長率來看,都位居2009年以來的首位。同時,Linux Kernel中也依然存在很多影響Android系統安全的提權漏洞,例如通用型提權漏洞CVE-2015-3636和很多位於裝置驅動中的提權漏洞如CVE-2015-8307/CVE-2015-8680等。

2015年Android的系統漏洞量漲幅迅速,主要原因是關注移動安全的研究人員越來越多。隨著移動安全的重要性愈發增強,我們相信2016年Android系統漏洞的數量依然會保持在一個較高的水位。

圖11 Application Framework & Libraries漏洞增長趨勢

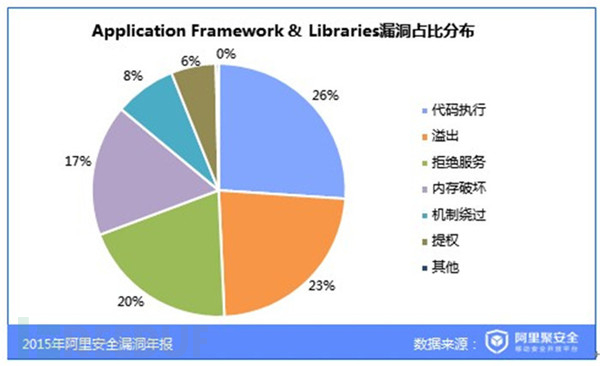

在2015年Application Framework & Libraries漏洞中,佔比最高的三類漏洞是程式碼執行、溢位和拒絕服務漏洞,分別佔比26%、23%和20%。其中,由媒體庫引發的程式碼執行漏洞數量最多,約佔全部程式碼執行漏洞的40%。而在Linux Kernel中,除了Kernel通用程式碼中的漏洞外,裝置驅動依然是安全漏洞的重災區。

圖12 Application Framework & Libraries漏洞類別佔比

2.2 典型Android系統漏洞

1. 程式碼執行漏洞

普通使用者往往認為只要是從正規渠道下載的應用就不會受到安全威脅。然而,經過2015年Android系統安全漏洞的爆發式增長,這種認知已然過時。以Stagefright漏洞為例,攻擊者只要知道攻擊物件的手機號碼,就可以在使用者無感知的狀態下透過彩信主動發起遠端攻擊。

Stagefright是Android多媒體框架中的一個核心元件,在Android 2.2版本引入,從Android 2.3起成為Android預設的多媒體框架中的一部分。在Android 5.1前的所有版本上都存在Stagefright漏洞。Stagefright是一個非常複雜的系統庫,支援對MPEG4/MP3等多個多媒體檔案格式的解析。作為Android多媒體框架的核心元件,針對Stagefright的攻擊向量超過11種,包括瀏覽器/MMS等等。

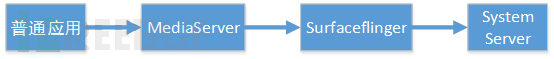

由於Stagefright庫執行在MediaServer程式中,攻擊者一旦成功利用Stagefright漏洞發動攻擊,就能夠獲得MediaServer程式所具有的許可權;進一步的,攻擊者可以再結合其他漏洞提權到Root許可權,從而徹底控制攻擊物件。事實上,從PC時代開始,類似於多媒體檔案之類的複雜檔案格式解析就是安全漏洞的重災區。從Stagefright漏洞開始,2015年披露了一系列和多媒體檔案解析相關的系統安全漏洞,約佔全部程式碼執行漏洞的40%。

多媒體檔案解析相關漏洞並不是2015年內唯一一類高危的遠端攻擊漏洞。在2015年4月,阿里安全研究人員還發現了一個存在於wpa_supplicant元件中的緩衝區溢位漏洞,並命名為“Wifi殺手”。在手機開啟了WLAN直連功能時,攻擊者只要在手機Wifi的覆蓋範圍之內,就有可能在使用者不知情的狀態下透過遠端傳送惡意程式碼獲得使用者手機上的執行許可權。

Wifi殺手漏洞影響面很廣,所有在1.0到2.4版本之間且預設配置了CONFIG_P2P選項的wpa_supplicant元件都受到影響。而作為使用者日常使用的一項重要功能,很多廠商在出廠時預設開啟了WLAN直連功能,這也進一步的增加了Wifi殺手的危害程度。

2. 本地提權漏洞

從2013年的put_user漏洞,到2014年的TowelRoot所使用的通用漏洞,再到2015年的Pingpong漏洞,基本上每年都會爆出來至少一個“通殺”所有Android機型的通用型提權漏洞。

Pingpong是國內安全研究人員所提出的一個位於Kernel之中的提權漏洞,影響了Android 4.3之後的所有的系統版本。事實上,存在漏洞的程式碼在Android 4.3以下的版本中同樣也是存在的。但在Android 4.3之前的版本中,普通應用是沒有許可權建立觸發該漏洞所必需的Socket,因此得以倖免。

值得一提的是,Android系統的演化整體是朝著許可權控制越來越嚴格前進的,而與Pingpong漏洞相關的這一項許可權的放開是為數不多的“反例”。從Android 4.3版本開始(包括到最新的Android 6.0),init.rc改變了/proc/sys/net/ipv4/ping_group_range的值,使得這一項Kernel配置從先前的“1 0”變成了“0 2147483647”。

有意思的是,這一改變的主要目的是為了實現一個不需要特權的ping程式,本質上還是為了加強系統的許可權管控,但最終反而為Pingpong漏洞的利用創造了條件。與之相對應的是,同樣存在漏洞程式碼的一些Linux桌面/伺服器發行版和Android 4.3之前版本一樣,由於沒有放開對應的Socket許可權而得以免受Pingpong漏洞的危害。

Pingpong漏洞是根植於Linux Kernel中的提權漏洞,其覆蓋面很廣。除此之外,裝置驅動也是近年來容易產生提權漏洞的一個常見領域。我們在對某廠商2015年手機核心進行稽核的過程中也發現了很多的此類漏洞。這一類漏洞也是近幾年中導致Android系統被“一鍵Root”的一個重要因素。

另一方面,從2014年起,Android系統使用者態漏洞在大量研究人員的關注下呈現出爆發趨勢。以CVE-2015-1528為例,這是國內安全研究人員發現並上報給Google的一個系統提權漏洞,攻擊者可以透過這個漏洞獲得System許可權。

具體而言,當GraphicBuffer物件透過Binder接受特定的跨程式指令時,沒有對指令的有效性進行校驗,從而導致在進行堆分配時存在整數溢位漏洞。此後,在對這一塊記憶體區域進行操作時,就會導致堆記憶體遭到破壞。受限於Android系統的許可權控制,需要反覆利用這個漏洞,經過三個步驟才能最終提權到System許可權,如下圖所示。

圖13 提權到System許可權的流程

該漏洞並不是Android系統上第一個由於未檢測Binder傳遞過來的命令引數而產生的漏洞,在2014年也曾披露出和Binder相關的漏洞。由於受到使用者態漏洞緩解技術的影響,這些漏洞的利用往往更為複雜,需要用到ROP等利用技術。目前,惡意軟體和一鍵Root工具大多還是直接使用Kernel漏洞用以提權。但隨著Android系統許可權的持續收窄,未來Android系統上將需要多個漏洞配合才能完成Root的提權工作。

2.3 Android安全生態和漏洞展望

在Google公司的主導下,Android系統一直保持了快速更新的節奏。在2014年底正式推出Android 5.0之後,2015年9月又推出了Android 6.0,新的Android系統在許可權控制和漏洞緩解技術上的應用更加完善,這對保護終端使用者的手機安全具有積極意義。

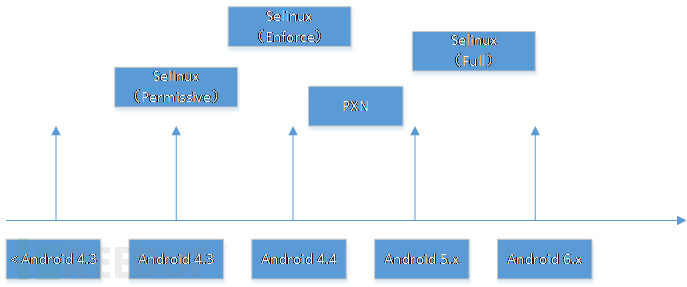

具體的,Android從版本4.3起引入了SELinux作為對整個系統許可權控制的重要補充。在Android 4.3上是Permissive模式,只是記錄違反了許可權控制的日誌,並不是真正阻斷違反許可權控制的操作。從Android 4.4起,SELinux改為Enforce模式,System分割槽去除了包含“s”bit位的本地程式,這也導致了在4.4版本之後的Root持久化工具被迫採用Daemon模式。在Android 5.0上,SELinux對許可權的控制進一步收緊,從而導致了Root持久化工具必須在系統啟動後Patch SELinux Policy之後才能生效。隨著64位Android機型的逐漸普及,新版本的Android系統中Kernel整合了PXN特性 ,位於使用者態地址空間的程式碼不能在特權模式下執行,使得Kernel漏洞的提權難度大幅增加。

圖14 安卓系統版本的許可權控制

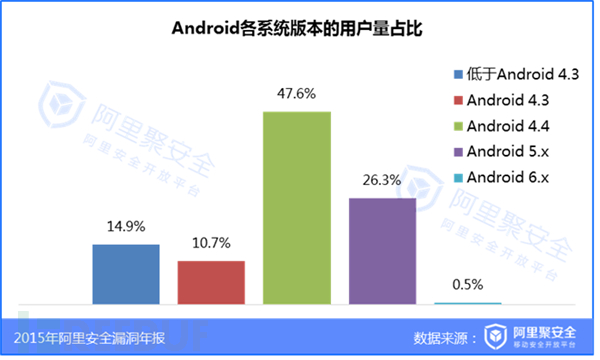

但相對於蘋果iOS系統,新的Android系統的普及速度緩慢,2015年國內真正使用上Android 6.0系統的使用者極少。這在很大程度上與Android產業鏈過長密切相關。在一個新的Android版本正式釋出之後,還需要經過晶片廠商和終端廠商的適配工作才能到達使用者手中。在一些客觀因素的制約下(例如研發成本限制),使用者要經過漫長的等待後才能獲得新的系統推送,部分機型在釋出後甚至就不再進行更新。

圖15 Android各系統版本的使用者量佔比

這種現況對使用者的系統安全帶來了很大的負面影響。一方面,使用者不能享受到新的系統中更完善的安全機制;更重要的是,系統漏洞的延遲修復會使得使用者長期暴露在危險的、易受到攻擊的狀態下。

從積極的意義上來看,目前國內外一些研發實力較強的廠商能夠快速響應系統漏洞,及時釋出更新版本。遺憾的是,考慮到我國智慧手機基數巨大,依然有大量的使用者被直接暴露在危險之中。

事實上,2015年Android系統漏洞大規模爆發,無論是絕對數量還是增長數量都是歷年之最,預計在2016年內Android系統的漏洞數量也依然會保持在高位。造成這種現況的核心原因並不是Android系統自身變得更差,而是因為大量的安全人員把目光放在了Android系統上。長期來看,越來越多研究人員的關注必然會進一步的提高系統的整體安全性。但在中短期內,系統漏洞的批次爆發加之部分使用者不能及時獲得安全更新同時也會提升整個Android生態的安全風險。

第三章 2015年iOS系統漏洞

2015年註定是iOS安全史上不平凡的一年,除了在應用層發生的XcodeGhost事件外,在系統安全方面也發生了很多令人難忘的事件。

3.1 iOS系統漏洞綜述

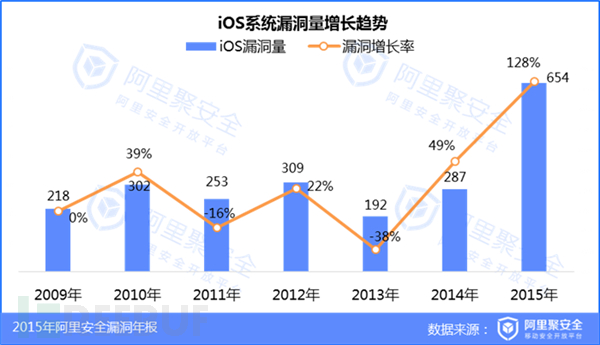

2015年iOS系統漏洞呈現爆發式增長,全年漏洞總量達654個,同比上漲128%。無論是從絕對數量上還是從漏洞增長率,都位居2009年以來的首位。

2015年iOS的系統漏洞量上漲主要原因是關注移動安全的研究人員越來越多,很多以前被忽略的系統攻擊被發現並從中找到了漏洞提交給Apple修復。相信2016年iOS系統漏洞的數量依然會保持在一個較高的水準。

圖16 iOS系統漏洞數量趨勢

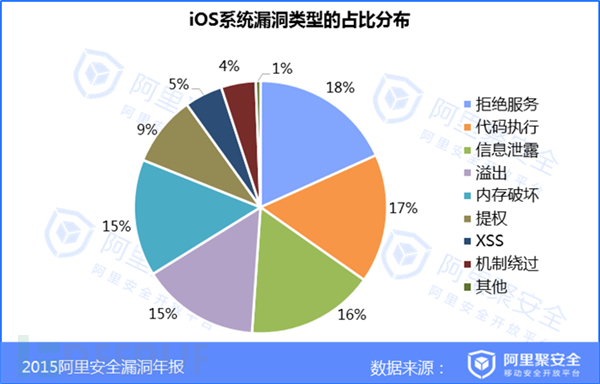

iOS系統漏洞中,拒絕服務、程式碼執行、資訊洩露的佔比最高,分別為18%、17%、16%。

圖17 iOS系統漏洞類別佔比

在2015年,除了iOS越獄相關的漏洞以外,蘋果公司作業系統的漏洞數量也比往年增加了很多。特別是在CVE(通用漏洞披露)的數量上超過了很多IT公司,因此很多媒體開始批評蘋果公司系統的安全性。實際上,蘋果公司比其他廠商更加重視安全方面的問題,針對安全研究人員提交的漏洞都會認真稽核修復和幫助申報CVE。 iOS使用者並不需要過度恐慌iOS的安全性問題,只要及時升級iOS系統到最新版本,即能夠防禦絕大多數的漏洞攻擊。另一方面,由於蘋果作業系統的分層安全機制,能直接對使用者安全構成威脅的漏洞就更少了。

3.2 典型iOS系統漏洞

目前iOS系統漏洞主要應用於越獄,然而由於蘋果作業系統的安全機制,完成Untethered Jailbreak(完美越獄)需要多個漏洞的配合,典型的越獄漏洞組合利用流程是:沙箱逃逸完成檔案注入,簽名繞過,最後透過利用核心漏洞完成核心程式碼修改徹底關閉iOS的安全機制。

1. 檔案注入漏洞

在越獄前,需要透過檔案注入漏洞,把目標檔案載入到iPhone裝置上。DDI(DeveloperDiskImage race condition,by comex),被廣泛應用於近幾次完美越獄當中。該漏洞主要透過race condition,在檢查簽名之後、掛載之前,將正常的dmg替換掉,從而實現了檔案的注入。在最新的iOS 9完美越獄上,使用了一種全新的檔案注入方式,直接在沙箱內透過IPC完成了對任意目錄的檔案注入。

2. 沙箱任意程式碼執行漏洞

2015年,CVE-2014-4492漏洞細節披露,其服務端存在於networkd程式,透過IPC實現沙箱與該程式通訊,該服務中的通訊處理函式沒有對xpc_data物件進行型別校驗,進而直接呼叫xpc_data_get_bytes_pointer,透過傳入其他型別資料混淆,以及fake object構造,最終可以控制PC並執行任意程式碼。

該漏洞能如此順利利用,得益於蘋果系統自身另外兩個弱點:一是Heap建立的地址相對固定,能夠讓攻擊者透過Heap Spary將攻擊內容建立在幾乎準確的某個位置上;二是dyld_share_libray_cache在不同程式的image base是一樣的,讓攻擊者無需忌諱ASLR直接構建攻擊ROP garget。

值得一提的是,這類漏洞能在非越獄裝置上直接透過沙箱App觸發,給使用者帶來極大的風險。

3. 核心漏洞

在越獄過程中核心漏洞的主要目標是將漏洞利用轉化成穩定的任意讀寫能力,然後對核心程式碼進行修改,從核心關閉iOS的安全機制。

雖然iOS核心有諸多安全機制:SMAP、DEP、KASLR , 但只有少數堆溢位漏洞能獨立利用並繞過這些安全機制。2015年越獄的漏洞都屬於這種型別,但是這些漏洞是需要在完成沙箱逃逸和簽名繞過後才能觸發,不會直接造成安全威脅。最近數次完美越獄(iOS7.1.2~iOS9.0)的核心漏洞都是從開源驅動模組IOHIDFamily中找到的。

用於iOS8.1.2越獄的CVE-2014-4487漏洞,存在於IOHIDFamily- IOHIDLibUserClient中,是典型的堆溢位漏洞,漏洞模型是:能用IOMalloc建立任意Size的Buffer,並釋放到任意Size的kalloc.zone(iOS核心堆記憶體快速分配機制)。iOS kalloc.zone freelist是LIFO,這樣釋放到比原本自身Size要大的kalloc.zone然後使用建立較大Size kalloc zone的OOL Mach Msg,這樣便能覆蓋到較小Size kalloc.zone原相鄰位置的元素,完成buffer overflow的轉化。在iOS8透過buffer overflow修改vm_map_copy的kdata實現核心任意讀。獲取到核心kaslr image base後,再進一步轉化相鄰物件成IOUserClient SubClass重寫getExternalTrapForIndex虛擬函式,進一步轉化成任意讀寫。

用於iOS9越獄的CVE-2015-6974漏洞,存在於IOHIDFamily- IOHIDLibUserClient,典型的UAF漏洞,在釋放IOService SubClass(C++ object)後沒有將指標置空。釋放該物件後,使用者態還能透過IOHIDResourceUserClient呼叫該函式的虛擬函式,而且能控制引數。然後透過Heap Feng Shui建立物件再釋放地址,進一步洩露核心基礎和控制vtable找到合適的gadget轉化成任意讀寫能力。

蘋果為了破壞堆溢位系列利用做了不少努力:先是遮蔽了mach_port_kobject(CVE-2014-4496) , mach_port_space_info(CVE-2015-3766),這兩個介面在利用過程中可以用於判斷page的邊界,遮蔽後會影響Heap Feng Shui的穩定性。隨後在iOS9.0大幅修改了vm_map_copy物件,使得構造任意size釋放和任意地址讀更加困難。此外,加入KPP機制等,總體來講核心變得越來越安全。

3.3 iOS漏洞展望

2015年,隨著iOS系統漏洞的持續增長,XcodeGhost事件的發酵,我們可以看到iOS系統上仍然存在著很多被忽略的攻擊面。比如在非越獄的情況下,沙箱App可以透過漏洞獲取root程式碼執行許可權,竊取使用者隱私和其他第三方App資料等等。

我們可以大膽預測,2016年iOS系統安全註定會是不平凡的一年:會有更多的iOS核心漏洞利用及iOS 9.2和9.3的越獄釋出;類似Android上的StageFright漏洞也可能在iOS系統上出現,我們也可能看到更多類似“Airdrop-eaque”攻擊的再次披露,使得攻擊者在一定範圍內在任意裝置上傳送和安裝惡意應用。

但是攻防永遠是相對的,在2016年蘋果全球開發者大會上將推出新的iOS 10作業系統,一定會帶來更新更堅固的安全機制。安全研究者在新的一年也一定會投入更多的精力到iOS系統安全研究上,相信在和蘋果公司的“互動”下,iOS系統的安全性也會更上一個臺階。

更多移動安全報告,來自 “ ITPUB部落格 ” ,連結:http://blog.itpub.net/30892829/viewspace-2050830/,如需轉載,請註明出處,否則將追究法律責任。

相關文章

- 2015年4-6月移動遊戲產業報告移動遊戲產業報告遊戲產業

- 年報釋出

- 移動應用安全:2021年的安全漏洞

- ComScore:2015年美國移動應用報告

- 百度:2015年2月移動遊戲報告遊戲

- CNNVD釋出2015年資訊保安漏洞態勢報告CNN

- Adjust 釋出年度全球移動資料基準報告

- APUS:2015年全球移動應用報告(附下載)

- TalkingData:2015年移動社交應用行業報告行業

- APUS:2015年全球移動應用分析報告——巴西篇

- STRATEGYANALYTICS釋出2017年企業移動化大趨勢預測報告

- Millennial Media:2015年移動應用狀況報告(附下載)

- 2015年5月移動遊戲Benchmark遊戲

- 2015年移動開發將出現這八大趨勢移動開發

- 百度:2015年移動網站趨勢報告精華解讀網站

- APUS:2015年印度移動應用市場分析報告(附下載)

- MHP釋出2023年移動出行研究《軟體競賽》

- Unity 釋出 2024 年移動遊戲增長趨勢預測Unity遊戲

- 移動Web富應用框架RAIS釋出Web框架AI

- Localytics:2015年移動應用營銷趨勢預測(附報告)

- 中國銀聯:2015年移動網際網路支付安全調查報告

- VisionMobile:2015年移動開發人員趨勢報告(附下載)移動開發

- 《2015年中國移動遊戲行業研究報告》遊戲行業

- 《2023年度移動遊戲產業IP發展報告》正式釋出遊戲產業

- 芒果移動:2015年春節資料解讀

- 2015年 移動開發都有哪些熱點?移動開發

- TalkingData:2015年5月移動遊戲Benchmark遊戲

- TalkingData:2015年10月移動遊戲Benchmark遊戲

- EMAS 移動推送釋出uni-app外掛APP

- 2015年四線城市移動網際網路使用者調研報告

- Liftoff 《2020年移動應用程式趨勢報告》出爐

- Vant 1.0 釋出:輕量、可靠的移動端 Vue 元件庫Vue元件

- App Annie:2015年移動遊戲收入佔移動應用市場總收入85%APP遊戲

- 索尼移動:預計2015財年智慧手機出貨量降至3800萬

- 風靡Steam和移動平臺:這款釋出兩年的獨立遊戲是怎樣做到的?遊戲

- TrustData:2015年1月至11月微博移動端使用者研究報告Rust

- 德國醫療巨頭輸液泵存在安全漏洞,邁克菲釋出研究報告

- Facebook釋出商用版移動應用及網站網站