摘要: 資料之痛,已讓所有人感同身受。然而,這個問題,卻不是做好安全工作就能解決的。除了技術,還得防住人性的貪婪。

最近,黑市上出現重磅“炸彈”,一個12G的資料包開始流通,其中包括使用者名稱、密碼、郵箱、QQ號、電話號碼、身份證等多個維度,資料多達數千萬條。

而黑市買賣雙方皆稱,“這些資料來自京東。”

01、資料之迷

最近,因為這12G的資料包,黑產再次被攪動。

一些地下渠道,開始對資料進行明碼標價交易,價格從“10萬到70萬”不等。

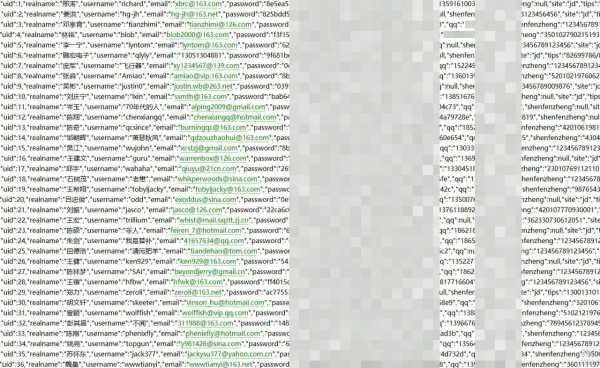

▲ 外洩資料部分截圖

▲ 資料分為幾個維度:姓名、密碼、郵箱、QQ、身份證、電話等

據業內人士稱,資料已被銷售多次,“至少有上百個黑產者手裡掌握了資料”。

“資料外洩的時間已比較長了,至於為何現在又流通,原因未明,”業內人士透露,暫且很難確認是“內鬼”還是“駭客盜取”。

業內人士稱,大部分資料外洩後,駭客會先進行洗庫,登入賬戶將有價值的內容清洗一遍,比如登入遊戲賬戶,將虛擬幣轉走。一般這個清洗過程,需要幾個月甚至更長時間。

第二次“洗庫”,才會將資料出售,“資料價值榨取殆盡了,再給市面上的人來分渣”。

值得注意的是,這些資料的使用者密碼都進行過MD5加密,要透過專業破解軟體,才能得到原密碼。

業內人士稱,一般MD5破解需要一定時間,但有些密碼在資料庫中已被其他人解密過,能瞬間破解,比如123456;如果是一個新密碼,破解時間就較長。

可瞬間破解的賬號,一般只佔3-5%。

記者(注:一本財經記者)嘗試根據部分使用者名稱和破解的密碼登陸,確實大部分可登陸京東賬戶。

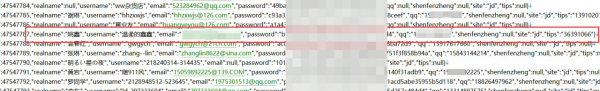

▲ 姚鑫的密碼就可瞬間破解(設計一個複雜密碼是多麼重要)

登陸之後,使用者在京東上的訂單、地址、交易等資訊都一覽無遺。甚至一本財經記者從資料庫中搜尋自己名字,發現資訊也早已外洩。

“駭客拿到這些資料,還可進行撞庫操作”,業內人士稱。所謂“撞庫”,是一個黑產的專業術語,即駭客會透過已洩露的使用者名稱和密碼,嘗試批次登入其他網站,獲取資料。

這就是人類設計密碼的缺陷,大部分人為了記得住,都會用同一個使用者名稱和密碼,導致撞庫成功率極高。

傷害值最高最直接的,就是撞進一些金融賬戶,直接將資金轉走。

今日,京東就此事發出宣告稱(文末附宣告全文),這些資料來源於2013年Struts 2的安全漏洞問題,導致大量資料洩露。

京東稱,在Struts 2的安全問題發生後,就完成了系統修復,同時針對可能存在資訊保安風險的使用者進行了安全升級提示,當時受此影響的絕大部分使用者都對自己的賬號進行了安全升級。但確實仍有極少部分使用者並未及時升級賬號安全,依然存在一定風險。

02、絕非孤案

實際上,京東已不是第一次被曝資料外洩。

2015年,京東就被曝出大量使用者隱私資訊洩露,多名使用者被騙走金錢,總共損失數百萬。直到一年後,京東才公佈調查結果,稱是因為出現“內鬼”。

所謂的“內鬼”,是3位物流人員,透過物流流程,掌握了使用者姓名、電話、地址、何時下單、所購貨物等資訊,總資料達到9313條。

而電商平臺,一直是資料洩漏的重災區之一。

2014年年初,支付寶被爆20G使用者資料洩漏。後經調查,此次洩漏是“內部作案”:支付寶前技術員工李明,利用職務之便,多次在公司後臺下載使用者資料。這20G資料,包括使用者個人的實名、手機、電子郵箱、家庭住址、消費記錄等,相當精準。

李明和兩位同夥,將使用者資料按條數出售,價格不等,價值較高的,一條可賣數十元;也有人以500元的代價,購買了3萬條使用者資訊。

這個故事中更有意思的部分是,購買這些資料的買家,都是“友商”,比如其他電商平臺。

除了支付寶,早在2012年,1號店被曝網上商城員工與離職、外部人員內外勾結,90萬使用者資料洩露,價格只需500元。

可見“內鬼”是電商資訊洩漏的重要原因。除此之外,電商平臺由於自身技術漏洞,被駭客戳中軟肋,盜走資料,也是常見現象。

2014年,是電商平臺安全風險集中爆發的一年。

3月,噹噹網113位使用者賬戶餘額被盜用。

駭客先是盜取使用者登入資訊,然後修改使用者繫結手機、郵箱地址等資訊,最後購買電子產品等貴重商品。

噹噹網在輿論重壓下,宣佈給予使用者補償。

同月,烏雲漏洞平臺曝光攜程系統存技術漏洞,可導致使用者個人姓名、身份證號碼、銀行卡類別、銀行卡卡號和銀行卡用於支付的6位Bin碼等重要資訊洩露。

而攜程隨後釋出宣告表示,確認共93人賬戶存安全風險,已通知相關使用者更換信用卡。

年底,中國鐵路購票網站12306的6個子網站存在高危漏洞,致數十萬條使用者資料外洩,包括使用者賬號、明文密碼、身份證、郵箱等敏感資訊在內的資料被販售。12306宣佈懸賞、號召網友查詢漏洞。

不論是內鬼作祟還是駭客攻擊,無非都是利益驅動。

03、資料之痛

地下的龐大資料產業鏈,已然形成。

網民被洩露的資訊主要分為兩類:個人資訊包括姓名、身份證號、手機號碼、家庭住址、工作單位、郵箱賬號和密碼、網購資訊、購車、購房情況、醫療資訊等各類資訊;

網上活動資訊包括通話記錄、網購記錄、網站瀏覽痕跡、IP地址、軟體使用痕跡及地理位置等,涵蓋範圍非常廣泛。

而地下的資料庫,已可以從200多個維度瞭解一個人——甚至能比你自己更瞭解你自己。這些洩露的資料,最終以各種方式,成為不法分子獲利的工具。

今年,人民日報發文稱,有78.2%的網民個人身份資訊被洩露過,63.4%的網民個人網上活動資訊被洩露過;而有82.3%的網民親身感受到了個人資訊洩露給日常生活造成的影響。

黑產之手,已延伸到普通百姓生活,到了觸手可及的地步。

僅在2015年一年,中國網民因資訊洩露問題,導致的損失是805億人民幣——這只是對外公開的可查資料。

實際上,因為大資料的崛起,各家對資料的渴求度極高,加速了黑產資料的流通。

一本財經(ID:yibencaijing)在《徵信之亂》中曾經調查黑產鏈條(點選閱讀),從事資料買賣中間商,多達幾萬人,資料的每一次流轉,價值上萬到百萬不等——地下黑市,恐怕早已形成萬億級別市場。

使用者的隱私和資訊,就如此公然成為販賣品,在黑市上肆無忌憚地流動。資料之痛,已讓所有人感同身受。

然而,這個問題,卻不是做好安全工作就能解決的。除了技術,還得防住人性的貪婪。

以下為京東就資料洩漏事件所作出的宣告:

關於有媒體報導京東資料安全問題的宣告

昨日,有媒體報導《京東資料疑似外洩》,經京東資訊保安部門依據報導內容初步判斷,該資料來源於2013年Struts 2的安全漏洞問題,當時國內幾乎所有網際網路公司及大量銀行、政府機構都受到了影響,導致大量資料洩露。

京東在Struts 2的安全問題發生後,就迅速完成了系統修復,同時針對可能存在資訊保安風險的使用者進行了安全升級提示,當時受此影響的絕大部分使用者都對自己的賬號進行了安全升級。但確實仍有極少部分使用者並未及時升級賬號安全,依然存在一定風險。

京東在此也強烈建議使用者高度重視資訊保安和隱私保護,在涉及到財產的電商、支付類系統中使用獨特的使用者名稱和登入密碼,開啟手機驗證和支付密碼,並將登入密碼和支付密碼設為高強度的複雜密碼,提高賬戶安全等級。

同時,針對出現在地下黑色產業鏈中採用駭客攻擊使用者賬戶、盜取使用者賬號資產和販賣使用者資訊等不法行為,京東已與警方建立了長效的合作機制,並將聯合警方進行堅決的打擊。

Ps: Struts是Apache基金會的一個開源專案,廣泛應用於大型網際網路企業、政府、金融機構等網站建設,並作為網站開發的底層模板使用。2013年,據烏雲平臺漏洞報告,Struts 2安全漏洞可以讓駭客可直接透過瀏覽器對伺服器進行任意操作並獲取敏感內容,國內幾乎所有的網際網路企業,以及大量國內外銀行和政府機構都出現了不同程度的資訊洩露。

【作者“一本財經”微信公眾號:一本財經】