年底了,很多事情都要收尾了,聽說網際網路行業各大公司正在如火如荼地升級 HTTPS,那現在 HTTPS 上線是個什麼情況?

各大公司都在上線全站 HTTPS

《Google透明度報告:各大熱門網站的HTTPS使用情況》

(https://www.google.com/transp...)顯示:已經有34家熱門網站預設使用HTTPS。

另有9家熱門網站使用HTTPS:

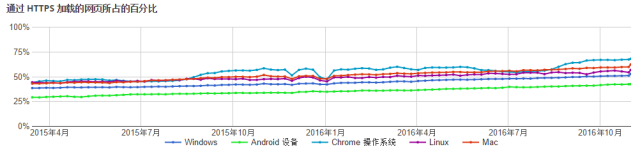

透過HTTPS載入的網頁所佔的百分比如下圖:

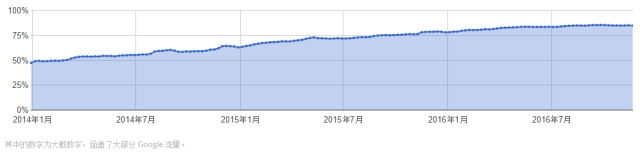

其實早在2014年,谷歌就宣佈將把 HTTPS 作為影響搜尋排名的重要因素,並優先索引HTTPS網頁。

上面的圖表顯示了在傳送到 Google 伺服器的請求中,使用加密連線的百分比,使用趨勢始終保持上升勢頭。

除了 Google,Apple 也在不遺餘力地推動 HTTPS 的上線工作,Firefox、Safari、Opera、MS Edge 都要求使用 HTTPS加密連線。

上述都是國外 HTTPS 推進情況。至於國內,百度作為首家推動 HTTPS 的網際網路公司,曾公告表明,開放收錄 HTTPS 站點,同一個域名的HTTP版和HTTPS版為一個站點,優先收錄HTTPS版,並於 2015 年的 6 月上線HTTPS。

當然,除了百度,國內 CDN 服務商也不落後,百度剛上線 HTTPS 沒多久,國內對這塊並沒有很大重視,甚至連阿里都還沒上線HTTPS時,又拍雲就提供了全站HTTPS加速服務,算是國內首推自定義HTTPS加速服務的CDN廠商了。

到目前為止,阿里、淘寶(包括天貓)、豆瓣、知乎、虎嗅、京東、亞馬遜等也逐漸成功上線 HTTPS。

放眼國內外,網際網路巨頭們紛紛步入HTTPS上線之旅,這和HTTP自身使用明文傳輸的金鑰和口令很容易被攔截的侷限性分不開。網際網路+時代不斷髮展,聯網裝置日益激增,隨之而來的網際網路訪問安全性愈加不容樂觀。據市場研究機構預測,到 2020年全球聯網裝置數量將突破330億臺(3 倍於當前數量),保障安全高效的網際網路資料傳輸的剛性需求迫在眉睫,部署HTTPS不得不成為各大網際網路公司考慮的頭等大事了。

上線全站 HTTPS 方案

大公司都已經著手上線 HTTPS,還沒部署 HTTPS 的公司們該心急如焚了吧,那應該如何部署全站 HTTPS?

方案一:自己後臺開發部署

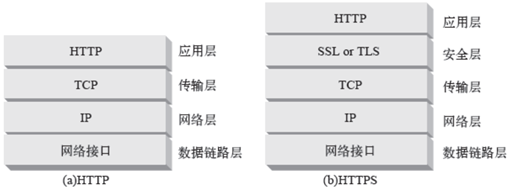

HTTPS 其實是由兩部分組成:HTTP+SSL/TLS,也就是在 HTTP 上又加了一層處理加密資訊的模組。服務端和客戶端的資訊傳輸都會透過SSL/TLS進行加密,所以傳輸的資料都是加密後的資料。HTTPS在傳輸資料之前需要客戶端(瀏覽器)與服務端(網站)之間進行一次握手,在握手過程中將確立雙方加密傳輸資料的密碼資訊。它提供了身份驗證與加密通訊方法,現在它被廣泛用於全球資訊網上安全敏感的通訊。

看上去就是加了一層處理加密資訊的模組,但是自己部署 HTTPS 要做的事情就很多了,還容易忽略一些坑,需不時更新,這裡就簡單說一下部署HTTPS需要注意最佳化的點:

HTTPS 訪問速度最佳化:可以從Tcp fast open、HSTS、Session resume、Ocsp stapling、False start、使用 SPDY 或者 HTTP2入手。

HTTPS 計算效能最佳化:可以優先使用ECC,使用最新版的openssl,另外要注意硬體加速方案,現在比較常用的TLS硬體加速方案主要有兩種:SSL專用加速卡和GPU SSL加速,最後就是TLS遠端代理計算了。

HTTPS 安全配置:這裡就要注意協議版本選擇和加密套件選擇,以及 HTTPS 防攻擊,HTTPS 防攻擊包括防止協議降級攻擊和防止重新協商攻擊。

除了注意這些需要最佳化的點,想要簽署第三方可信任的 SSL 證書卻不容易,小拍之前有整理過一些證書資料哦~(點我看推薦證書),當然最讓人頭疼的是有五大技術難點!

HSTS。即使將一個 HTTP 網站升級為 HTTPS 網站,但是在瀏覽器中鍵入以 www 為開頭的網址時,網頁並不會自動跳轉為HTTPS網站,因為瀏覽器預設開啟http網站,基於此,就需要對HTTP的訪問在伺服器端做301、302或307重定向,使之跳轉到 HTTPS 網站,讓人頭疼的是使用301、302跳轉時,只要修改 location 指令,網站就會被劫持。對此,國際網際網路工程組織IETE推行了一種新的web安全協議:HSTS,即307跳轉。

HTTP/2.0。HTTP/2.0即超文字傳輸協議2.0,是 HTTP 協議的升級版。由網際網路工程任務組的 Hypertext Transfer Protocol Bis工作小組進行開發,以SPDY為原型,經過兩年多的討論和完善最終確定。

OSCP stapling。在 HTTPS 通訊過程時,瀏覽器會去驗證伺服器端下發的證書鏈是否已經被撤銷。驗證的方法有兩種:CRL和OCSP。但是這兩種方法都有不足,OCSP Stapling技術則是對OCSP不足的彌補。

session ID。Session ID是一種在網路通訊中使用(通常在一塊資料的 HTTP)來識別一個會話,具有一系列相關的資訊交流。SessionID屬性用於唯一地標識在伺服器上包含會話資料的瀏覽器。

SNI技術。SNI 定義在 RFC 4366,是一項用於改善 SSL/TLS 的技術,在 SSLv3/TLSv1 中被啟用。它允許客戶端在發起SSL握手請求時就提交請求的Host資訊,使得伺服器能夠切換到正確的域並返回相應的證書。

方案二:藉助 CDN 服務上線全站 HTTPS

想要部署 HTTPS,但是 SSL 證書找不好,還很費軟妹幣;技術難點也不過關,踩過的坑更是一個接一個……眼看不能排除萬難高枕無憂,那麼最好的辦法就是交給別人來做了。

現在國內提供部署 HTTPS 的服務商還是有不少的,但是選哪一家服務商呢?小拍作為國內首推自定義 HTTPS 加速服務的CDN廠商,只想在這裡自誇一番。

又拍雲 HTTPS 加速服務使 HTTPS 和 CDN 有效結合,力求讓 HTTPS 部署更簡單、快捷,讓客戶享受更安全的加速服務。

迎接無限訪問,又拍雲助力全網加速;

拋開技術包袱,又拍雲全新自主配置後臺;

節約創業成本,又拍雲全球 CDN 節點一起用;

升級 HTTPS,又拍雲一站式服務安全、加速兩不誤。

說了這麼多,還不抓住年底的尾巴迅速升級 HTTPS,如此才能保你2017網站訪問安全無憂哦~

又拍雲正在進行“充值即贈”活動,2017年,對自己好一點: