一 前言

任何軟體的部署都是沒有技術含量的,任何就部署講部署的人都是江湖騙子。

部署的本質就是拷貝,貼上,回車。我們家養了條狗,它可以勝任這件事情。

我們搞技術的,一定不能迂腐:輕信或者一概不信。

輕信者的傻逼就像是隻學了上半冊的葵花寶典,上半冊教你欲練此功必先自宮,而下半冊說的則是不自宮其實也可以。

不信者的傻逼就像是馬冬什麼?馬什麼梅?什麼冬梅?

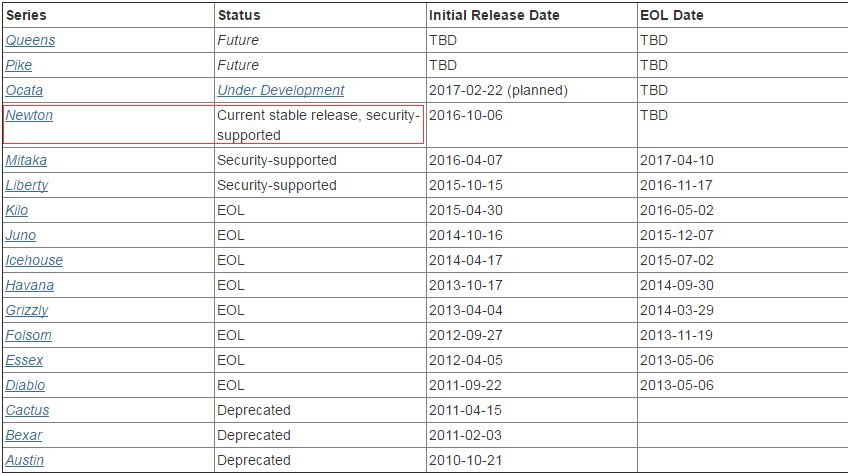

二 版本資訊

官網http://docs.openstack.org/newton/install-guide-rdo/keystone.html

我們按照Newton這個版本來部署,其實跟大家講,openstack基本保持每6個月更新一個版本,面對如此快的版本更迭,我們其實瞅準了一個版本深入研究下去就好,深入到什麼層次,為社群提交程式碼。任何每來一個新版本就去部署一次的主都是傻叉。

三 部署keystone

參考官網http://docs.openstack.org/newton/install-guide-rdo/

系統資訊

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.0.1406 (Core) [root@localhost ~]# uname -r 3.10.0-123.el7.x86_64

step 1:準備階段

yum -y install centos-release-openstack-newton #安裝官方yum源 yum -y upgrade #更新 yum -y install python-openstackclient #安裝工具 yum -y install openstack-selinux #安裝openstack-selinux包自動管理openstack元件的安全策略

step 2:部署mariadb

安裝

''' keystone支援ldap和mysql作為後端Driver,用來存放使用者相關資訊,catalog等,這裡我們選用mariadb ''' yum -y install mariadb mariadb-server python2-PyMySQL

配置:/etc/my.cnf.d/openstack.cnf

[mysqld] bind-address = 192.168.31.57 #本機管理網路ip default-storage-engine = innodb innodb_file_per_table max_connections = 4096 collation-server = utf8_general_ci character-set-server = utf8

啟動服務且設定開機啟動

systemctl start mariadb.service

systemctl enable mariadb.service

初始化資料庫(可有可無)

mysql_secure_installation

step 3:部署keystone

keystone關於資料庫的操作

mysql -u root -p #登入資料庫 CREATE DATABASE keystone; #新建庫keystone GRANT ALL PRIVILEGES ON keystone.* TO 'keystone'@'localhost' \ IDENTIFIED BY '123'; #新建本地訪問keystone庫的賬號 GRANT ALL PRIVILEGES ON keystone.* TO 'keystone'@'%' \ IDENTIFIED BY '123'; #新建遠端訪問keystone庫的賬號

安裝軟體包

#keystone軟體包名openstack-keystone #安裝httpd和mod_wsgi的原因是,社群主推apache+keystone #openstack-keystone本質就是一款基於wsgi協議的web app,而httpd本質就是一個相容wsgi協議的web server,所以我們需要為httpd安裝mod_wsgi模組 yum -y install openstack-keystone httpd mod_wsgi

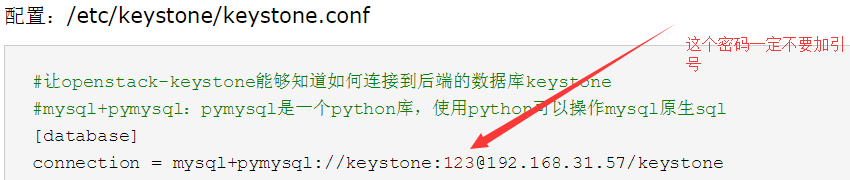

配置:/etc/keystone/keystone.conf

#讓openstack-keystone能夠知道如何連線到後端的資料庫keystone #mysql+pymysql:pymysql是一個python庫,使用python可以操作mysql原生sql [database] connection = mysql+pymysql://keystone:123@192.168.31.57/keystone [token] provider = fernet #fernet為生成token的方式

初始化資料庫keystone

#之所以要初始化,是因為python的orm物件關係對映,需要初始化來生成資料庫表結構 su -s /bin/sh -c "keystone-manage db_sync" keystone

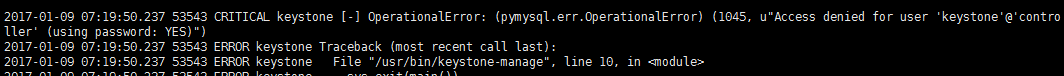

初始化的時候可能會報錯

瞬間矇蔽:我命名建立的使用者,啥啥的都能訪問啊

初始化Fernet key倉庫

keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone

keystone-manage credential_setup --keystone-user keystone --keystone-group keystone

step 4:配置web server整合keystone

修改本機主機名

hostnamectl set-hostname controller

配置/etc/hosts

192.168.31.57 controller

配置/etc/httpd/conf/httpd.conf

ServerName controller

為mod_wsgi模組新增配置檔案

#直接拷貝模組檔案或者做軟連線都可以 ln -s /usr/share/keystone/wsgi-keystone.conf /etc/httpd/conf.d/

啟動httpd服務且設定開機自啟

systemctl start httpd.service

systemctl enable httpd.service

四 keystone操作

part 1:建立keystone的catalog

配置/etc/keystone/keystone.conf

[DEFAULT]

admin_token = 123

設定環境變數

#OS_TOKEN=配置檔案中的admin_token #會在filter過濾過程中被admin_token_auth中間間設定is_admin=True #誰有這個admin_token誰就是管理員了。 export OS_TOKEN=123 #等於keystone.conf中admin_token的值 export OS_URL=http://192.168.31.57:35357/v3 export OS_IDENTITY_API_VERSION=3

為keystone建立catalog

#基於上一步給的許可權,建立認證服務實體 openstack service create \ --name keystone --description "OpenStack Identity" identity #基於上一步建立的服務實體,建立訪問該實體的三個api端點 openstack endpoint create --region RegionOne \ identity public http://192.168.31.57:5000/v3 openstack endpoint create --region RegionOne \ identity internal http://192.168.31.57:5000/v3 openstack endpoint create --region RegionOne \ identity admin http://192.168.31.57:35357/v3

part 2:建立域,租戶,使用者,角色,把四個元素關聯到一起

The Identity service provides authentication services for each OpenStack service. The authentication service uses a combination of domains, projects, users, and roles.

建立一個公共的域名:

openstack domain create --description "Default Domain" default

建立管理員資訊:

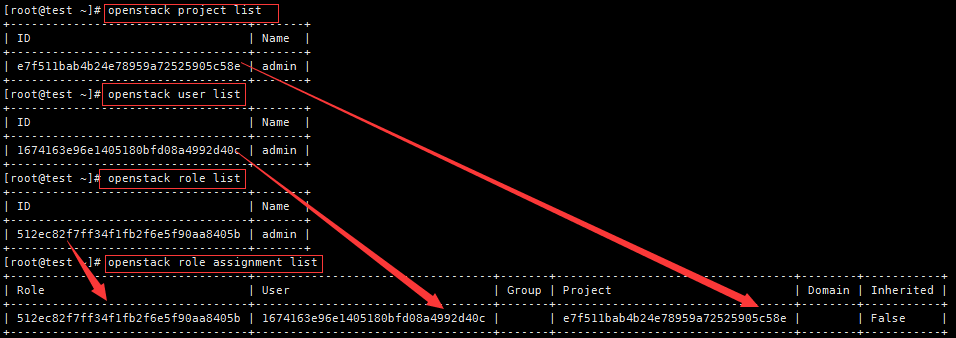

#建立admin專案 openstack project create --domain default \ --description "Admin Project" admin #建立admin使用者 openstack user create --domain default \ --password-prompt admin #建立admin角色 openstack role create admin #建立上述三者的關聯 openstack role add --project admin --user admin admin

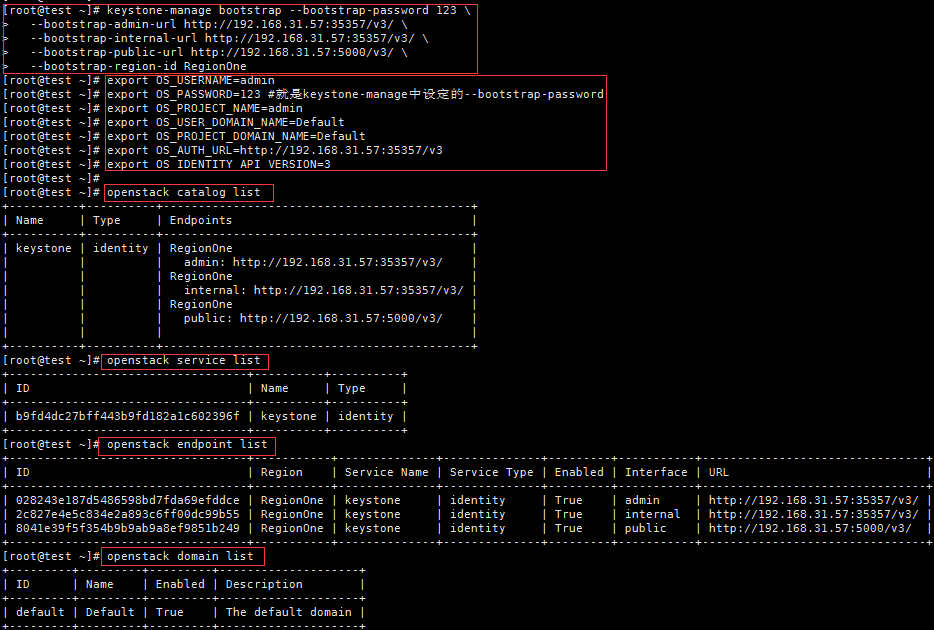

part 3:使用Bootstrap完成part1和part2二者的工作

Bootstrap the Identity service:

#本質就是在為keystone建立catalog keystone-manage bootstrap --bootstrap-password 123 \ --bootstrap-admin-url http://192.168.31.57:35357/v3/ \ --bootstrap-internal-url http://192.168.31.57:35357/v3/ \ --bootstrap-public-url http://192.168.31.57:5000/v3/ \ --bootstrap-region-id RegionOne

設定環境變數(is_admin不會被設定成True,admin使用者會獲得一個Token)

export OS_USERNAME=admin export OS_PASSWORD=123 #就是keystone-manage中設定的--bootstrap-password export OS_PROJECT_NAME=admin export OS_USER_DOMAIN_NAME=Default export OS_PROJECT_DOMAIN_NAME=Default export OS_AUTH_URL=http://192.168.31.57:35357/v3 export OS_IDENTITY_API_VERSION=3

part 4:建立用於後期測試用的專案,使用者,租戶,建立關聯

建立project名為demo

openstack project create --domain default \ --description "Demo Project" demo

建立普通使用者demo

openstack user create --domain default \

--password-prompt demo

建立普通使用者的角色即user

openstack role create user

建立關聯

openstack role add --project demo --user demo user

part 5:為後續的服務建立統一租戶service

解釋:後面每搭建一個新的服務都需要在keystone中執行四種操作:1.建專案 2.建使用者 3.建角色 4.做關聯

#後面所有的服務公用一個專案service,都是管理員角色admin #所以實際上後續的服務安裝關於keysotne的操作只剩2,4 openstack project create --domain default \ --description "Service Project" service

五 驗證

part 1:準備

出於安全考慮,需要關閉臨時令牌認證機制(配置檔案中的admin_token和keystone-manage的--bootstrap-password都是基於該機制)

該機制會將使用者的請求設定is_admin=True,原始碼分析中會介紹,先暫且理解到這裡

編輯/etc/keystone/keystone-paste.ini

將

[pipeline:public_api]

[pipeline:admin_api]

[pipeline:api_v3]

中的admin_token_auth都去掉

取消一切設定的環境變數,如

unset OS_AUTH_URL OS_PASSWORD

part 2:驗證操作方法一

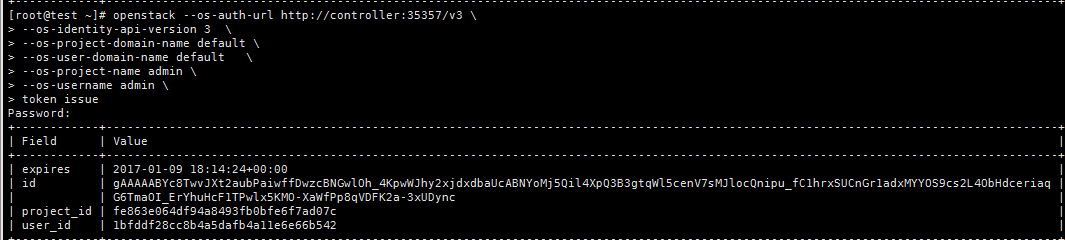

管理員使用者admin申請token

openstack --os-auth-url http://controller:35357/v3 \ --os-identity-api-version 3 \ --os-project-domain-name default \ --os-user-domain-name default \ --os-project-name admin \ --os-username admin \ token issue

注意:一定要加上--os-identity-api-version 3

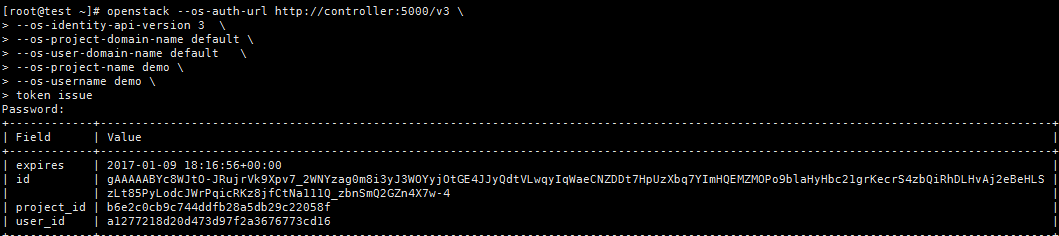

普通使用者demo申請token

openstack --os-auth-url http://controller:5000/v3 \ --os-identity-api-version 3 \ --os-project-domain-name default \ --os-user-domain-name default \ --os-project-name demo \ --os-username demo \ token issue

part 3:驗證操作方法二

curl -i \ -H "Content-Type: application/json" \ -d ' { "auth": { "identity": { "methods": [ "password" ], "password": { "user": { "domain":{ "name": "default" }, "name": "admin", "password": "123" } } }, "scope": { "project": { "domain": { "name":"default" }, "name": "admin" } } } }' \ http://127.0.0.1:5000/v3/auth/tokens

六 建立指令碼

為了不寫一長串的使用者資訊,可以把他們定義成指令碼的方式

admin-openrc

export OS_PROJECT_DOMAIN_NAME=Default export OS_USER_DOMAIN_NAME=Default export OS_PROJECT_NAME=admin export OS_USERNAME=admin export OS_PASSWORD=123 export OS_AUTH_URL=http://192.168.31.57:35357/v3 export OS_IDENTITY_API_VERSION=3 export OS_IMAGE_API_VERSION=2

demo-openrc

export OS_PROJECT_DOMAIN_NAME=Default export OS_USER_DOMAIN_NAME=Default export OS_PROJECT_NAME=demo export OS_USERNAME=demo export OS_PASSWORD=123 export OS_AUTH_URL=http://192.168.31.57:35357/v3 export OS_IDENTITY_API_VERSION=3 export OS_IMAGE_API_VERSION=2

針對不同的業務應該有不同的使用者資訊,也都應該定義成指令碼形式,方便管理

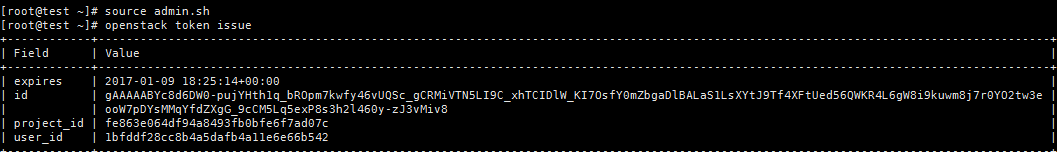

我們的申請token操作簡化成

source admin-openrc

openstack token issue

七 keystone使用套路總結

(1)user歸屬於一個或多個Project,並且在每個專案中充當一個角色。所以我們需要建立Project,建立User,建立Role,並將User和Project、Role關聯起來;

建立域,租戶,使用者,角色,把四個元素關聯到一起 建立一個公共的域名: openstack domain create --description "Default Domain" default 管理員:admin openstack project create --domain default \ --description "Admin Project" admin openstack user create --domain default \ --password-prompt admin openstack role create admin openstack role add --project admin --user admin admin 普通使用者:demo openstack project create --domain default \ --description "Demo Project" demo openstack user create --domain default \ --password-prompt demo openstack role create user openstack role add --project demo --user demo user

(2)Keystone本質是提供Identity服務的,所以它的實現或者提供的機制也是基於使用者來設計的。為了提供服務目錄,配置Keystone的時候建立了一個特殊的ServiceProject,為每個服務建立對應的使用者(Nova, Swift, cinder...),並且都歸屬於ServiceProject。然後配置、設定相應的Endpoint。

為後續的服務建立統一租戶service,所有的服務公用一個租戶service openstack project create --domain default \ --description "Service Project" service 建立服務實體service openstack service create --name glance \ --description "OpenStack Image" image 建端點endpoint openstack endpoint create --region RegionOne \ image public http://controller01:9292 openstack endpoint create --region RegionOne \ image internal http://controller01:9292 openstack endpoint create --region RegionOne \ image admin http://controller01:9292