ZMap:一小時掃描整個網際網路

今年 3 月,有人在對網站進行加密保護的程式中發現了一個大漏洞 FREAK,而密歇根大學研究員 Zakir Durumeric 是第一個知道這一漏洞有多嚴重的人。通過掃描網際網路上的所有裝置,他甚至要比最先發現這一漏洞的人更早知道這一漏洞的全部威力。

掃描顯示,有超過 500 萬個網站受 FREAK 的影響,包括 FBI、谷歌和蘋果運營的網站。出現在許多流行網站上的 Facebook 贊按鈕也受到了影響。這就需要在問題公開曝光之前,緊急通知關鍵公司和組織,還要小心洩密。

FREAK 漏洞可以讓攻擊者破壞網路瀏覽器與受影響網站之間的安全連線,訪問兩者之間傳輸的加密資料。這種攻擊的原理是迫使網站使用美國政府在上世紀 90 年代規定的加密形式,而這種加密現在已經很脆弱。

一小時掃描整個網際網路

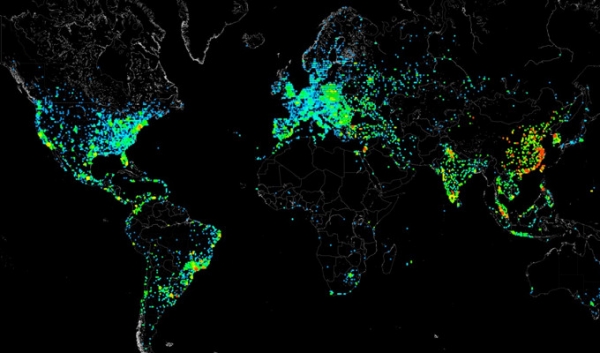

Durumeric 領導密歇根大學的一隊研究人員開發了掃描軟體 ZMap。這一工具能在一個小時內掃描整個公共網際網路,顯示近 40 億線上裝置的資訊。掃描結果能顯示哪些網站無法防禦特定漏洞。而在 FREAK 的例子中,掃描是為了在漏洞公開宣佈前評估漏洞的威脅程度。

約翰·霍普金斯大學助理教授 Matthew Green、微軟的一個研究團隊、法國電腦科學與自動化研究所,以及馬德里先進技術研究院都就 FREAK 漏洞聯絡了 ZMap 團隊。

Green 表示,掃描結果能幫助他決定向誰透露訊息,確保漏洞公開不會將大部分網際網路置於危險之中。“我們之前都沒有過這麼好的資料。這些資料能告訴我們,哪些網站對漏洞毫無防範,還可以告訴人們事情究竟有多糟糕。直到 Zakir 做了這次掃描,我才知道事情有多糟”,Green 說道。

Durumeric 及其同事在 2013 年末開發了 ZMap。在此之前,用軟體掃描網際網路需要耗時數週或數月。Durumeric 表示:“當時的工具比 ZMap 慢 1000 倍。”

給網際網路排毒

ZMap 的第一個高階專案是追蹤“心臟出血”漏洞的影響。研究人員們會定期掃描未修復漏洞的系統併釋出一個受影響網站清單,以及如何修復漏洞的資訊。

Durumeric 稱,此舉是為了迫使公司修復漏洞。該組織甚至還會傳送自動郵件通知公司,告訴它們如何修復漏洞。受控試驗顯示,這些通知取得了顯著效果。

該團隊很快就會對 FREAK 漏洞進行類似的通知。他們也在掃描,以追蹤 FREAK 等漏洞得到修復需要多長時間。在“心臟出血”漏洞公開差不多一年後,前 100 萬個網站中依然有約 1% 沒有修復該漏洞。

安全公司 Rapid7 首席研究官 HD Moore 表示,這些知名漏洞未得到修復的主要原因之一是,這些公司沒有意識到這些漏洞的嚴重性。Moore 也用 ZMap 來掃描。“大多數企業至少對自己 10% 的公共網際網路資產完全不知情”,他說道。ZMap 掃描能幫助公司找到沒有修復漏洞的基礎設施。

Moore 在 2012 年時就開始用自己設計的軟體來掃描網際網路。現在他在 Rapid7 中運營著一個更正式的掃描專案,使用 ZMap 以及公司內部開發的軟體。

Green 表示,谷歌也已經開始進行網際網路掃描,結果將用來讓 Chrome 瀏覽器更安全地訪問存在安全風險的網站。

然而,像 ZMap 這樣的工具沒法發現所有漏洞。ZMap 能掃描使用 IPv4 協議的聯網裝置,但卻沒法覆蓋使用 IPv6 協議的裝置。ZMap 也無法掃描私密網路內部,比如企業內網或行動網路上的裝置。

Green 稱,儘管如此,ZMap 和其他掃描軟體也能大致顯示網際網路基礎設施的狀態。和之前的糟糕狀態相比,我們正變得越來越好。

相關文章

- 掃描當今IT網際網路業緊缺的六類人才

- 掃描整個網段的多執行緒程式(轉)執行緒

- 掃描WPS加密網路加密

- 掃描所有無線網路

- 如何使用evilscan 掃描網路

- 網路掃描整合工具SPARTA

- 實驗一 網路掃描與網路偵察

- 我談網路掃描–之二

- 埠掃描網路安全工具——NMAP

- 網際網路之父瑟夫稱 要把網際網路送到整個太陽系

- 網路掃描工具Nmap常用命令

- 如何防止網路監聽與埠掃描

- Cloudflare網址掃描器Cloud

- 網際網路實力:中國比整個歐洲都領先

- 為什麼說 React 更新拖慢整個網際網路React

- HackTools————2.簡單FTP網路掃描FTP

- 撐起整個網際網路的7大開源技術

- 這7個開源技術 支撐起整個網際網路時代

- 網站漏洞掃描工具Uniscan網站

- Joomla!網站掃描工具joomscanOOM網站

- iNet Network Scanner for Mac(網路掃描軟體)Mac

- mac網路掃描工具:iNet Network Scanner for MacMac

- 基於ARP的網路掃描工具netdiscover

- 網路安全系列之二十八埠掃描

- 揭開網際網路公司的神秘面紗,資料解讀那些slay整個行業的網際網路公司行業

- 網路安全漏洞掃描工具有哪些?老男孩網路安全入門教程

- 駭客組織Anonymous威脅要幹掉整個網際網路

- 【網路安全必備篇】有哪些好用的網站漏洞掃描工具?網站

- Perun 內網滲透掃描神器內網

- Nmap 7.95 - Zenmap 漢化版,埠掃描、網路嗅探工具

- 中國整個網際網路都是抄襲過來的 別光笑馬化騰

- 為什麼整個網際網路行業都缺前端工程師?行業前端工程師

- 網際網路時代的時間管理

- iNet Network Scanner For Mac 強大的網路掃描工具Mac

- 為什麼整個網際網路行業都缺Web前端工程師?這套教程限時送行業Web前端工程師

- 第三屆世界網際網路大會開幕網際網路世界“烏鎮時間”進行時

- nmap掃描網段內的所有IP

- 網際網路公司,網際網路時代的特徵(移動網際網路,平臺思維,網際網路思維)特徵