怎樣分析Windows dump

相關文章

- 怎樣能dump內部資料結構?資料結構

- 怎麼樣dump資料庫內部結構資料庫

- 怎樣用除錯工具Dump Oracle系統狀態除錯Oracle

- (轉)怎樣才能dump資料庫的內部結構?資料庫

- JVM dump和分析JVM

- 怎麼樣dump(轉儲)資料庫內部結構(final)資料庫

- win10藍屏dump分析方法_win10藍屏dump檔案怎麼看異常Win10

- java core dump分析實戰Java

- 如何分析java Thread DUMPJavathread

- 怎樣讓 Windows 98 更穩定(轉)Windows

- windows10如何禁用onedrive_windows10怎樣禁用onedriveWindows

- 使用Visual Studio分析dump

- JAVA執行緒dump的分析Java執行緒

- windows8.1免費版Windows 8.1 with Bing到底怎麼樣?Windows

- 20-分析要點:會怎樣(3)

- 19-分析要點:會怎樣(2)

- win10藍色畫面dump分析方法_win10藍色畫面dump檔案怎麼看異常Win10

- windows系統怎樣設定開機密碼Windows密碼

- 安裝了windows8 怎樣進biosWindowsiOS

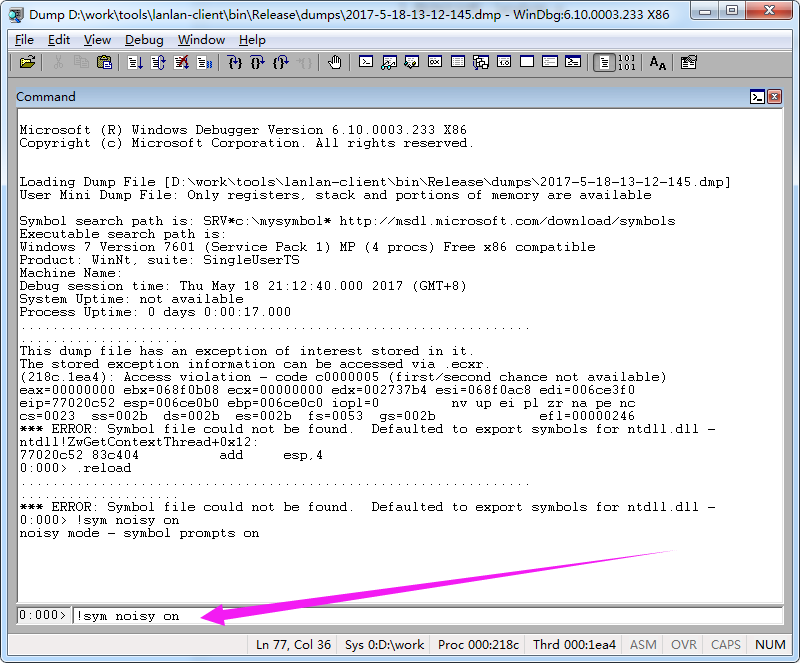

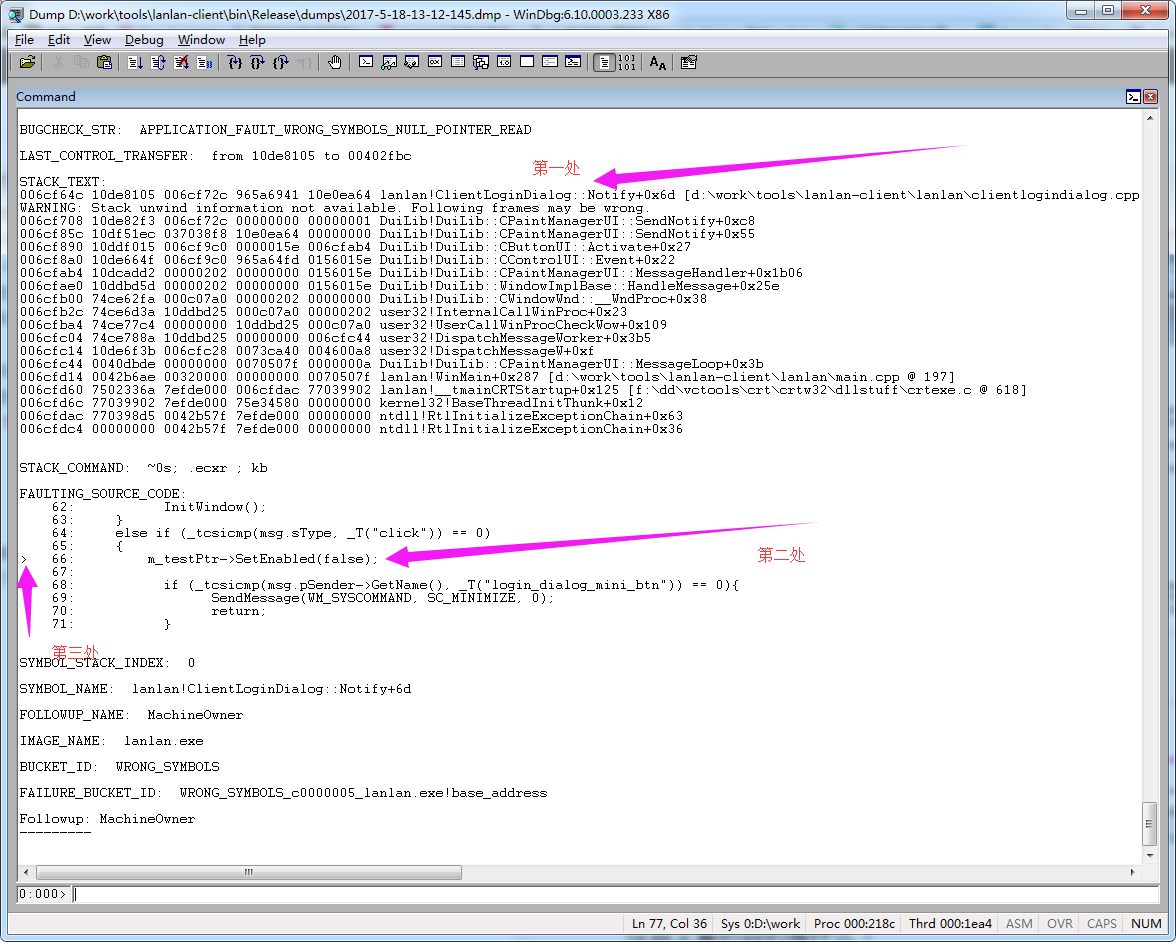

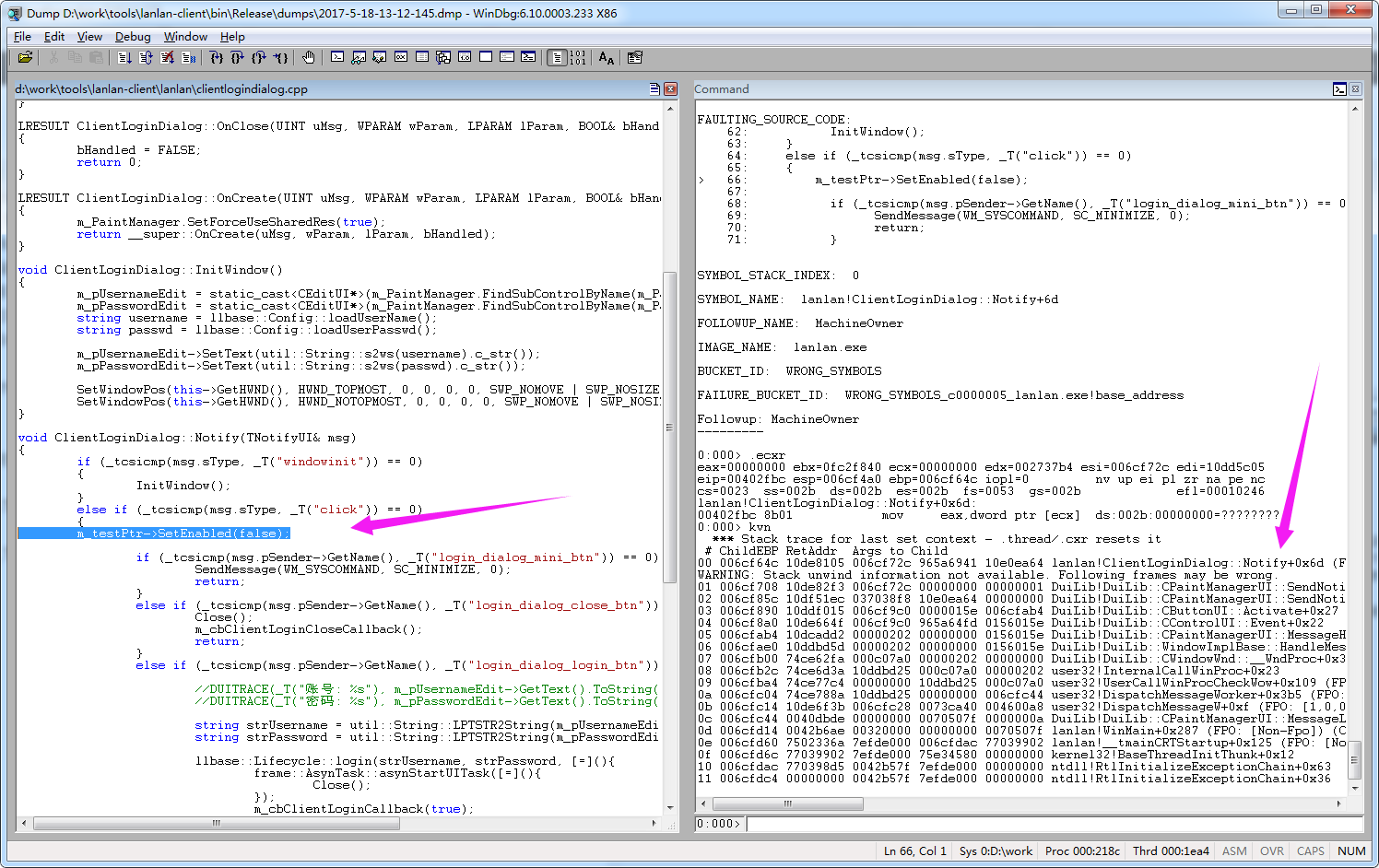

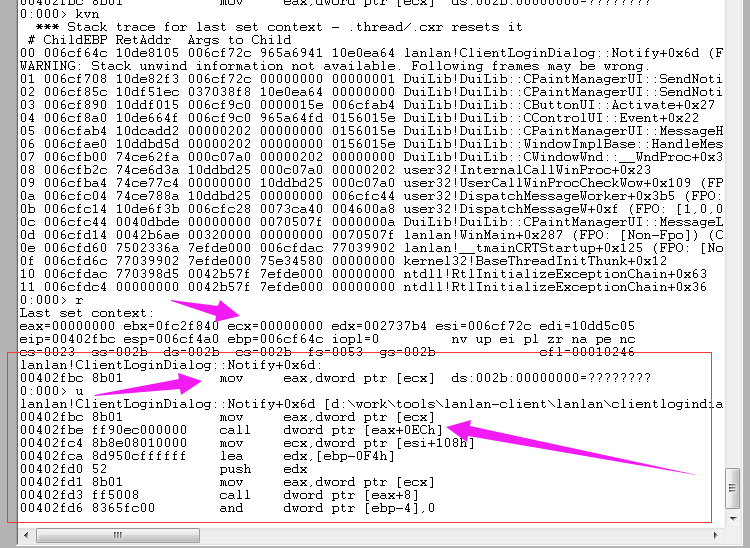

- WinDbg分析32位應用程式dump

- 使用Visual Studio分析.NET Dump

- 怎樣使用NLPIR平臺進行文字分析

- 完整的資料分析是怎樣的流程

- 352空氣清淨機分析 352空氣清淨機怎麼樣?

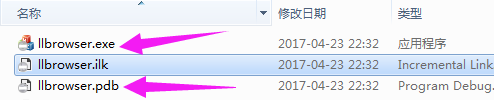

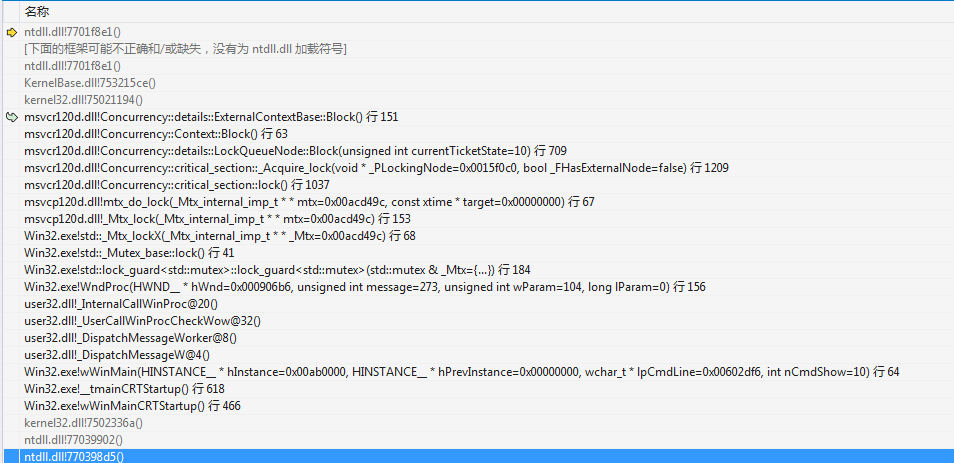

- Windows下Qt使用dump定位崩潰位置(1)WindowsQT

- Windows 8 安裝之後怎樣更改產品碼Windows

- windows7怎樣建立和使用標準賬戶Windows

- 在Windows中怎樣尋找自啟動程式(轉)Windows

- 怎樣遮蔽或開啟windows裡的快捷鍵 (轉)Windows

- 本地Windows10怎樣配置免安裝版本MySQL?WindowsMySql

- windbg分析dump-解決mscorwks不匹配

- 曲折的dump匯入及問題分析

- 面向.Net程式設計師的dump分析程式設計師

- 怎樣安裝windows10系統_如何安裝Windows10系統Windows

- 我們怎樣才能學好資料分析(一)

- 請教怎樣測試工具類的 windows 應用程式?Windows

- windows10系統怎麼更換鎖屏樣式Windows

- 怎樣安裝windows10系統詳細教程分享Windows