外媒 1 月 30 日報導,思科( Cisco )於 29 日釋出了一個補丁程式,旨在修復影響 ASA 裝置的一個嚴重漏洞。根據思科釋出的安全公告顯示,該漏洞駐留在裝置的 SSL VPN 功能中(解決遠端使用者訪問敏感資料最簡單最安全的解決技術),可能會允許未經身份驗證的攻擊者在受影響的裝置上遠端執行程式碼。

該漏洞被追蹤為 CVE-2018-0101,是由於在思科 ASA 裝置上啟用 webvpn 功能時嘗試雙重釋放記憶體區域所致。據悉,攻擊者可以透過將多個精心製作的 XML 資料包傳送到受影響系統的 webvpn 配置介面上來利用此漏洞。這樣一來,攻擊者就能夠遠端執行任意程式碼並獲得系統的控制權,甚至在某些情況下可能也會致使受影響的裝置重新載入。

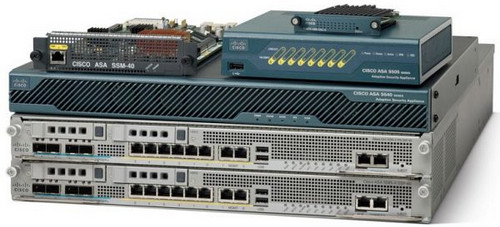

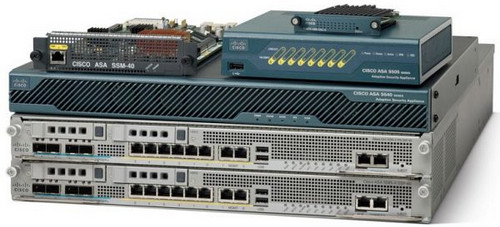

目前該漏洞影響了思科近十幾種產品,如以下列表:

— 3000 系列工業安全裝置( ISA )

— ASA 5500 系列自適應安全裝置

— ASA 5500-X 系列下一代防火牆

— 適用於 Cisco Catalyst 6500 系列交換機和 Cisco 7600 系列路由器的 ASA 服務模組

— ASA 1000V 雲防火牆

— 自適應安全虛擬裝置(ASAv)

— Firepower 2100 系列安全裝置

— Firepower 4110 安全裝置

— Firepower 9300 ASA 安全模組

— Firepower 威脅防禦軟體( FTD )

儘管這個漏洞影響了許多 ASA 裝置,但是思科聲稱只有啟用了 “ webvpn ” 功能的裝置才易受攻擊。此外,目前還不確定該漏洞是否已被野外利用,因此相關專家建議受影響的公司儘早推出安全補丁。

來源:hackernews