4款Chrome惡意擴充套件,影響50多萬使用者

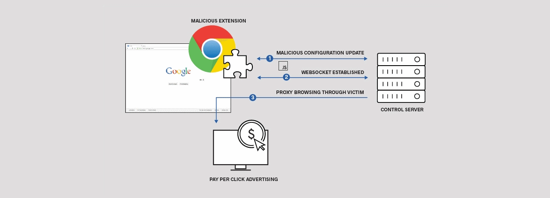

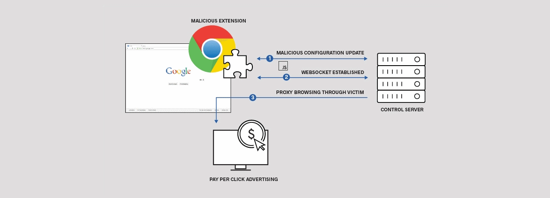

來自美國網路安全公司ICEBRG的安全研究人員發現了四款攜帶惡意程式碼的Chrome擴充套件,這些擴充套件都可以在Chrome 的WeB Store裡面可以找到。

研究人員說,攻擊者可以利用這四款擴充套件向受害者的瀏覽器以javascript的形式傳送惡意指令,但是攻擊者只能通過點選劫持的方式利用這種漏洞,也就是在後臺執行一個網站,然後讓使用者來點選廣告實現攻擊。

這四種擴充套件分別是:Change HTTP Request Header、 Nyoogle - Custom Logo for Google、Lite Bookmarks、和 Stickies - Chrome's Post-it Notes。

其中,截止在撰寫本文時,Nyoogle 仍能在Chrome的WeB Store上獲取到。

直到ICEBRG 公司檢測到這種惡意行為時,已經有超過50萬使用者正在使用這些擴充套件,ICEBRG 公司立即通知了荷蘭國家網路安全中心(ncscl - nl)、美國計算機應急準備小組(US-CERT)和谷歌安全瀏覽操作團隊。

儘管已經有3個擴充套件被移除,但是它們現在仍然執行在許多使用者的瀏覽器裡。

ICEBRG公司已經發布了關於這起事件的有關細節,他們希望使用者能儘快檢查並將它們移除掉。

目前還不清楚這四種擴充套件是否都是屬於同一類別的,但ICEBRG表示,這四種擴充套件的策略、技術和程式(TTPs)都有相似之處。

來源:https://www.bleepingcomputer.com/news/security/over-500-000-users-impacted-by-four-malicious-chrome-extensions/

本文由看雪翻譯小組 cherrie 編譯

一加手機的支付系統被黑客入侵,使用者的信用卡資訊遭洩露

對一加手機的使用者而言,這是2018年的第一則壞訊息:在一加手機官方線上商城購買手機後,大量一加手機使用者遭遇信用卡交易欺詐。

事情首次浮出水面,是因為週末有一位一加手機使用者在一加支援論壇上發帖稱,其兩張用於在一加官方商城的信用卡遭遇了欺詐。

該使用者寫道:“在過去6個月,這兩張卡就只在一加的網站上買過東西。”

隨後大量使用者也在一加網站、Twitter和Reddit論壇上發帖,稱自己也遇到相似的情況。大量使用者成為信用卡詐騙的受害者。

網路安全公司Fidus在發表的一個博文中稱問題出在一加網站的線上支付系統,一加的網站的伺服器可能已經被黑客入侵。

整個交易過程由一加控制,那也就意味著使用者的的支付資訊,和所輸入的所有關於信用卡的資訊都會經過一加的官方網站。在這個過程中,資訊可被黑客劫持。

Fidus公司稱:當支付資訊被髮送給第三方資訊提供人時,會出現一個視窗,其中的惡意程式碼會在資料被加密之前將信用卡資訊取走。

此外,Fidus公司稱他們的結論並不能判定一加的網站已經被黑客攻擊,只能說攻擊可能來自一加所使用的一個電子支付平臺Magento——這是一個黑客攻擊經常發生的地方。

事件發生後,一加官方立刻做出回應,稱其從未在一加網站上儲存任何使用者的信用卡資訊,所有的支付活動都通過他的PCI-DSS-compliant支付處理夥伴。

只有允許選項“儲存該卡資訊以用於接下來的交易”的使用者,其信用卡資訊才會被存在一加官方伺服器上,但是這些資訊都有令牌機制保護。

此外,一加還稱使用其他第三方服務的使用者,如PayPal,均沒有收到影響。

一加並沒有公佈更多細節,但確認該官方網站並沒有受到Magento漏洞的影響。因為自2014年起,一加便使用了一個套自定義程式碼,“所有信用卡支付過程都不會用到Magento的支付系統。”

一加宣稱將對此事進行深入調查,建議受到影響的使用者與銀行聯絡,退回相關款項。

來源:hackernews

本文由看雪翻譯小組 哆啦咪 編譯