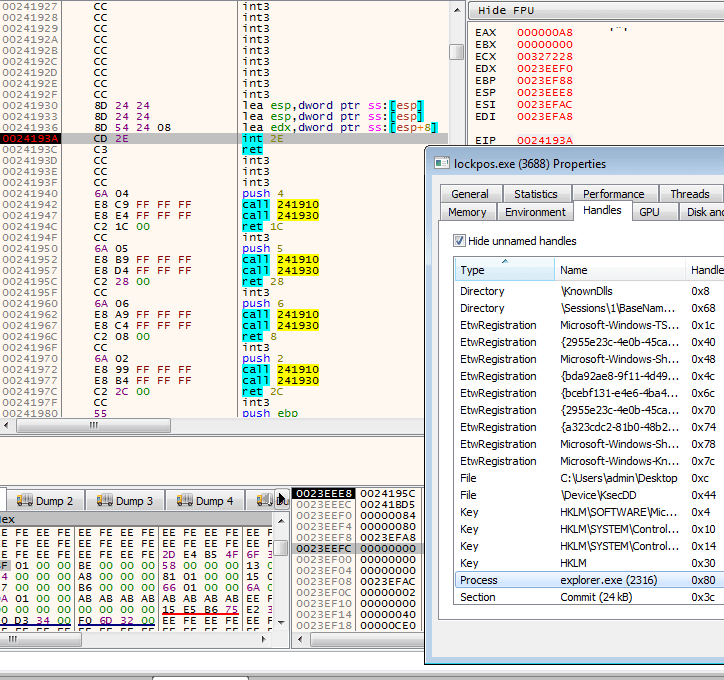

[資訊](1.12)惡意軟體LockPos使用了一種新的注入技術來逃避殺軟的檢測;首款由Kotlin編寫的安卓惡意軟體

相關文章

- [資訊]11.13 惡意程式藉助 AutoIt 指令碼來逃避殺軟的檢測指令碼

- Qealler - 一個用Java編寫的惡意病毒軟體Java

- 一種難以檢測到的惡意軟體正在快速傳播

- 惡意軟體Emotet 的新攻擊方法

- 新惡意軟體模糊技術是如何利用HTML5的?HTML

- 深度分享|關於惡意軟體加密流量檢測的思考加密

- 針對資訊竊取惡意軟體AZORult的分析

- 記憶體安全週報第27期 | 惡意軟體使用 Ezuri加密工具逃避檢測記憶體加密

- Amazon GuardDuty 的新增功能 – Amazon EBS 卷的惡意軟體檢測

- Zero Access惡意軟體分析

- 從SharPersist思考惡意軟體持久化檢測持久化

- 歐洲刑警組織拆除FluBot安卓惡意軟體安卓

- 首個針對蘋果M1晶片的惡意軟體來了!蘋果晶片

- linux ddos惡意軟體分析Linux

- 惡意軟體Linux/Mumblehard分析Linux

- 【活在中國】誰是惡意軟體?

- 隱藏在xml檔案中的惡意軟體XML

- 亞馬遜雲科技推出Amazon GuardDuty 惡意軟體檢測新功能亞馬遜

- 惡意軟體開發——編寫第一個Loader載入器

- 是防毒軟體”失職“還是惡意軟體太”狡猾“?惡意軟體可繞過Android防護系統防毒Android

- 惡意軟體PE檔案重建指南

- 將來的惡意軟體會是什麼樣子?(轉)

- 結構相似,執行相同!26%的惡意JavaScript軟體利用混淆技術逃過安全檢測JavaScript

- 研究人員新發現一種極為隱蔽的Linux惡意軟體Linux

- 你的Android裝置有惡意軟體嗎?Android

- 惡意取款被判無期是中國軟體的悲哀

- 惡意軟體製造者詭計多端 使用“小眾”程式語言逃避常見安全檢測

- 無法檢測到的Linux惡意軟體;惡意軟體團隊解散,10萬美元拍賣原始碼;美團疑取消支付寶支付Linux原始碼

- 新的AdLoad惡意軟體變種可以透過蘋果的XProtect防禦蘋果

- TrickBot和Emotet再奪惡意軟體之冠

- 動態惡意軟體分析工具介紹

- 常見惡意軟體型別及危害型別

- 惡意軟體橫行,DNS“功”不可沒DNS

- 【筆記】【THM】Malware Analysis(惡意軟體分析)筆記

- [原創]流行防毒軟體對惡意PDF文件檢測的概括性分析防毒

- 微軟研究:非正版軟體惡意軟體感染率為80%微軟

- ANDROID勒索軟體黑產研究 ——惡意軟體一鍵生成器Android

- Webroot:報告顯示97%的惡意軟體都是特製的——資訊圖Web