VMware 修復了 VDP 雲備份管理中的嚴重漏洞

本週二 VMware 釋出了用於修復 vSphere 雲平臺的關鍵補丁,即對應 VDP 中的 3 處漏洞。VDP 是 vSphere 平臺使用的備份管理方案,通常與 vCenter Server 和 vSphere Web Client 一同執行,攻擊者可利用這些漏洞控制受害者的系統。

受影響的 VDP 版本為 6.1.x、6.0.x 和 5.x,這些漏洞(CVE-2017-15548、CVE-2017-15549 和 CVE-2017-15550)的評級均為嚴重,且目前尚無可用的解決方法。

根據 VMware 釋出的公告,CVE-2017-15548 為 VDP 身份驗證繞過漏洞,該漏洞可能允許惡意者繞過應用程式的身份驗證策略從而獲得未授權的 root 訪問許可權。

而 CVE-2017-15549 為 VDP 上傳漏洞,有可能允許具有低許可權的惡意認證使用者在伺服器檔案系統的任意位置上傳任意檔案。

第三個漏洞 CVE-2017-15550 則是路徑穿越漏洞,能允許伺服器檔案系統上具有低訪問許可權的認證使用者在可控系統上下文中執行惡意程式。

VMware 表示,受影響的 VDP 版本可通過更新進行修復,此外,VMware 並沒有透露其它漏洞細節。

原文連結:https://threatpost.com/vmware-issues-3-critical-patches-for-vsphere-data-protection/129277/

本文由看雪翻譯小組 BDomne 編譯

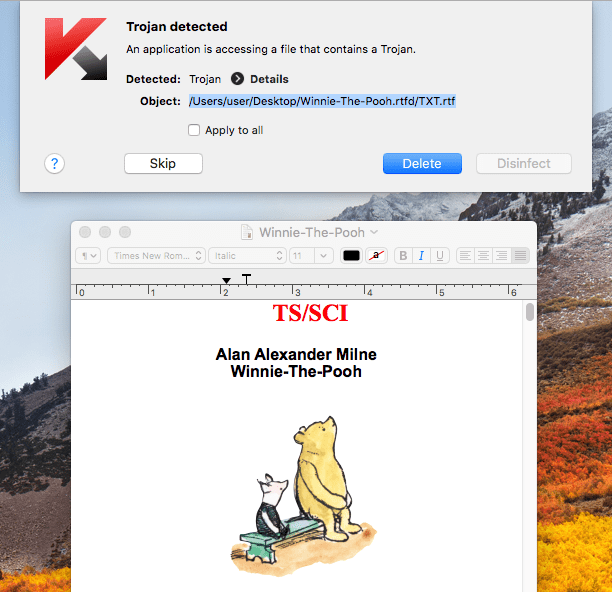

前NSA黑客逆向卡巴斯基實驗室防毒軟體,可檢測機密檔案

前NSA黑客展示瞭如何逆向卡巴斯基實驗室的防毒軟體,並將其變成一個強大的機密檔案搜尋工具。

卡巴斯基案例表明,安全軟體可以被情報機構當成強大的間諜工具來利用。

Digita Security首席研究官Patrick Wardle和前NSA黑客通過逆向卡巴斯基實驗室防毒軟體來驗證可以將其變成強大的機密文件搜尋工具。

Patrick Wardle 在接受 “紐約時報”採訪時說: “在與惡意程式碼的對抗中,防毒產品是主力軍。但是具有諷刺意味的是,這些產品與他們試圖檢測的收集植入物的先進網路間諜有許多共同之處。”

“我想知道這是否是一個可行的攻擊機制,”Patrick Wardle先生補充說。 “我不想對誰進行復雜的指責。 單從技術角度來看,如果一個反病毒廠商想要或者說被強迫,又或者被黑客攻擊或以某種方式被逆向等等場景下,我們是否可以建立一個簽名來識別機密檔案?”

去年12月,美國總統唐納德·川普簽署了一項禁止在聯邦機構使用卡巴斯基實驗室產品和服務的法案。

根據愛德華·斯諾登(Edward J. Snowden)洩漏的絕密報告草案來看,國家安全域性最早自2008年起就盯上了反病毒軟體(比如Checkpoint和Avast)想方設法使用他來收集儲存在目標機器中的敏感資訊。

Wardle先生對卡巴斯基實驗室反病毒軟體進行了逆向工程,以探索將其用於情報收集目的的可能性。 專家們的目標是偽造一個簽名來檢測機密檔案。

Wardle先生發現程式碼非常複雜,與傳統的防病毒軟體不同,卡巴斯基的惡意軟體簽名很容易就被更新。 這個功能可以被濫用來進行自動掃描受害者的機器,然後竊取機密檔案。

“現代反病毒產品是非常複雜的軟體,卡巴斯基可能是最複雜的一個。 因此,單單就理解其簽名和掃描邏輯就已經是一項十分具有挑戰的任務了。“ Wardle寫道 。

卡巴斯基的反病毒引擎會定期檢查並自動安裝任何新的簽名。當新的簽名可用時,反病毒引擎會從卡巴斯基更新伺服器的kav守護程式那裡把他們下載下來。

Wardle發現防毒軟體掃描可能會被用於網路間諜活動。

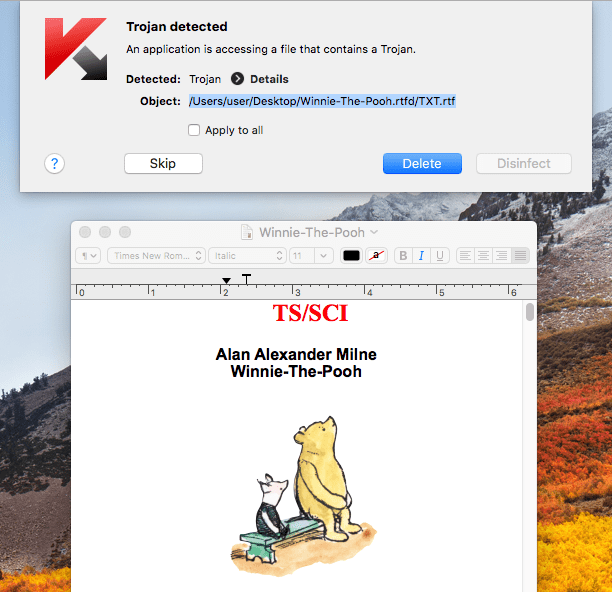

專家指出,官員經常會對最高機密檔案進行“TS / SCI”(“最高機密/敏感分割槽資訊”)標記。所以專家就在卡巴斯基反病毒程式中增加一條規則,來標記任何包含“TS / SCI“標記的文件。

為了使新規則生效,研究人員在他的電腦上編輯了一個檔案,就是小熊維尼兒童讀物(the Winnie the Pooh children’s book)系列的文字,並新增了“TS / SCI”標記。

當這個文件被儲存到他的機器上時,卡巴斯基的防病毒軟體就標記並隔離了這份文件。

Wardle測試的後續階段是發現反病毒引擎是如何管理被標記的文件的,他表示反病毒軟體將資料傳送回公司進行進一步分析是正常的。

卡巴斯基實驗室解釋說,Wardle的研究方法不正確,因為公司不會以隱身的方式向一個特定使用者提供特定的簽名或更新。

“卡巴斯基實驗室不可能以特定的祕密方式向特定的使用者提供特定的簽名或更新,因為所有簽名總是公開給所有的使用者使用的; 並且所有更新進行過數字簽名,進一步偽造更新是不可能的“,卡巴斯基在一份宣告中說。

當不管怎麼說,Wardle的研究表明,安全廠商的平臺確實是可以使用防毒軟體來作為搜尋工具使用。

“然而,任何反病毒公司內部的惡意或有意識的內部人士,如果能夠策略性地部署這樣的簽名,其實很有可能不會被發現。 當然,在一個假設的情況下,任何被強迫或願意與更大實體(如政府)合作的反病毒公司,都同樣能夠悄悄地利用他們的產品來檢測和利用任何他們或者政府感興趣的檔案。”專家總結說 。

“有時,善與惡之間的界限 , 或許可以根據如何使用反病毒軟體來判斷......”

原文連結:http://securityaffairs.co/wordpress/67344/breaking-news/kaspersky-lab-antivirus-hack.html

本文由看雪翻譯小組 knowit 編譯

研究人員在位置跟蹤服務中發現漏洞“Trackmageddon”

日前,兩名安全研究員Vangelis Stykas and Michael Gruhn釋出了一份報告。報告中提到他們發現了一系列可影響GPS和地址追蹤服務的漏洞,他們將之命名為“Trackmageddon”。

這些GPS追蹤服務屬於基本的資料庫服務,可以從允許GPS的裝置上收集地理位置資料,例如寵物活動軌跡,汽車路線,兒童活動路線和其他活動軌跡的產品。

從每一個裝置上收集資料,並把它儲存在資料庫中。智慧裝置生產商利用這些服務為該產品的定位服務提供解決方案,允許他們將GPS追蹤功能裝在該軟體套裝中。

Trackmageddon 漏洞可洩露使用者資訊

兩位安全研究員認為攻擊者可通過升級所利用收集的漏洞,來從使用者的裝置中收集使用者的地理位置資訊。

漏洞涵蓋了從簡單的預設密碼到暴露的資料夾,從不安全的API端點,到不安全的直接物件引用(insecure direct object reference)漏洞。

研究人員認為攻擊者可以利用該漏洞,提取資料,如GPS座標、電話號碼、裝置資料(如IMEI、序列號和MAC地址等),以及個人資料,這個取決於追蹤服務和裝置的配置情況。

超過100家追蹤服務拒不承認、修復漏洞

過去幾個月,兩位安全研究院一直在聯絡受影響的追蹤服務廠商,但是效果甚微,只有4家修復了漏洞,彌補了資料洩露的情況。大多數的廠商官網上都沒有留下任何聯絡他們的資訊,這使得白帽子私下溝通解決該漏洞問題,變得很麻煩。

發現該漏洞的研究團隊稱發現這個漏洞後,他們面臨一個道德的兩難境地。一般情況下,他們會給廠商更多時間去修復這些問題,但是這次他們選擇直接公開他們的研究,因為這些服務洩露了使用者的敏感資訊,使用者有權知道,並儘快採取相應的措施,如直接刪掉該。

移除資料的方法,根據裝置和追蹤服務的不同,方式也有所不同。但首先,使用者應該停止使用受到感染的裝置,以防追蹤服務洩露更多近期的資訊。

如何判斷是否有漏洞?

安全研究員已經列出了已修復該漏洞的服務商列表、仍有漏洞未修復的服務商列表,以及受影響的裝置,點選此處檢視。

利用該概念驗證漏洞的程式碼已經根據建議修改過,以防有人惡意計算機跟蹤威脅。

研究人員還認為,大多數有漏洞的追蹤服務都在執行ThinkRace軟體(一款位置追蹤軟體)的一個極易受攻擊的版本,而這一版本許多人正在使用。Stykas和Stykas稱,他們已告知ThinkRace該問題。此時,ThinkRace已將該漏洞修復。

來源:bleepingcomputer

本文由看雪翻譯小組 哆啦咪 編譯