WAGO有17個型號的PFC200系列PLC容易受到遠端攻擊

可程式設計邏輯控制器(PLC)支援著機器人、核能、石油、天然氣的生產和運輸以及許多其他工業任務的遠端自動化。

PLC漏洞可能對生產過程和關鍵基礎設施構成嚴重威脅,WAGO有17種型號的PFC200系列PLC容易受到遠端攻擊。

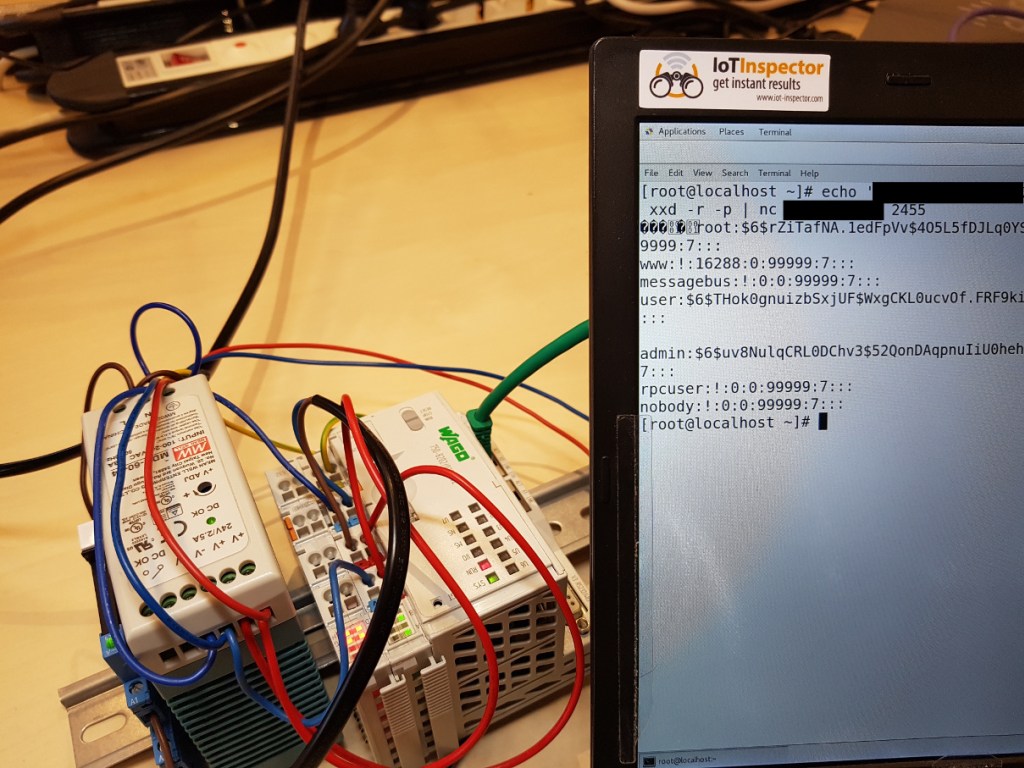

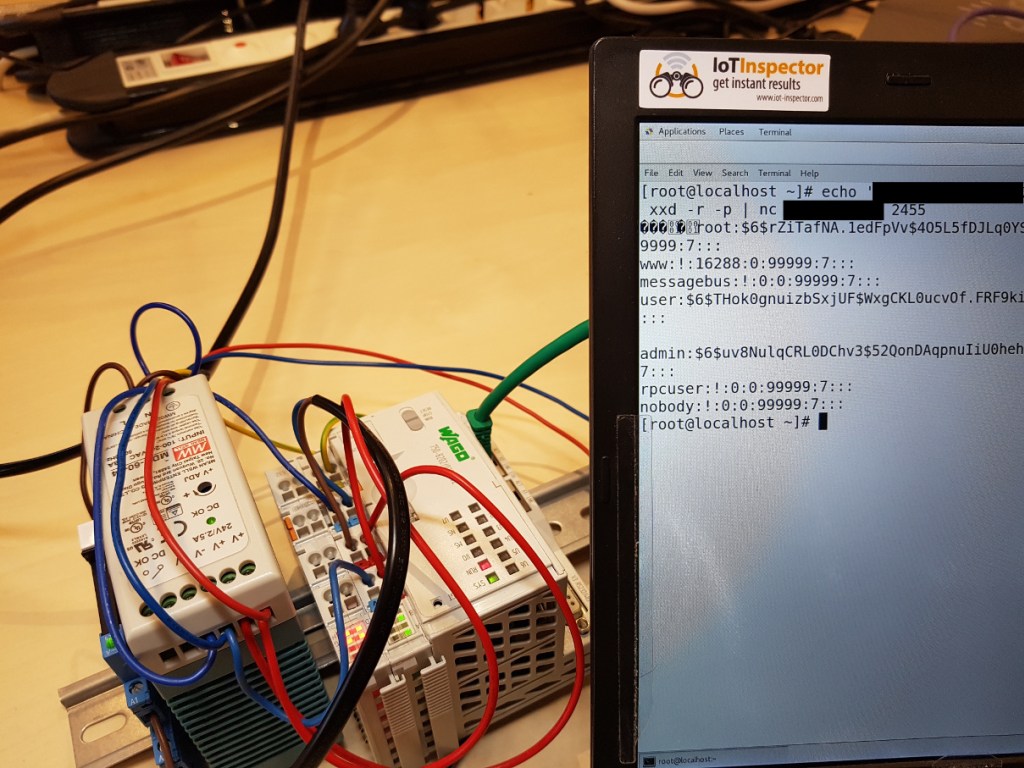

SEC Consult的安全研究人員在韌體版本為02.07.07,CODESYS執行時2.4.7.0的PFC200 PLC上發現了一個漏洞。CODESYS執行時,通常包含在PLC中,為使用者對PLC程式設計提供支援。

早在2012年,IOActive的安全研究人員Reid Wightman就發現了CODESYS執行時版本2.3.x和2.4.x中的漏洞,該漏洞允許對執行這些版本的PLC進行未經授權的遠端管理。利用這個漏洞,攻擊者可以執行特權操作並執行相當於重新程式設計裝置的檔案修改。CODESYS執行時3S的作者釋出了一個補丁來解決這些漏洞,但供應商和使用者需要在受影響的裝置上手動打上這個補丁。

前不久,SEC Consult的安全研究人員在CODESYS執行時發現了另一個漏洞,即使在執行早期補丁的系統上也可以進行經過認證的遠端訪問。CODESYS執行時包含一個以CODESYS的root許可權執行的“plclinux_rt”服務。根據SEC Consult研究人員的說法,攻擊者可以透過傳送特製的資料包來觸發以下功能:

- 任意檔案讀/寫/刪除(著名的“Digital Bond”工具集對此提供了支援)

- 切換當前PLC中執行的函式

- 迴圈執行當前PLC程中的任何函式

- 刪除當前PLC中的變數列表

- 還有更多的功能...

這似乎足以干擾PLC的執行甚至注入新的PLC程式碼來執行遠端攻擊者希望的任何操作。

WAGO已經證實,750-88X系列的PFC2001 PLC和750-810X系列的PFC100 PLC不會受到攻擊。

而有17款未公開具體版本資訊的PLC受到漏洞影響。

臨時的緩解措施包括禁用“plclinux_rt”服務,並將PLC物理隔離。但由於PLC對高可用性要求極高,大多數使用者不太可能選擇禁用該服務,因此多數的WAGO裝置應該會被物理隔離。

然而,透過簡單的Censys搜尋顯示,許多PFC200裝置可以透過網際網路直接訪問(當然這個搜尋不能確定這些PLC是否是易受攻擊的版本)。

CODESYS執行時被許多供應商廣泛部署,在過去幾年中已經被曝出多個漏洞。這些漏洞可能有未知的更廣泛的影響面。正如SEC Consult所警告的那樣,“使用CODESYS 2.3.X/2.4.X執行時的任何供應商的裝置都可能具有相同的漏洞。”

原文連結:http://securityaffairs.co/wordpress/66380/hacking/wago-pfc200-plc-flaw.html

本文由看雪翻譯小組ljcnaix編譯

Satori 殭屍網路甦醒,超過28萬肉雞蠢蠢欲動

安全研究員發出警告:在過去12個小時,一種新型Satori殭屍網路正在超過28萬個IP上十分活躍。

Satori,日語意為“甦醒”,是臭名昭著的Mirai IoT DDoS 惡意軟體的一種變體。

Satori變體與Mirai不同,也與Mirai之前所有的變體都不同。

Mirai以前的變體會感染IoT裝置,並下載一個遠端登入掃描器配件,用來尋找可以感染的裝置。

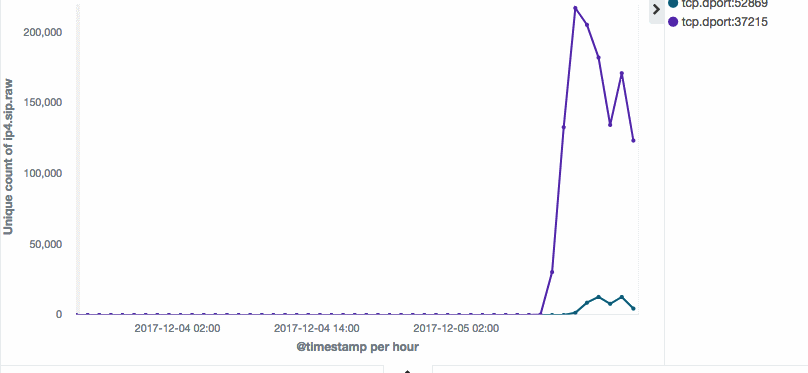

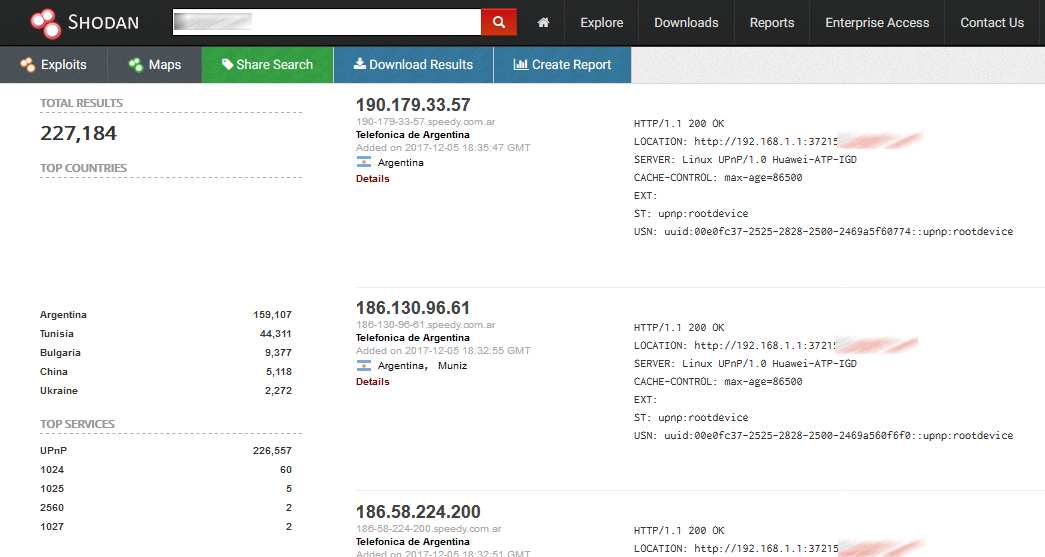

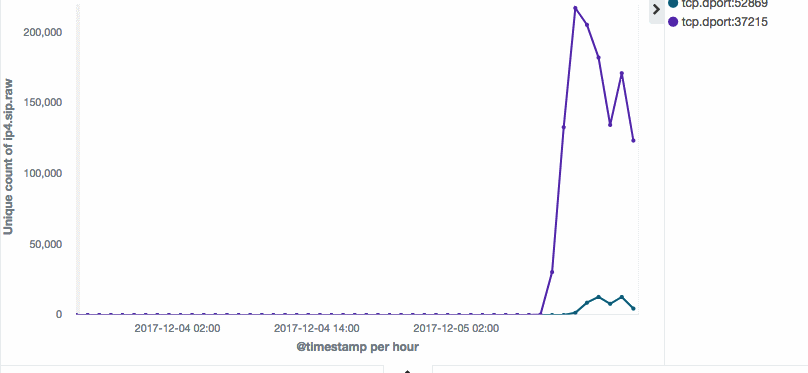

Satori並不會使用掃描器,而使用裝置內的兩個漏洞,透過37215 埠和52869埠來遠端連線裝置。

華為裝置0day漏洞使危害增大

研究員觀測到有263250個不同的IP在掃描37215埠,19403個IP掃描52869埠。在過去半天裡,共有超過28萬個肉雞。

如此大規模的殭屍網路引人注意。其原因一大程度上歸因於37215埠的0-day漏洞。

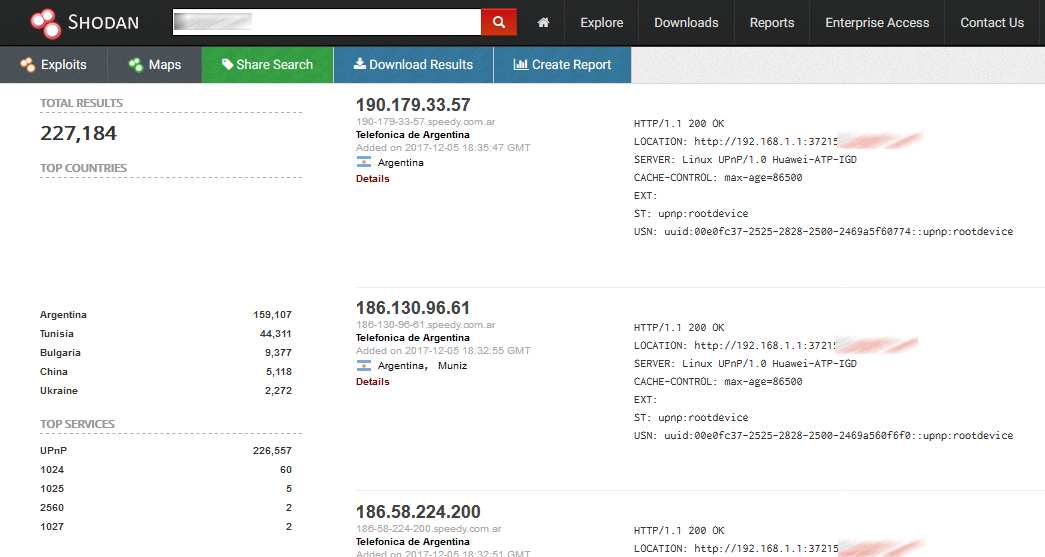

目前,該埠尚未被完全關閉。有專家認為,此殭屍網路利用了華為家庭閘道器路由器中的一個遠端程式碼執行漏洞,這個漏洞曾在11月底被發現。目前,關於此漏洞的細節資訊還很少。

另一個52869埠漏洞,這是一個Realtek裝置的老漏洞,因此部分裝置已打過補丁,逃此一劫。故此埠被感染的數量較前者少些。

Satori與前一Mirai變體有關

安全研究員指出Satori與上個月的一個位於阿根廷,並感染超過10萬臺機器的bots病毒有關。

目前尚不清楚這兩個殭屍網路背後的操縱者是否為同一個人,但研究員稱前一Mirai變體與本次殭屍網路共用檔名、資料特徵和一些C2協議:

調查仍在進行中,公共蜜罐資料證實了實驗室發出的報告。

來源:https://www.bleepingcomputer.com/news/security/satori-botnet-has-sudden-awakening-with-over-280-000-active-bots/

本文由看雪翻譯小組 哆啦咪 編譯

TeamViewer 修復了一個許可權相關的錯誤

TeamViewer 公司表示,他們在週二釋出了一個補丁,用於修復透過共享桌面會話實現未授權控制其它計算機的情況。

這個錯誤是週一由 Reddit 使用者 “xpl0yt” 首先公佈的,並給出了漏洞的 PoC。 TeamViewer 證實了 bug 的存在,並在週二首先為 Windows 使用者釋出了補丁。

此外,這個錯誤還影響 TeamViewer 的 macOS 和 Linux 版本。該公司高階公關經理 Axel Schmidt 表示,這兩個版本的補丁預計會在晚些時候釋出。

Arbor Networks 安全研究員 TJ Nelson 和 ASERT 研究小組在分析過 PoC 後表示,這個錯誤允許攻擊者在未經許可的情況下控制使用者的會話。

“如果要在服務端進行利用,可以開啟 “switch sides” 功能(通常需要客戶端確認),並進行設定更改,從而實現客戶端計算機的控制。如果在客戶端進行利用,那麼無論服務端的設定選項是什麼,都可以實現服務端的控制。” Nelson 介紹說。

Gellin 在漏洞描述中寫道,漏洞的起因是存在一個可以注入的 DLL,它透過 inline hook 和直接修改記憶體資料的方式來更改 TeamViewer 的許可權。要實現漏洞的利用首先要求雙方進行身份驗證,然後攻擊方透過 DLL 注入工具將 PoC 程式碼注入到自己的程式中。

一旦程式碼被注入到程式中,就會對記憶體中的資料進行更改,從而切換會話控制的選項,而之後服務端在授予訪問許可權前不會對此進行額外的檢查。

同時 Gellin 還指出,如果攻擊者獲得了對目標計算機的未授權控制,那麼受害者可以很容易透過結束會話來阻止該行為。不過,在未打補丁前,攻擊者可以藉助此 bug 讓目標計算機的螢幕變暗,從而隱藏惡意的操作。

Schmidt 表示,對於那些設定了自動更新的 TeamViewer 使用者,程式會自動安裝補丁,沒有設定的使用者也將收到更新通知。

此外,Nelson 建議使用者儘快安裝補丁。他解釋說:“通常情況下,在修復前這類錯誤會被廣泛的利用。攻擊者不再需要欺騙受害者執行惡意軟體來實現對系統的控制,他們可以直接利用這個 bug 獲取到訪問許可權。”

原文連結:https://threatpost.com/teamviewer-rushes-fix-for-permissions-bug/129096/

本文由看雪翻譯小組 BDomne 編譯