儘管沒有實質性證據,但美國 “華爾街日報” 在10月份發表的一篇文章中還是將矛頭直接指向了 Kaspersky。不過,Kaspersky 否認與俄羅斯間諜活動有牽連。

就在上個月,Kaspersky 聲稱他們執行在 Pho 計算機上的反病毒程式將儲存的 NSA 漏洞利用工具識別為了惡意軟體,並將其上傳到雲端以便研究人員進一步分析。

按照 Kaspersky 的說法,當他們的分析人員意識到防毒軟體上傳的不僅僅是惡意二進位制檔案時,他們立即就刪除了相關機密檔案,並設定特殊策略來防止軟體再次收集這些檔案。

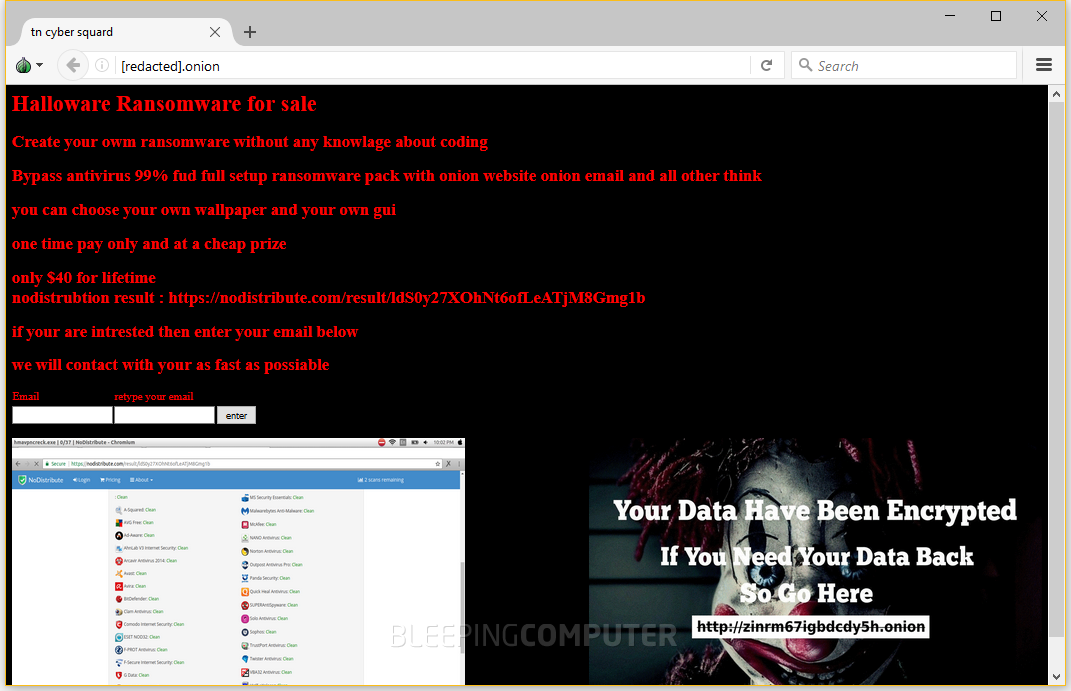

hmavpncreck.exe這個檔案的雜湊值與Luc1F3R放在Halloware廣告中所包含的 NoDistribute相同,因此可以確認這個網站便是我們要找的網站。

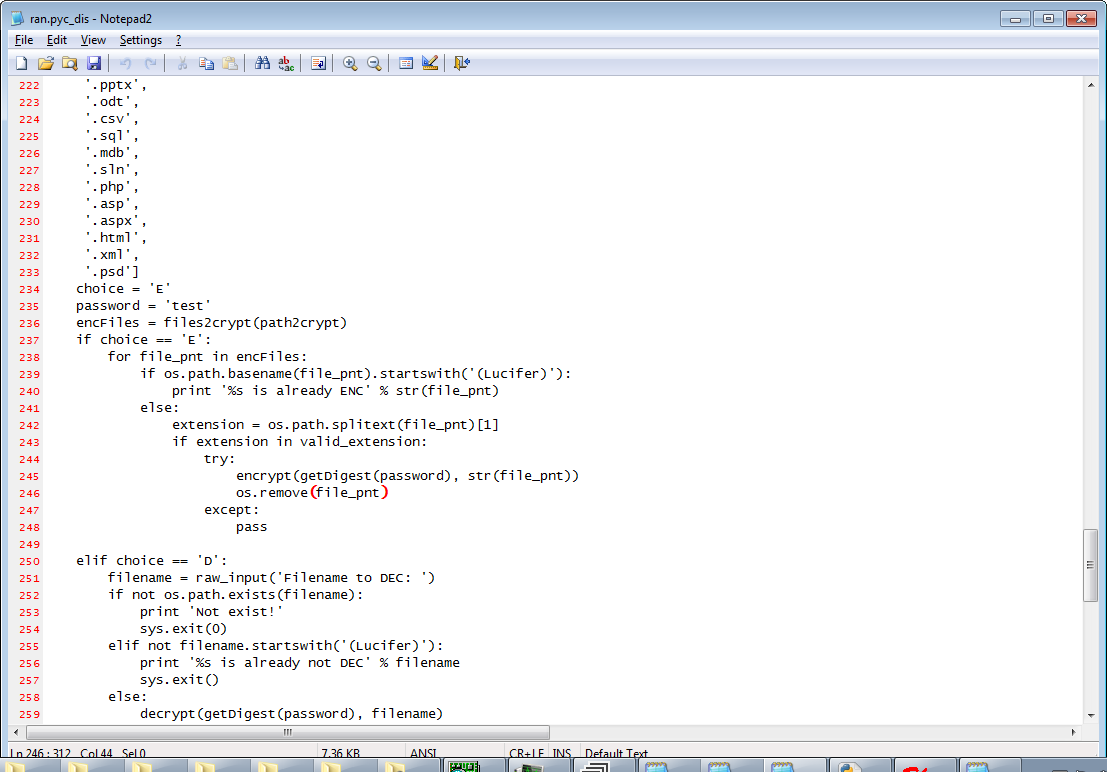

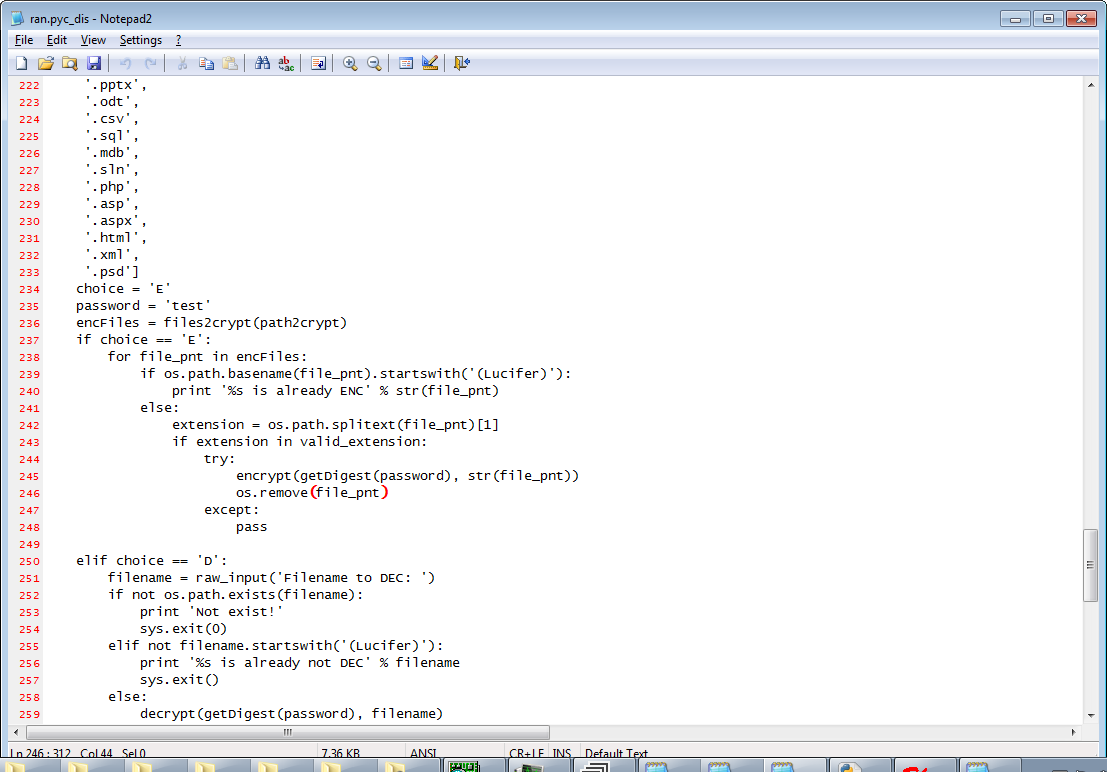

研究人員進一步發現,這個網站同事還存有一個名為ran.py的檔案,看似為Halloware的原始碼,但是這個檔案被加密了。目前該檔案已經交給了專家去解密,以防有人購買該軟體,造成不良影響。

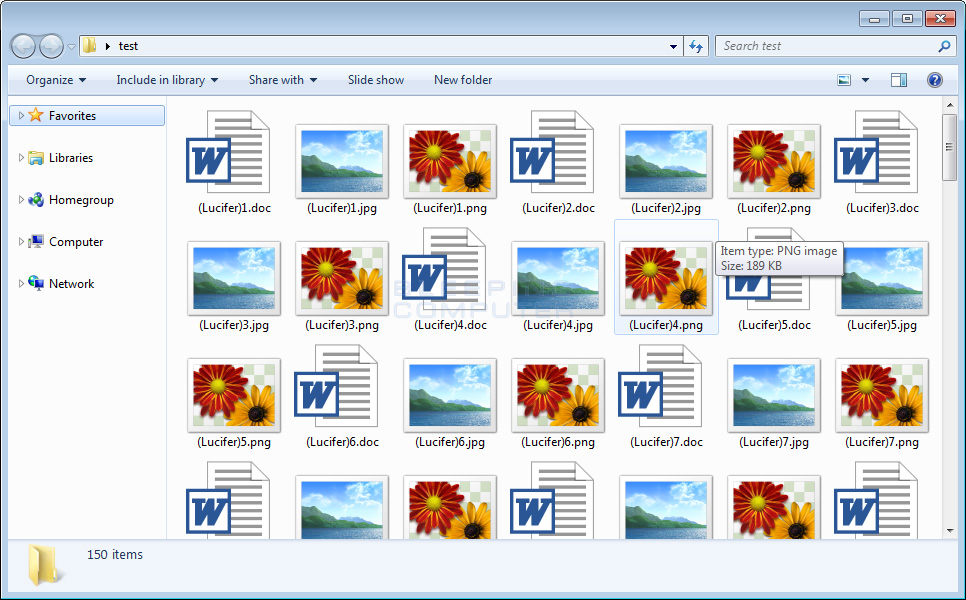

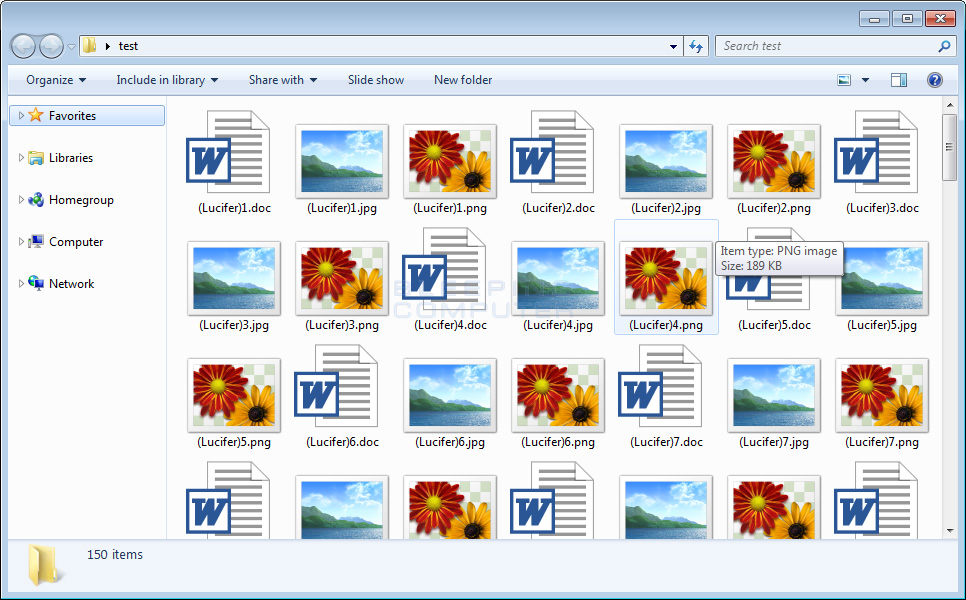

這個勒索軟體使用硬編碼秘鑰AES-256進行加密,並偽裝成字串"(Lucifer)"加密檔案。例如,image.png檔案已經加密後,會顯示為(Lucifer)image.png。

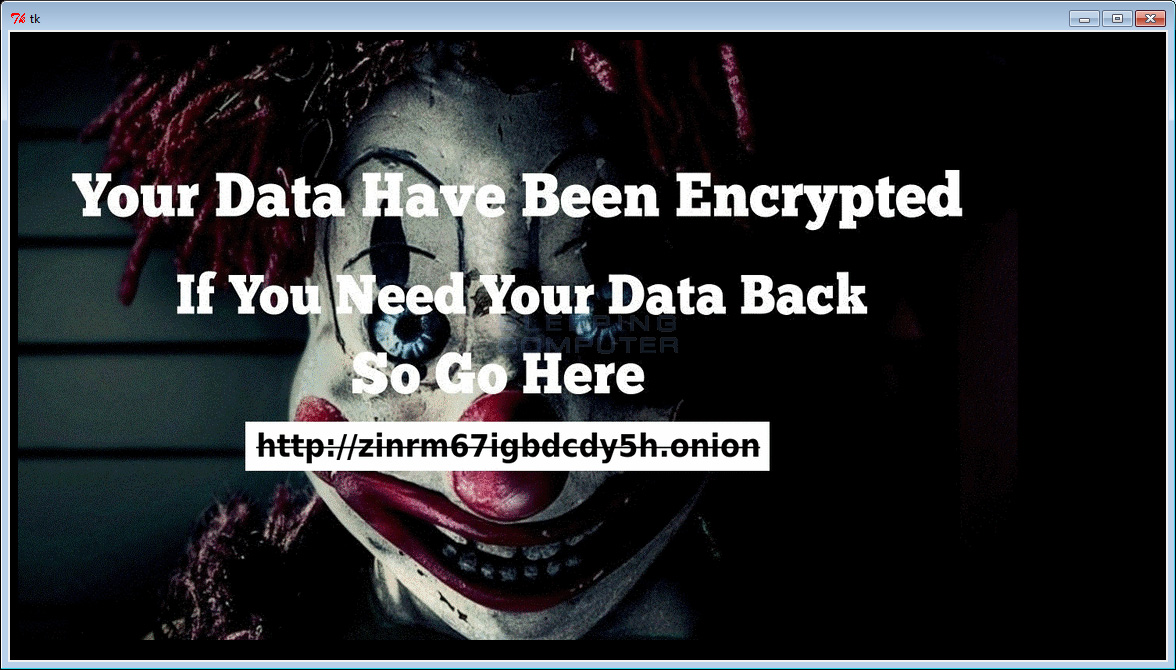

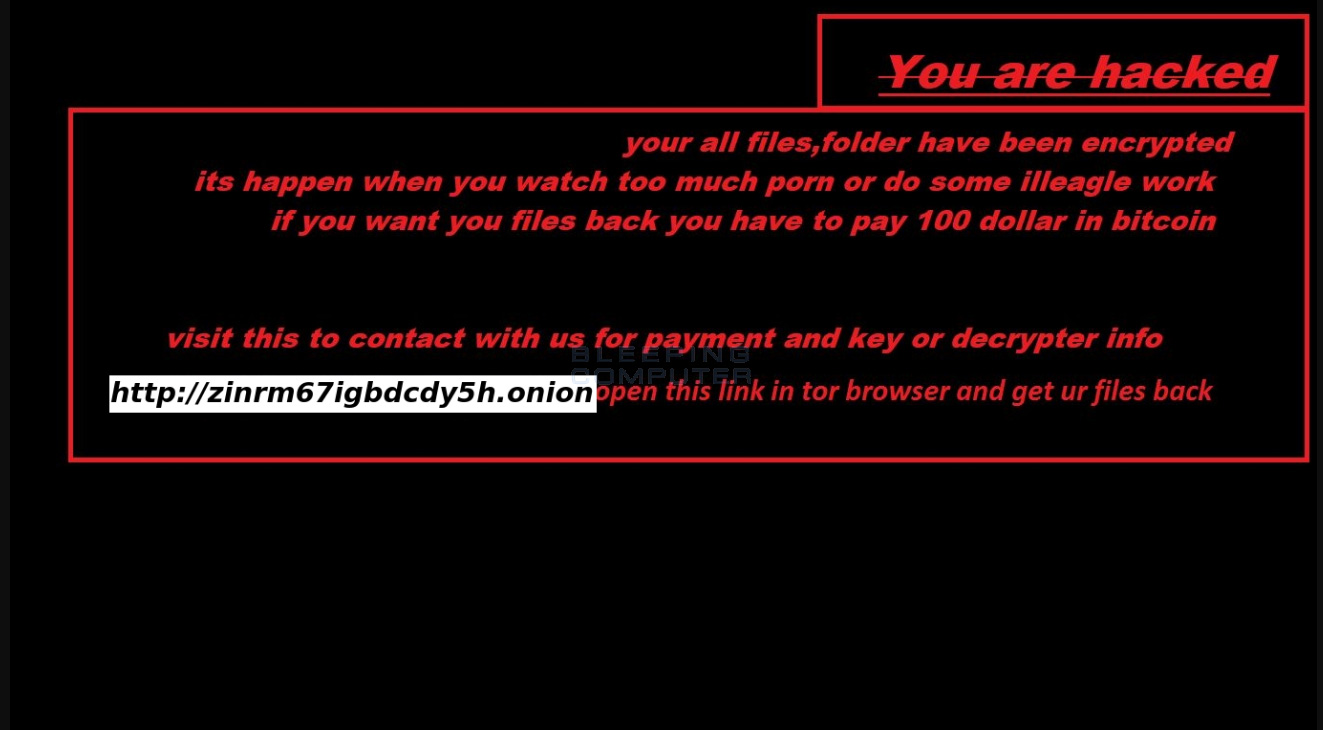

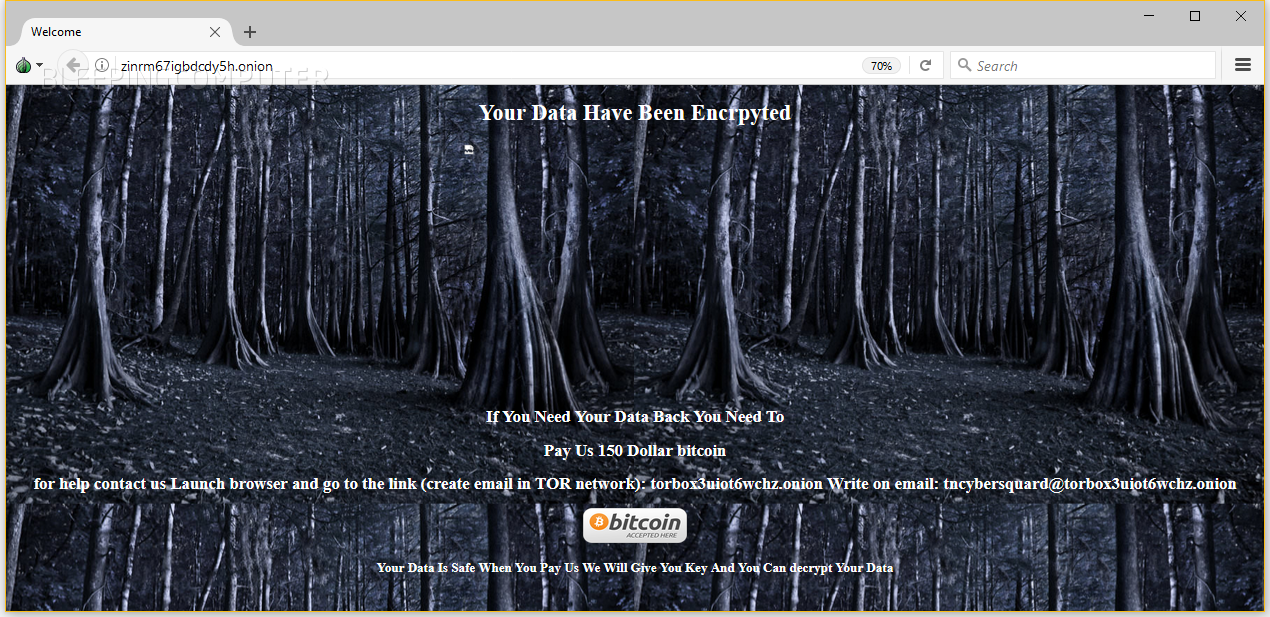

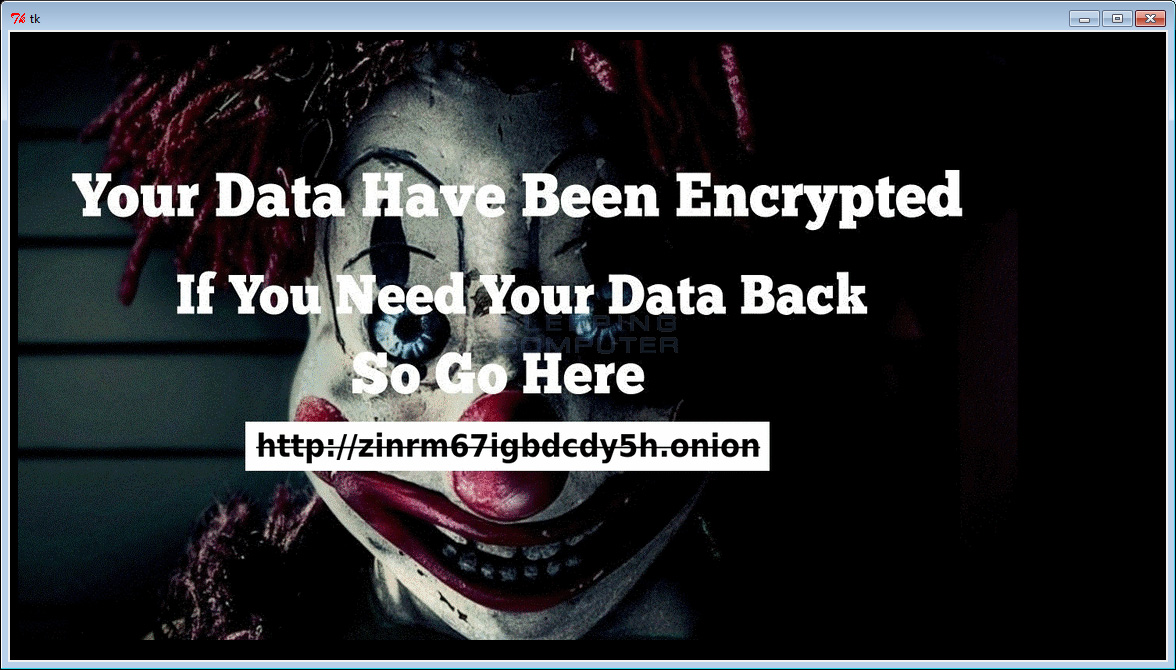

加密完成後,Halloware會彈出一個恐怖小丑為背景的視窗,寫有勒索資訊,指引受害者到達Dark Web的支付網頁,並將受害者的桌面改為一個類似的圖片,而不是保留一個檔案在已感染的電腦上。購買者只需要改變兩張圖片,並新增一個定製的購買網址即可。

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .c, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa.wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .mkv, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .rar, .zip, .7zip, .jpg, .jpeg, .txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml, .psd