macOS High Sierra 系統現高危登入 Bug

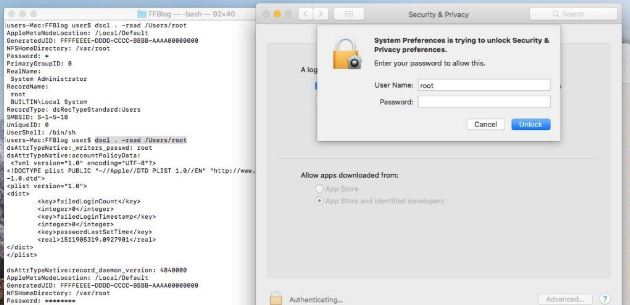

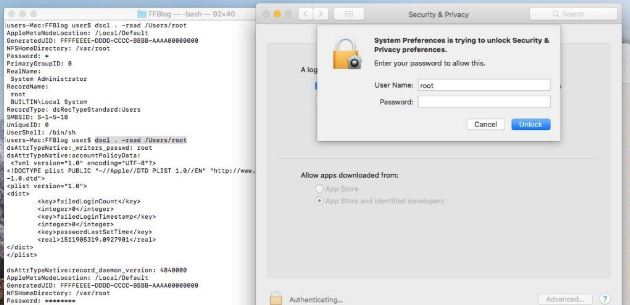

Apple macOS 中存在一個嚴重錯誤,任何能夠接觸到計算機的人只需簡單在登入框中輸入 “root”,即可獲得 High Sierra 系統的管理員訪問許可權。

此 bug 是週二由 Software Craftsmanship Turkey 創始人 Lemi Orhan Ergin 在 Twitter 上公佈的。

研究人員表示最新版 macOS 10.13 系統中存在此 bug,此外,研究人員還發現,該錯誤在鎖屏登入和系統偏好設定中進行解鎖時都能適用。

藉助該 bug 惡意者就能夠成為系統管理員,這使得他們有許可權檢視系統上的任何檔案,同時還允許他們更改或重置其他賬戶的密碼。

Apple 在宣告中表示:“我們正在為此開發補丁,在這之前,你可以透過設定 root 密碼來防止未授權的登入。要啟用 root 賬戶並設定密碼,請按照此說明進行操作。如果你已經啟用了 root 賬戶,為確保沒有設定空密碼,請按照 “更改 root 密碼” 一節中的說明進行操作。”

“在 High Sierra 中,這個 bug 允許任何人成為系統管理員,你要做的僅僅是在認證提示中鍵入 “root”,待正確驗證後,你就擁有了 root 許可權。” Synack 研究總監 Patrick Wardle 說道。“這個 bug 比較嚴重,攻擊者可以利用這個漏洞實現本地許可權提升,再配合其它惡意程式,如鍵盤記錄器等,就可造成更大的危害。”

Wardle 指出,這不是 High Sierra 系統出現的第一個嚴重問題。10 月份的時候,Apple 也釋出了一個緊急補丁用於修復另一個重大漏洞(CVE-2017-7149),即透過密碼提示來洩露加密 APFS 卷的密碼。

“我們看到 Apple 在這裡犯了非常嚴重的失誤,雖然任何作業系統不可避免都會存在缺陷,但這類漏洞看起來像他們根本就沒測試過系統,該錯誤並非很難觸發。” Wardle 補充道,“當然,換個角度,Apple 同其它公司一樣也不可能測試所有的情況,這就是為什麼 bug 獎勵計劃是改善系統安全的一個策略。”

原文連結:https://threatpost.com/critical-apple-login-bug-puts-macos-high-sierra-systems-at-risk/129028/

本文由看雪翻譯小組 BDomne 編譯

美國軍方頂級機密檔案洩露,又是亞馬遜S3伺服器背鍋?

來自美國軍方CENTCOM和PACOM的分支的資料在亞馬遜S3伺服器上被洩露十天後,安全研究員發現了又一起S3伺服器資料洩露事件。該洩露資料來自美國陸軍和美國國家安全域性INSCOM,該部門主要負責執行情報、安全和資訊行動。

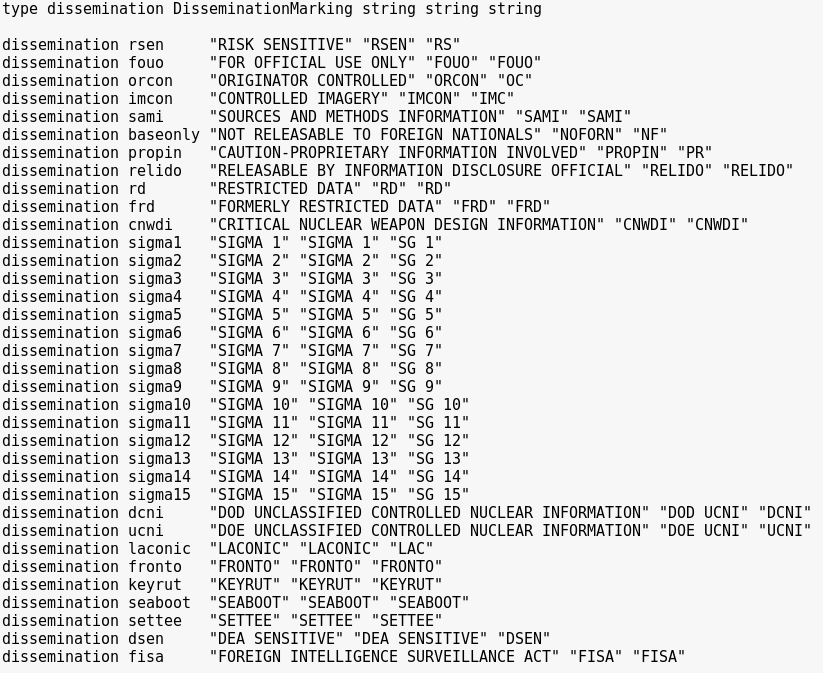

正如上一起美國軍方資訊洩露事件一樣,UpGuard團隊再一次確認暴露的伺服器為S3伺服器,且帶有少量檔案及資料夾,其中有三個檔案可隨意下載。

VM帶有詳細分類資訊

這三個可隨意下載的檔案。一個是 Oracle Virtual Appliance (.ova)檔案,裡面有一張虛擬機器執行Linux系統和映像。

研究員無法啟動作業系統、獲取儲存在硬碟中的檔案。這極有可能,因為作業系統的啟動過程只能透過國防部內部網路訪問。這是保護系統的一種常見方法。

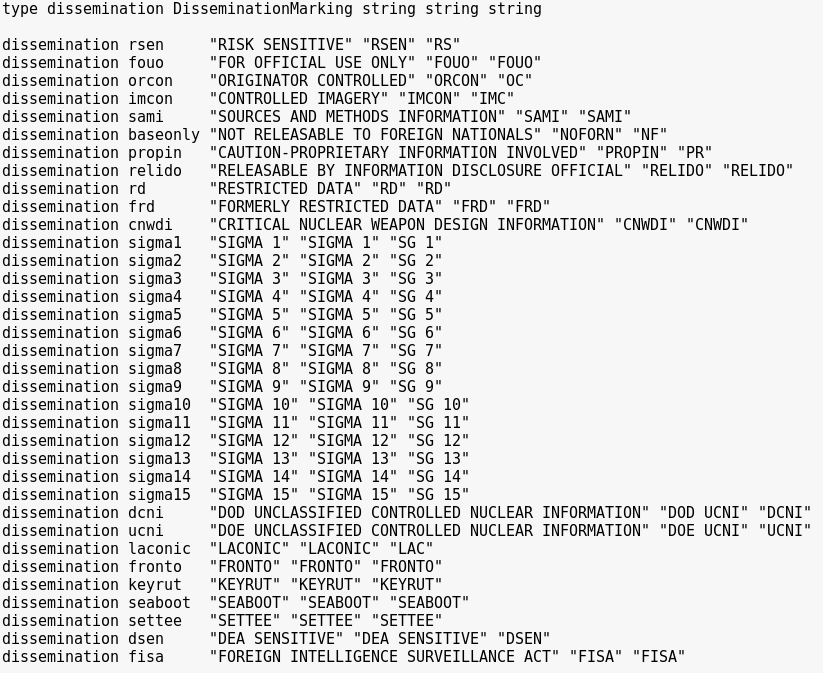

然而檔案的後設資料卻被存在了虛擬硬碟中,這就使得安全人員可以確認被隱藏起來的敏感檔案的SSD映像,其中一些檔案被列為頂級機密和不可向國外發表的(NO FOReign Nationals)列表中。

洩露的VM資料夾中,其中一個檔案的後設資料

被洩露檔案中包含有Red Disk 平臺的殘餘檔案

除此之外,這個VM影像中還還有一個資料夾顯示這個系統曾經也是Red Disk——一個雲端計算平臺的一部分。Red Disk曾是美軍分散式通用地面系統——陸軍(DCGS-A)軟體——美軍“戰場情報平臺”的一部分。

Red Disk本應用來收集來自DCGS-A網路中的資料,並將資料加入索引,方便美國軍方實時搜尋資料。

據悉,美國國防部為Red Disk投入約9億三千萬美元,希望能夠幫助美軍在阿富汗部署軍隊。但早期測試發現,受現存作業系統影響,該平臺執行過慢。故該專案在測試階段即夭折,美國國防部最終於2014年放棄該專案。

來源:bleepingcomputer

本文由看雪翻譯小組哆啦咪編譯