網際網路半數郵件伺服器可被遠端程式碼執行

目前,網際網路上超過一半的郵件伺服器收到一枚遠端程式碼執行漏洞的威脅,而且尚未有任何緩解措施。

這個漏洞存在於郵件傳輸代理(MTA,mail transfer agent)Exim中。MTA是郵件伺服器上常用的軟體,用於將發件人的電子郵件轉發給收件人。

根據2017年3月的一項調查顯示,網際網路的電子郵件伺服器中,有56%使用Exim,當時有超過560,000線上可用。另一個更近期的報告把這個數字放在了數百萬。

CVE-2017-16943遠端命令執行

根據上週在Exim網站上釋出的一個安全警報,Exim開發團隊收到兩個漏洞,會影響Exim 4.88和4.89兩個最新的版本。

這兩個漏洞最危險的是CVE-2017-16943,這是一個UAF(use-after-free, 釋放後重用)漏洞。可導致在受影響的伺服器上遠端執行程式碼。

這個漏洞影響Exim的分塊功能,用於將電子郵件分解為多個塊傳送。Exim伺服器使用特殊的命令分解、處理和重構塊。

一個ID為mehqq_的臺灣安全研究人員發現Exim未正確處理BDAT命令,導致了CVE-2017-16943。該漏洞允許攻擊者,攻擊安裝了Exim的伺服器,並在伺服器上執行惡意程式碼。

超過40萬Exim服務可能受到影響

如果Exim只是個小眾軟體並且分塊是一個高階的功能,那麼這不是什麼大問題。

但這只是如果。

根據另一位安全研究人員透露,目前有超過40萬個Exim伺服器可以線上使用,並啟用分塊功能。

發現該漏洞的臺灣研究人員在Exim的公共Bug Tracker上釋出了他的發現以及POC程式碼。該研究人員表示,Exim團隊沒有列出一個用於私下報告安全漏洞的郵件地址,所以只能採取這種方式公開,Exim團隊承認了這個錯誤。

Exim開發者之一Phil Pennock在上週晚些時候發表的一份安全通告中表示:“一個試驗性的補丁存在,但還未得到驗證”。

如果你正在執行Exim 4.88或更改版本(4.89是最新的,4.90即將釋出)可使用下面的臨時緩解方案。

在Exim的配置檔案中,設定:

chunking_advertise_hosts =

這是一個空值,這將禁用ESMTP CHUNKING擴充套件,使BDAT命令不可用,從而避免攻擊者的攻擊

mehqq_還報告了另一個漏洞CVE-2017-16944,這只是一個簡單的拒絕服務漏洞,將導致無限迴圈和Exim服務崩潰。這個漏洞也透過分塊功能和BDAT命令來利用。

目前沒有關於補丁釋出的明確時間,但Exim的使用者應當關注接下來幾天或幾周內釋出的Exim 4.90版本。

原文地址:https://www.bleepingcomputer.com/news/security/no-patch-available-for-rce-bug-affecting-half-of-the-internets-email-servers/

本文由看雪翻譯小組ljcnaix編譯

谷歌發現新的安卓間諜軟體 Tizi

谷歌的安全團隊發現了一種新的Android惡意軟體--Tizi,主要目標群體為非洲國家的使用者。谷歌還表示,Tizi被分類為間諜軟體,可以進行一系列的操作,但大部分都集中在社交媒體應用和活動上。根據Google威脅分析小組和Google Play Protect安全工程師的說法,Tizi可以用於以下惡意目的:

⌯ 可以從Facebook、Twitter、WhatsApp、Viber、Skype、LinkedIn和Telegram等流行的社交媒體應用程式中竊取資料。

⌯ 可以記錄來自WhatsApp、Viber和Skype的電話。

⌯ 可以透過麥克風錄製周圍音訊。

⌯ 可以在不提醒使用者的情況下拍攝畫面。

⌯ 可以傳送和攔截受感染裝置上的簡訊。

⌯ 可以訪問聯絡人,日曆事件,通話記錄,照片,Wi-Fi加密金鑰以及所有本地安裝應用程式的列表。

⌯ 首次感染使用者時,透過簡訊將裝置的GPS座標傳送到C&C伺服器。

⌯ 與攻擊者的C&C伺服器的後續通訊透過HTTPS進行,或者在某些特殊情況下透過MQTT進行。

⌯ 可以透過下面的任何一個漏洞獲取裝置的root許可權:CVE-2012-4220,CVE-2013-2596,CVE-2013-2597,CVE-2013-2595,CVE-2013-2094,CVE-2013-6282,CVE-2014 -3153,CVE-2015-3636,CVE-2015-1805。

Tizi感染應用程式是從2015年左右開始

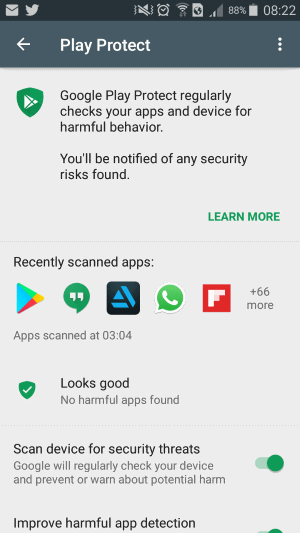

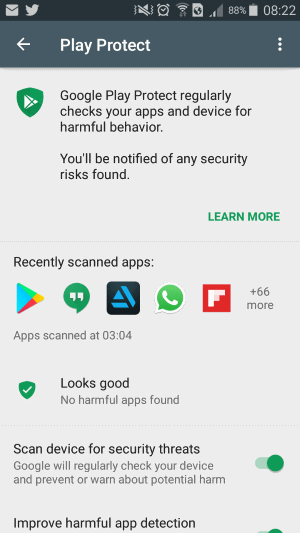

Google工程師說,他們在2017年9月發現了Tizi間諜軟體,當時Google Play Protect自動掃描(一款安裝在Google Play商店應用中的Android應用安全掃描程式)發現了一款感染Tizi的應用,並且使用者可以透過官方Google官方應用商店安裝Tizi。

在調查Play商店上傳的舊版Tizi後,他們發現Tizi感染應用程式的歷史可以追溯到2015年10月。

Google表示暫停了該應用的開發者帳戶,然後使用Google Play商店應用從受感染裝置上解除安裝Tizi應用。

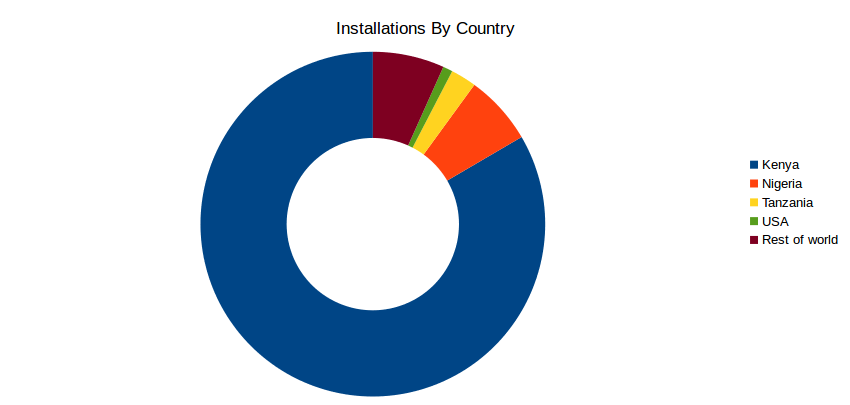

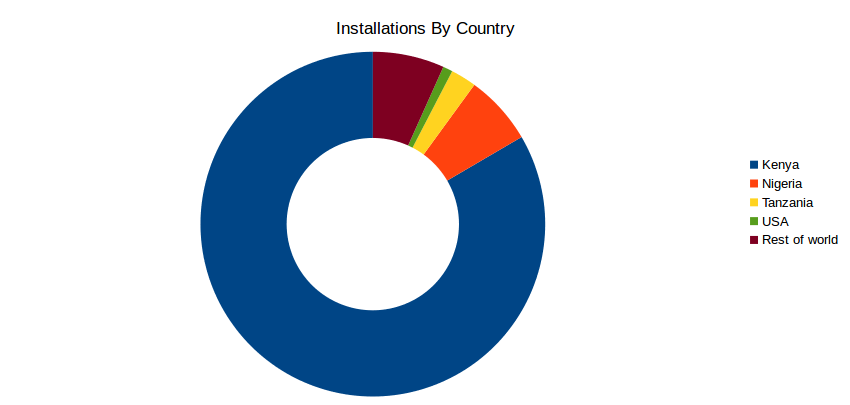

Tizi感染群體主要為非洲使用者

據谷歌收集的資料顯示,大多數受感染的使用者位於非洲國家,但不清楚是否Tizi的作者或經銷商也位於非洲。

此外,應用程式並沒有精心偽裝來欺騙使用者安裝,所以安全研究人員認為,間諜軟體最有可能被用於有針對性的攻擊,只是針對一小部分精心挑選的目標。

谷歌表示,間諜軟體的只能利用那些未打補丁的安卓裝置上的老漏洞。 Google表示:“所有列出的漏洞都是透過2016年4月或更晚的安全補丁程式修復的,其中大部分漏洞在此之前已經做了很多修復工作。

此外,Google建議以下五步,來使Android裝置免受惡意軟體的威脅:

1)檢查許可權:謹慎處理請求不合理許可權的應用程式。例如,手電筒應用程式不應該需要訪問傳送簡訊。

2)設定鎖屏密碼:設定容易記的PIN碼、手勢或密碼,讓他人難以猜測。

3)更新您的裝置:使您的裝置保持最新的安全補丁。

4)定位您的裝置:嘗試定位您的裝置,因為與安裝PHA相比,您的裝置更容易丟失。

5)Google Play保護:確保啟用Google Play保護。

來源:bleepingcomputer

本文由看雪翻譯小組 fyb波編譯