移動支付時代的手機和app安全設定

進入移動網際網路時代,移動支付已被大多數都市上班族所接受,逛個超市如果你說不能支援支付寶或者微信支付,估計會被深深鄙視,甚至就連菜市場買菜都可以隨手給阿姨發個紅包,雖然她們不一定懂手機淘寶 or 微信上的收付款功能,但在微信上收紅包肯定是會的。

然而,移動支付給人民帶來方便之外,同樣也帶來一些安全隱患,假設手機丟失了,在手機本身以及 某些 app 沒有做好安全設定的情況下,壞人通過利用手機驗證碼這個大殺器足以讓個人敏感資訊以及財產暴露在安全邊界之外。下面我們就以iPhone為例來探討下手機及app 可以提前做好的一些安全配置,以及一些事後可以做的補救措施。

一、設sim卡開機密碼即 pin 碼。

pin 碼一般有個初始化值,移動一般是1234,聯通一般是0000。以iPhone為例, 前往 iPhone 的「設定-電話-SIM 卡 PIN 碼」,點選「SIM 卡 PIN 碼」,並輸入正確的 PIN 碼即可。我們希望增強其安全性,可點選「更改 PIN 碼」,為其設定最長 8 位的 PIN 碼數字。設定 pin 碼之後,關機後重啟需要輸入,如果輸錯3次將會鎖住 sim卡,這時需要 PUK 碼才能解鎖,PUK 碼輸錯10次的情況下會導致這張 sim 卡完全廢掉,這時如果還想用這個號碼,只能帶上身份證去營業廳補卡了。有兩種途徑可以查詢PUK碼:1.去運營商營業廳帶上身份證和手機查詢;2.在運營商網上營業廳查詢,由於此刻手機是尚未真正開啟的,接收不到簡訊,故即使壞人選擇動態手機驗證碼登入,手機也看不到運營商發來的簡訊。

但這個開機pin 碼隨卡走的,鎖的是這張卡,對應的這個電話號碼不解鎖就不能用(卡換到另外的手機也需要 pin 碼解密),但是此手機換了其他號碼的卡,原手機就喪失這個開機解鎖程式,手機裡裝的程式和資料仍然會洩露。這時我們需要第二道防線,即鎖屏密碼。

這時有個點需要注意,如果你此時還沒來得及對手機掛失,此時壞人也許並不知道你的網上營業廳服務密碼(即登入密碼),可以選擇動態驗證碼登入。如果 iPhone 中 【設定--通知--資訊--在鎖定螢幕上顯示】此項開啟時,即使此時手機正鎖屏,還是可以在介面看到資訊,進而登入網上營業廳修改服務密碼,導致你只能通過帶上身份證去營業廳掛失,而爭取了一些利用時間。

二、設鎖屏密碼,鎖屏後就難以操作手機。

iPhone 預設是 4為位數字密碼,容易被猜解,雖然輸錯多次會被鎖定一段時間,但過後又可以重試,故很容易直接被突破了。對此我們可以升級 iOS 的版本,設定 數字+字母的複雜鎖屏密碼,並將鎖屏時間延長一點比如 5分鐘沒用操作才鎖屏,這樣雖然操作麻煩了點,但提高了安全性,對於對安全要求高的人來說,還是可取的。

但是如果此時壞人既換了卡又通過某種方式成功刷機,那麼原有鎖屏密碼也無效了。這時我們需要第三道防線,即開啟使用 TOUCH ID 用於解鎖。

三、開啟 TOUCH ID 用於iPhone 解鎖。

如果是支援TOUCH ID的iOS裝置,務必開啟指紋解鎖,指紋解鎖繫結賬戶資訊,即使壞人重新刷機(這樣的話,手機的資料其實已經被清除,不會洩露了),如果沒有指紋資訊,也是沒辦法啟用系統的。【設定--Touch ID 與密碼 -- 用於iPhone 解鎖】

列位看官看到這裡,也許會說為啥我沒提到 iPhone 中強大的 “查詢我的iPhone”功能呢?別急,小司機喝口水,馬上就開車了。

假設使用者在iPhone 上登入了iCloud,且開啟了這個功能,當手機丟失時,使用者可以憑藉Apple ID登入 iCloud站點,進而在地圖上定位裝置 or 使用丟失模式鎖定裝置 or 遠端抹去裝置的資料。設計此功能的出發點當然是好的,但學會逆向思維的壞人也可以利用此功能來幹壞事。如果壞人通過某種途徑知道了你的 Apple ID 帳號和密碼並修改了密碼,那麼他可以遠端鎖定你手裡的裝置,順便勒索你一下(當你被提示輸入Apple ID 密碼時,因為密碼錯誤導致被鎖定)。順便提一下,比較正規的解決途徑是找蘋果官方,提供當時購買的小票,發票,包裝盒,購買地點等資訊,然後讓客服幫你解鎖;如果啥都丟失了,也許你只能花幾百塊便宜壞人了。

那麼壞人是如何得知你的帳號和密碼的呢?

第一種途徑是撞庫原理,只要你在網上註冊過各種帳號,郵箱帳號多多少少已經洩露了,如果再加上設定的是弱密碼(很多人覺得在App Store 下載 app 偶爾需要輸入密碼,會把密碼設定得比較簡單),這種情況下賬戶分分鐘就被爆破成功了。也許你會說官方站點多次輸錯密碼應該一段時間內會鎖定帳號或者彈驗證碼,不能自動化爆破?嗯這是個單點思維的典型,假設一個帳號可以嘗試3次,那麼壞人手裡現有1000個帳號,每個都嘗試3次,總有設定弱密碼的懶人中招。

第二種是郵箱資料洩露的案例,比如網易郵箱帳號和密碼,只要壞人用網易郵箱帳號登入 iCloud,點選忘記密碼,自然會有重置連結發到郵箱裡,然後Apple ID 的密碼就被修改了。就近期發生的勒索案例來看,這種情況佔大多數,許多普通人是不知道網易郵箱洩露的事,或者知道了但不當一回事,沒去修改郵箱密碼導致被勒索,所以說網路安全真的不能說跟普通人沒有關係了。

第三種是手機真的丟了或者被偷了,懂點技術的壞人可以搞個模仿iCloud 網站的頁面,發給你郵箱一個郵件,說Apple 官方探測到你手機被盜,處於異常狀態,有壞人正在嘗試破解密碼云云,叫你趕緊上去一個連結修改Apple ID 的密碼。有些沒有絲毫安全經驗的人,即不看位址列的域名,也不看網站細節,傻乎乎地輸入了帳號和密碼,後來發生的事大家都懂了。在手機丟失的情形下,更高階的手法還有發給你一個連結,點選了直接進入了自己的郵箱,好像什麼都沒發生?在某廠商郵箱存在xss 等漏洞的前提下,你的郵箱站點 cookie 已經被偷走了,嗯接著你的郵箱就被盜了,然後也就成了受害者。從郵箱可能存在安全漏洞的現狀來看,使用 Google 郵箱作為 Apple ID 帳號是比較安全的,畢竟實力大廠,且就算存在漏洞,要從黑市購買的價格也不是幾百塊能解決的事,壞人權衡利弊後也許就放棄了,直接把零件拆賣算了。

釣魚的case 這裡還可以再舉一個,方便大家防範。當手機丟失後,很多人的第一反應是找另外一部手機撥打自己的手機號碼,在壞人關機或者不接電話的情況下,此時因為手機沒用被鎖定,即使還不能解鎖螢幕,運營商會發一條未接來電的資訊,嗯這樣壞人就知道了這個額外的號碼。接著壞人可以發條簡訊到這個號碼,比如下圖1,這裡做的還不是很專業,釣魚網站用短網址加密下就更難第一時間發覺到了。此外,當受害者使用“查詢我的iPhone”功能鎖定丟失裝置時,填入的號碼會一併出現在丟失裝置的螢幕提示中,如下圖2所示,嗯接著叮的一聲,釣魚資訊又來了。

如上所述,開啟“查詢我的iPhone”這個功能有利有弊,在你能夠保證自己的Apple ID 和密碼不洩露的前提下,它是對抗壞人有利的武器,否則他就是其他人來搞你的凶器。如果iPhone 關機需要鎖屏密碼的話,應該能提高定位成功的概率,但如果壞人在網路訊號特別差的地方開機,這個功能就比較尷尬了。對此其實也有應對的辦法,就是開啟兩步驗證,即除了需要Apple ID 和密碼,還需要發給某臺裝置的4位驗證碼才可以登入iCloud 或者在 App Store 購物。對我來說,悲劇的是忘記當時設定的兩三個密保問題,導致不能設定,也許電話客服提供資訊可以找回,但我實在是太懶了,直接不在手機登入iCloud 並關閉“查詢我的iPhone”功能。於是想出了前面的三個辦法來應對手機丟失後的情況,因為我覺得這個功能最重要的就是鎖定裝置和抹除資料的功能,指望它響起鈴聲來找回基本是妄想,而我前面說的三個辦法最終基本能夠達到差不多一樣的效果,嗯。還有就是不用iCloud 同步照片等資料,還是覺得說它也不是特別安全的,比如也曾經發生過好萊塢女星照片洩露的事件,別問我怎麼知道的。

前面曾經提到手機號的服務密碼,這也是很不讓人省心的東西,除了只能設定6個數字密碼這個槽點外,容易出問題的點這裡再舉3個case,它們給大家的啟示是當手機無服務時間超過10分鐘時或者收到開通莫名的業務時就需要提高警惕了。

1.服務密碼洩露且身份證洩露。壞人通過網上運營廳直接掛失了手機號,使用者手機提示無服務,並利用假冒偽造的臨時身份證去營業廳補辦手機號,營業廳服務人員不仔細鑑別頭像和地址等不同點的話就補卡成功,如果你的個人資訊再被掌握地完整點如銀行帳號密碼之類,那麼嘿嘿你的資金就危險咯。

2.服務密碼洩露。登入網上營業廳,選擇換卡服務,比如2G換4G卡即 microSim卡,插入壞人自己的手機,此時使用者手機會收到一條“您的USIM卡驗證碼為******(六位數字)”的簡訊,加上之前壞人會隨便在網上營業廳給使用者手機開通個收費業務,然後發個簡訊提示說“回覆 取消+驗證碼 可以取消此業務”,使用者正在納悶驗證碼在哪裡的時候,看見USIM卡驗證碼沒多想就發了出去,於是壞人換卡成功,使用者原卡作廢,提示手機無服務。進一步利用同上。

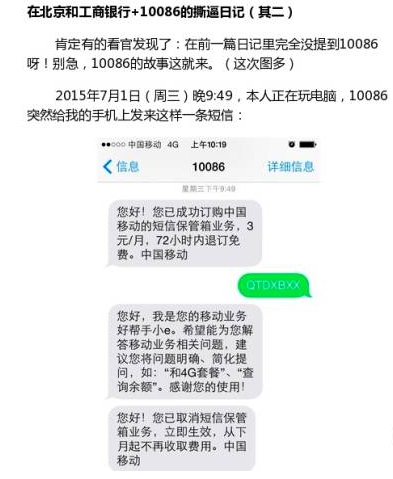

3.服務密碼洩露且銀行卡開通快捷支付。登入網上營業廳,為這個號碼開通“簡訊保管箱”業務,這樣就能通過網站檢視受害者的簡訊(保護銀行的快捷支付驗證碼),如果同時銀行卡號也洩露的話,可以達到非法轉賬的目的,如下圖所示。 tsrc_team

手機可以做的一些安全設定前面已經說得差不多了,那麼 app 方面呢?

支付寶:支付寶app手勢密碼開啟,關閉小額免密支付而使用指紋支付,支付寶登陸和支付密碼相互獨立,平時經常檢查已授權登陸的支付寶app裝置是否有異常並及時解綁不再使用的裝置,取消手機號作為支付寶賬號。

微信:微信設定進入錢包需要手勢密碼【錢包--右上角--支付安全--手勢密碼】,輸錯4次就被鎖定了,如果不嫌麻煩還可以使用指紋(Touch ID)支付。

招行:設定後臺線上時長最短,以前是1分鐘,現在是5分鐘,不是一網通使用者還不能開啟手勢密碼,汗。

在手機和 app已經設定了一些安全選項後,在其丟失後,我們能夠做些什麼以最大限度地減少損失呢?

1.手機丟失後,立即憑事先設定的服務密碼電腦登入移動運營商等的網上營業廳(或者撥打人工客服),立即報這個號碼停機,這個號就立即停機了,相當於這個號被暫時廢掉,登入或者消費轉賬等需要手機驗證碼的功能都不能用了,這樣即使拿到手機的人,費勁解鎖後,危害已經降低了許多。

2.招行app裡面繫結的銀行卡,可能的話儘快轉移到另外的卡上,並致電 95555 掛失銀行卡。

3.如果懷疑支付寶被盜,第一時間使用安全裝置和網路改登陸和支付密碼。

4.上 weixin110.qq.com 凍結微訊號,運營商補卡後可以申請解凍微訊號,重新登入。

5.上qq安全中心修改qq密碼。

6.在安全裝置登入某些社交帳號後發訊息提醒好友不要被一些轉賬等資訊所欺騙。

那麼,既然已經廢話這麼多了,繼續來安利一些良好的安全習慣。

1.手機預設不開wifi,只使用家裡和辦公場所自建的wifi,iPhone 開啟詢問是否加入網路,手機不存放個人資訊如身份證、銀行卡號、某些密碼以及一些敏感照片:);

2.不使用任何非自己的充電裝置給自己手機充電,非個人充電寶使用需謹慎;Freebuf;

3.身份證不和銀行卡、手機放一起,市內通勤不帶身份證,很多app找回密碼功能需要驗證身份證 + 手機驗證碼;

4.用於辦理各種證件的身份證影印件請寫上“僅用於xxx用途,他用無效,日期簽名”,防止被用於惡意開戶,有些機構公司驗證並不嚴格,不是真人到場也可以開各種賬戶;

5.多個iOS裝置不要用一個Apple ID 帳號;

6.手機收到的任何驗證碼都不要轉發出去,注意手機收到的莫名業務開通訊息。

7.看見400打頭的電話一般都是詐騙,因為這種電話一般只用於呼入;

8.快捷支付只繫結錢財比較少的卡,需要時再轉賬充值;

9.安卓手機不要亂root,不要下載亂七八糟的應用;手機設定裡,關閉USB除錯模式,增加通過電腦解鎖的難度;

10.收到各種電信電話資訊以及社交網路資訊,要求借錢或者轉賬之類,一定要電話確認是本人,才採取進一步行動。

11.信用卡不建議設定(交易)密碼,國內政策是設定了(交易)密碼,自己負責信用卡丟失、盜刷風險,設定個簡訊通知提醒,每一筆錢划走都會發簡訊;可以將背面的三位cvv碼劃掉或者膠布遮住,避免洩露導致被盜刷,特別是境外網站只需要帳號、身份證號、cvv碼、過期時間就能刷信用卡。

12.儘量不要刷儲蓄卡,避免卡被複制,特別是一些小商店,要刷pos機儘量用信用卡

13.更有安全需要的人,可以把移動支付繫結的手機號設定為另一臺裝置;

14.多個站點密碼不要雷同,不要設定弱密碼,推薦使用 keePass 生成並儲存複雜密碼;

最後本該結束本篇文章,但想想在手機沒用丟失的情況,也有很多其他場景下會產生財產損失,這裡給大家打個預防針。

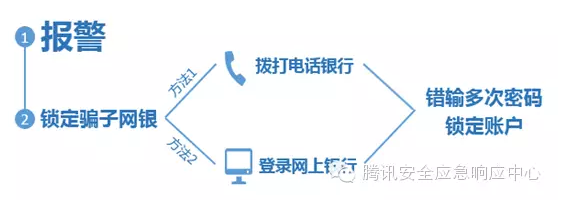

1.各種手段的電信詐騙,已經把錢轉給騙子帳號,怎麼辦?在5分鐘內先報警提供騙子的qq號,銀行卡號,手機號等資訊,接著通過撥打銀行電話或者登入網上銀行輸錯多次密碼,鎖住帳號24小時,如下圖所示。注意這裡只是鎖定賬戶,並非凍結賬戶,只有公安才有權凍結賬戶。tsrc_team

2.銀行卡(信用卡)還在自己手上,但被其他人盜刷,怎麼辦?發現被盜刷的5分鐘,是止損凍結的“黃金時間”。第一步先致電相關銀行鎖定賬戶;第二步,深圳地區可以致電 81234567 反資訊詐騙專線,讓其協調銀行為你緊急止付;第三步,立即去最近的ATM 上進行一筆交易查詢,用手機拍下介面並取得交易回執,可以在銀行後臺留下查詢記錄,證明這個時間銀行卡在你手上(既可用於公安機關偵查認定證據,也有利於下一步賠償挽損);第四步,撥打110報警,帶齊身份證、銀行卡、查詢照片、交易回執等到就近派出所報案,注意取得報警回執單。深圳經偵

最後的最後,總結一下,這些各種裝置和app以及一些流程存在的已知問題,根本上來說是屬於安全如何能夠與產品共存共榮的問題,比如產品的使用者體驗與其安全性、流程的快捷性與其安全性、操作的易用性與其安全性等等。想想“圍魏救趙”,想想“馬奇諾防線”,所謂黑掉你不在你關注的點上,我們普通使用者可以做的就是擴大縱深防禦的戰線,就像剝洋蔥一樣,一層層地剝開,非常辣眼睛,堅持剝到深處發現居然是空心的。

安全第一,並不是一句空話。如果這篇文章能夠讓普通使用者意識到身邊已經存在的安全問題,能夠有所思考,我也就心滿意足了。

參考:圖片和部分案例、建議來自網路

相關文章

- 手機APP如何接入支付寶支付APP

- 全球12大移動支付AppAPP

- 移動支付新時代——低程式碼如何對接支付寶和微信支付

- 小談移動APP安全APP

- 設定手機開機就啟動程式的類

- 微信開放平臺手機APP支付APP

- Stratos:美國智慧手機使用者商店移動支付比例達30%

- 移動開發,Webapp 淘寶手機 rem 佈局移動開發WebAPPREM

- 小米手環3怎麼設定支付寶免密支付?小米手環3支付寶免密支付設定新增教程

- 走進移動支付:開啟物聯網時代的商務之門

- “視網膜屏準時代”的網頁和移動端Apps的設計&HTML製作網頁APPHTML

- PbootCMS啟用獨立手機版可以PC/移動分別設定模板boot

- “拇指時代”來臨 手機移動辦公軟體受熱捧

- 支付寶alipay移動支付

- 設定listener的安全機制

- 設定listener 的安全機制

- 手動設定ip地址和dns ip地址和dns怎麼設定DNS

- 移動APP安全測試服務APP

- 動態軟體如何設定雲手機的程式的?

- 金融行業移動App安全標準化建設研究行業APP

- Fiddler抓包---手機APP--python爬蟲 基本設定和操作APPPython爬蟲

- Linux 安全設定手冊Linux

- 巨好用的移動app安全測試工具分享,移動app測試需要多少費用?APP

- 如何設計一個優秀的移動支付流程?

- 移動app安全測試工具好物分享,移動app安全測試報告費用標準APP測試報告

- 手動雙面列印怎麼設定 手動雙面列印設定的方法

- 支付寶“手機網站支付”開發的相關文件和工具網站

- 手機支付暗戰升級安全風險尚待解決

- 付傑:移動網際網路時代的全新安全思考

- 手機APP與原生APP設計的區別APP

- Loop手錶能進行移動支付:這個普通的手錶不簡單OOP

- 關於移動端rem的設定REM

- 蘋果手機冷知識:如iPhone設定密碼更安全?蘋果iPhone密碼

- 5款手機APP介面設計欣賞與手機APP設計學習APP

- 移動端支付系統如何設計有效地防重失效機制?

- 用GAI定義手機,聯發科和朋友們在行動AI

- 移動App安全等級保護建議APP

- [原創]淺談移動App安全測試APP