【Android病毒分析報告】- 手機支付毒王“銀行悍匪”的前世今生

百度安全實驗室第一時間對“銀行悍匪”手機木馬進行了分析。安全研究員發現其實該木馬是早前風靡一時的“簡訊殭屍”木馬的新變種。2012年7月25日,TrustGo安全分析團隊首次發現該病毒,並對其進行命名。該病毒採用了精妙的防解除安裝技術阻止使用者通過正常途徑解除安裝,並竊取使用者金融類簡訊息。

通過對大量“簡訊殭屍“樣本的分析統計,安全研究員發現到目前為止,“簡訊殭屍”病毒已經迭代到第四個版本,危害也越來越大。該病毒家族幾乎囊括了目前所有針對“使用者財產”的攻擊方法。包括簡訊詐騙、支付寶攻擊、財付通攻擊、手機銀行攻擊。雖然迭代升級了四個版本,但是該病毒家族本身的以下特製還是一成不變的:

1、 母包+惡意子包的執行機制。

2、 通過技術手段防止使用者通過正常途徑解除安裝。

3、 以竊取使用者賬戶資金為目的。

4、 以簡訊作為指令通道。

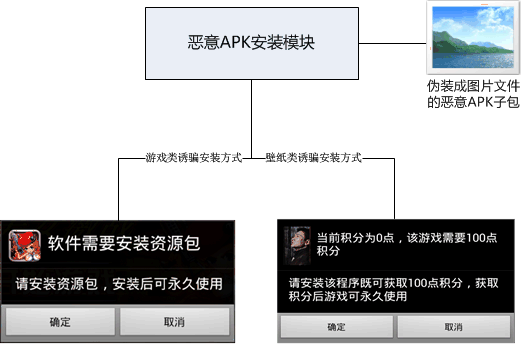

該病毒主要有兩部分組成:

1、 母包:檢測惡意子包是否安裝,如果裝置沒有安裝惡意子包,則負責誘騙使用者安裝。惡意子包以圖片檔案形式隱藏在assets目錄。安裝成功後,啟動惡意子包。

2、 惡意子包:完成簡訊指令執行、防解除安裝等惡意行為。

母包工作原理如下:

母包會啟動一個子包安裝檢測服務,每隔數秒檢測一次是否安裝惡意子包,如果未安裝惡意子包,則安裝檢測服務會不斷彈出該誘騙安裝介面。直到使用者妥協安裝惡意子包為止。

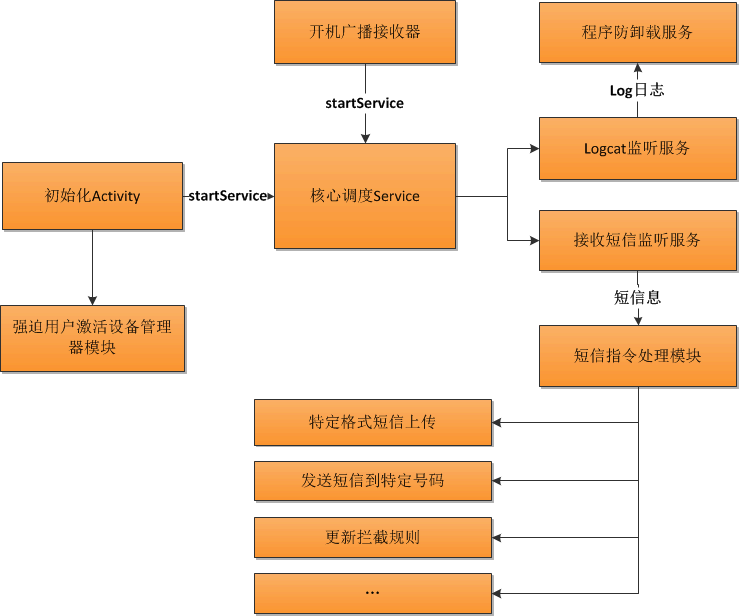

惡意子包工作原理及關鍵技術實現如下:

1.1、強迫使用者啟用裝置管理器方式

使用者如果選擇“取消”啟用裝置管理器,則繼續彈出啟用介面,直到使用者妥協選擇“確認”為止。

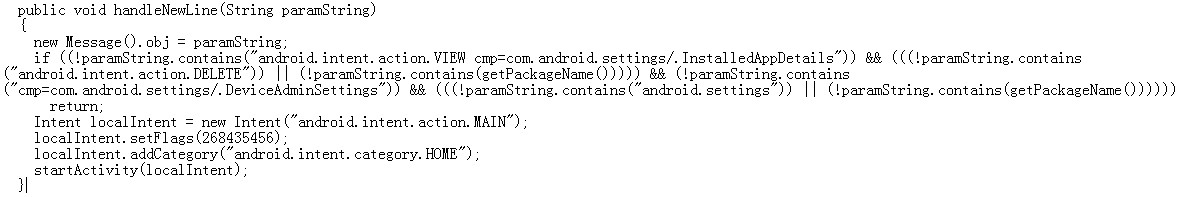

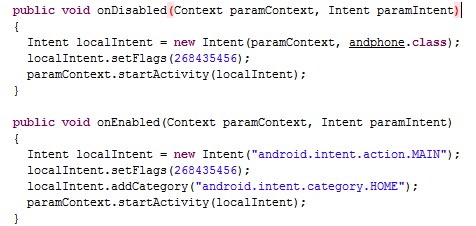

1.2、程式防解除安裝方式:

通過Logcat監聽日誌,當監控到使用者進入以下介面則跳轉到HOME介面:

1、設定->應用程式->選擇惡意子包->應用程式資訊

2、 惡意子包程式解除安裝介面

3、裝置->安全->裝置管理器

一、第一版:“簡訊殭屍”橫空出世

2012年7月25日,TrustGo安全分析團隊首次發現該病毒,並對該病毒進行命名。該病毒是第一個採用防解除安裝技術阻止使用者移除的木馬。

1.1、控制資訊:

預設指令控制號碼:13093632006

預設攔截規則:

<?xmlversion='1.0' encoding='UTF-8'?>

<up>

<H>

<D>13093632006</D>//指令控制號碼

</H>

<K>//簡訊攔截關鍵字,並上傳含有關鍵字簡訊息到控制號碼。

<n>轉</n><n>卡號</n><n>姓名</n><n>行</n><n>元</n><n>匯</n><n>款</n><n>hello</n>

</K>

<A>

<zdh>10</zdh>//自動回覆,當遇到號碼含有該內容,自動傳送“內容+號碼”到控制號碼。

</A>

</up>1.2、簡訊指令格式:

|

簡訊指令功能 |

簡訊指令格式 |

|

升級攔截規則,但不覆蓋檔案中的預設攔截規則 |

<S> 內容格式同預設攔截規則 </S> |

|

升級攔截規則,並覆蓋檔案中的預設攔截規則 |

<J> 內容格式同預設攔截規則 </J> |

|

傳送指定內容簡訊到指定號碼 |

<M> <con>sms content</con> <rep>phone number</rep> </M> |

|

插入偽造簡訊到簡訊收件箱 |

<E> <xgh>phone number</xgh> <xgnr>sms content</xgnr> </E> |

1.3 、攻擊場景:

該版本病毒通過攔截銀行類簡訊獲取使用者賬戶資金往來資訊,獲取的資訊主要用來進行精準的簡訊詐騙。

根據簡訊指令該版本有以下幾種攻擊可能:

1、通過手機簡訊支付方式為惡意攻擊者購買指定收費服務。如遊戲賬號充值等。

2、感染裝置可能成為惡意攻擊者傳送簡訊詐騙的肉雞。

3、根據竊取的資金賬戶往來資訊,進行精準的簡訊詐騙。

簡訊詐騙場景一:

1、朋友B向感染木馬使用者A借錢並以簡訊形式把賬戶資訊告訴A

2、該病毒擷取B發來的賬戶資訊,並插入以B為傳送者的偽造簡訊到A的簡訊收件箱,但是賬戶資訊以被修改為惡意攻擊者賬戶資訊。

“請打到我愛人卡號,姓名*** *行卡號***”

3、 使用者A轉賬給惡意攻擊者。

簡訊詐騙場景二:

1、 偽造銀行U盾升級,釣魚方式獲取網銀賬號、密碼。

二、第二版:強化賬戶資訊竊取,增加針對支付寶賬戶攻擊

該版本的簡訊殭屍病毒在第一版本的基礎上做了如下改進:

1、增強了預設的攔截規則。通過增強攔截關鍵字,惡意攻擊者幾乎可以得到所有與使用者相關賬戶、財產相關的隱私資訊。

2、批量傳送詐騙簡訊的能力。包括陌生人和所有聯絡人。

3、增加針對支付寶賬號的攻擊。

4、 優化簡訊詐騙場景細節, 如向聯絡人傳送完詐騙簡訊後,設定手機進入飛航模式,使物件無法進行電話確認。

1.1、控制資訊:

預設指令控制號碼:13482728336

預設攔截規則:

<?xml version='1.0'encoding='UTF-8'?>

<up>

<K>

<n>元</n><n>行</n><n>費</n><n>錢</n><n>款</n><n>賬戶</n><n>帳號</n>

<n>餘額</n><n>充值</n><n>客戶</n><n>申請</n><n>密碼</n><n>卡號</n>

<n>尊敬</n><n>註冊</n><n>購買</n><n>訂單</n><n>發貨</n><n>業務</n>

<n>累計</n><n>登入</n><n>登陸</n><n>編輯</n><n>輸入</n><n>預繳</n>

<n>貨款</n><n>授權</n><n>服務</n><n>開通</n><n>到賬</n><n>購買</n>

<n>銷售</n><n>信用卡</n><n>一卡通</n><n>支付寶</n><n>驗證碼</n>

</K>

</up>

1.2、簡訊指令格式:

在第一版本基礎上增加如下簡訊指令:

|

簡訊指令 |

簡訊指令格式 |

|

開啟關閉簡訊監聽 |

<n> <g> <g>//開啟簡訊監聽 <h> </h>//關閉簡訊監聽 </n>

|

|

批量傳送簡訊 |

<p> <t>傳送時間間隔</t> <c>傳送次數</c> <o>簡訊內容</o> <r>手機號碼</r> </p> |

|

向所有聯絡人傳送特定簡訊 |

<l> <z>簡訊內容</z> </l> |

|

撥打電話 |

<b> <w>電話號碼</w> <u>撥打時間</u> </b> |

1.3、攻擊場景:

根據簡訊指令該版本在第一版的基礎上增加了以下攻擊場景:

1、通過撥打電話進行電話吸費。

2、向所有聯絡人傳送詐騙簡訊。

“朋友找我借500元急用,幫我匯下,我現在抽不開身,等會忙好了把錢給你,工商銀行,張子遠,6222021…”

3、支付寶賬戶資金的竊取。

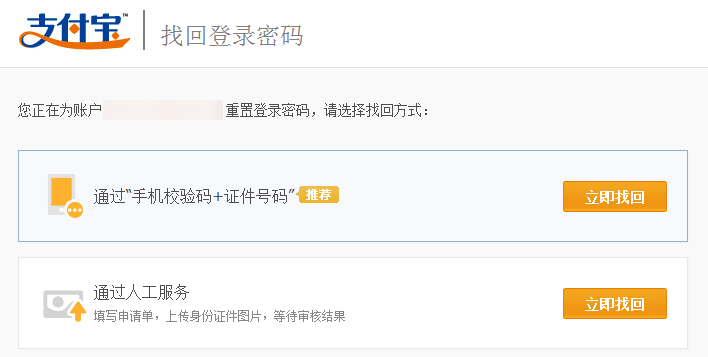

利用支付寶“找回密碼”功能,根據“找回密碼”流程設計,如果能夠獲取以下三個因子即可成功獲取支付寶賬號:

1、登入名(手機號碼即為登入名,攻擊者能夠獲取)

2、手機驗證碼(簡訊驗證碼攔截能夠獲取)

3、證件號碼(賬戶資金往來往往需要告知身份證號,獲取機率很大)

第一步:選擇忘記登入密碼。

第二步:選擇通過“手機校驗碼+證件號碼”方式找對登入密碼。

第三步:輸入手機號碼+驗證碼+身份證號找回登入密碼。

三、第三版:增強程式碼安全性,增加針對財付通賬戶的攻擊

該版本的簡訊殭屍病毒在第二版本的基礎上做了如下改進:

1、關鍵資訊的安全性。

預設攔截規則和預設簡訊指令控制號碼都通過加密的方式存放。

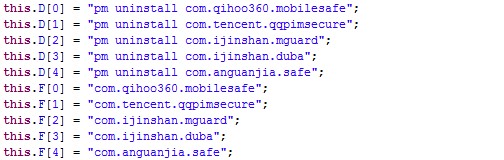

2、安全軟體攻防。

當使用者裝置已Root情況下,該病毒會請求獲取root許可權,然後靜默解除安裝安全軟體。

3、聯絡人資訊的竊取,並可對單個聯絡人進行精準簡訊詐騙。

4、增加對財付通賬號資金竊取。

1.1、控制資訊:

預設指令控制號碼:15614026801

以AES加密:解密後為15614026801

預設攔截規則:

以資料庫形式AES加密後儲存。

解密後的攔截關鍵字密文明文對應關係如下:

0a1f1738f53c1c71dc30bfbb69b11e1d-->授權

0dd29d45780a5ef2a585cefe3e0d09d5-->信用卡

1f6b8db4cb71802bf901f7a121b9d704-->qq

2d6164c4aecf53e144b025177f75f00c-->驗證碼

2ea3e530a3dadebab16211c2580a92b0-->發貨

5be4bf625d7f08110b92a3e366d48293-->登入

6b7478ac11843d5bd292660aa98c4ca7-->編輯

7cdd9cc73d920413ebef3ec7f9f0b6ea-->登陸

9af274a3dc74f0188494e2c31c3c3510-->充值

09c16e2b89bc9dc785dc566e0cc73983-->訂單

21c4b3fa8361f7aef91615d93e2a6358-->卡號

32d5db9586ca676e73c509877becf4d5-->銷售

59f6d5511a18c4f77d151e1f66487650-->元

68b8f5b4e9c5e41e076b0ee41136dbae-->註冊

119f09d65da3de2fa322124ab14b75b0-->餘額

182e46277e59522d3908807a420ac979-->購買

182e46277e59522d3908807a420ac979-->購買

365e1df4026d042f116c5dc94ea22a0b-->業務

482c7bd438166ba6e3ab0d84e95a5d48-->尊敬

929edb3b2bd13f943671c35c8f6cab13-->賬戶

955d14c0d5f183b287ea07bdf68e781a-->申請

4338c555087f1b697d24863c3238d6aa-->行

5290d12800e93fc3b55806227d670e10-->錢

067623a985b2389a5fc2f0143c3df77d-->財付通

0032784482c06dd176a3dc11980c2483-->開通

a2f3eae4bab0406ec39d79d17c7fd88a-->款

a3be950fb4c10d51732a163bc079cf05-->累計

a6968790a4f4b0e06c376e9c7753a37a-->客戶

b77b7262fcf726017fe4a26e5db6051b-->服務

c7d516d70cfb788ce5abe81344994fe2-->QQ

c2950665754568ccad81f2a460938a4a-->費

cbf8ef2c60269aaee434a4017faed52b-->到賬

d37d954e3083e4652f045e88ab2d80d6-->密碼

d72182d17e5a44722badcc3c95ddd37a-->帳號

dfbc94359470cdce7c747cfc868ec7c7-->支付寶

e07b4b7fe90df0b72e4596e4dbb8a47a-->一卡通

ed99794a8c69501b1b3cdbf4fb9340d5-->輸入

fbbac81ac4e247763050495a180c93c7-->預繳

1.2、簡訊指令格式:

在第二版本基礎上增加如下簡訊指令:

|

簡訊指令 |

簡訊指令格式 |

|

竊取聯絡人資訊 |

<k> </k> 竊取資料格式:id1'name1:phonenumber1; id2'name2:phonenumber2; |

|

向特定id聯絡人傳送特定簡訊 |

<i> <d>id1'id2'id3</d> <f>簡訊內容</f> </i> |

1.3 攻擊場景:

在第二版本的基礎上增加了以下攻擊場景:

1、向特定聯絡人傳送詐騙簡訊。

2、增加對財付通賬號資金竊取。

整個攻擊流程如下:

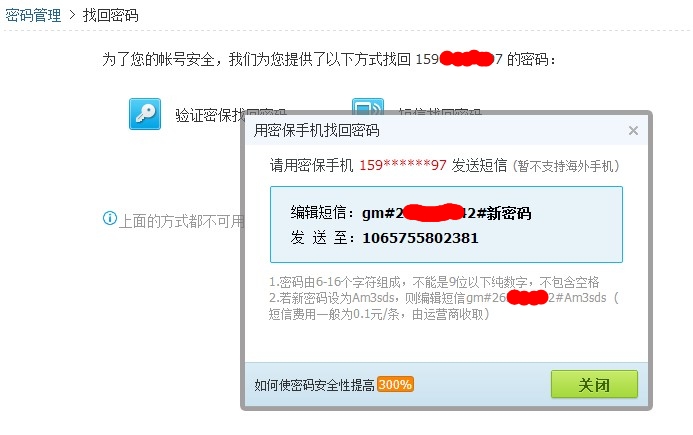

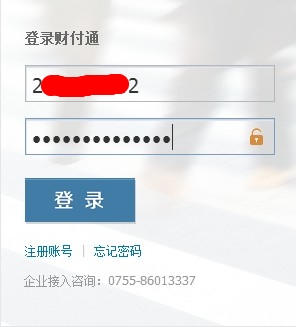

第一步:登入財付通首頁,並選擇“忘記密碼”

(由登入頁可知,財付通賬號可以使用QQ\手機號碼\Email)

第二步:選擇忘記QQ密碼,點選“立即找回”

第三步:賬號輸入感染裝置的手機號。賬號型別選擇“賬號密碼”,輸入驗證碼後,選擇下一步

第四步:選擇簡訊找回密碼。

第五步:惡意攻擊者傳送簡訊指令,令感染裝置傳送指定簡訊到1065755802381,這樣就可以重新裝置QQ密碼。

該處含有一個關鍵的漏洞:輸入手機號後通過頁面可以獲取到該手機號繫結的QQ號碼。QQ號碼是財付通登入使用者名稱。

第六步:輸入第五步獲取到的QQ號碼和通過簡訊設定的新密碼登入財付通。

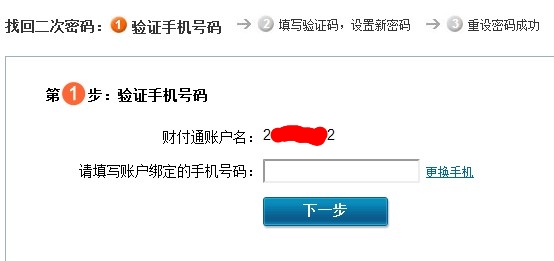

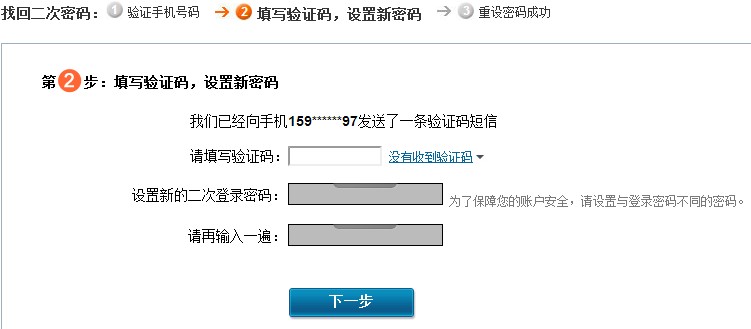

如果財付通賬號設定了二次登入密碼。還需要另外做如下操作:

第七步:選擇忘記二次登入密碼

第八步:輸入繫結的手機號碼,即感染裝置手機號碼

第九步:輸入木馬攔截到的簡訊驗證碼,並設定新的二次登入密碼。

整個財付通賬號竊取流程就完成了。

四、第四版:蛻變為“銀行悍匪”,增加針對手機銀行攻擊。

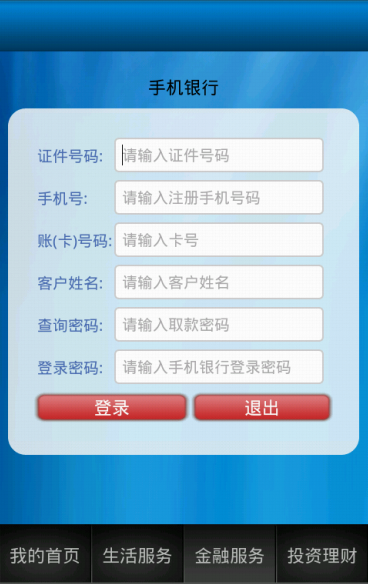

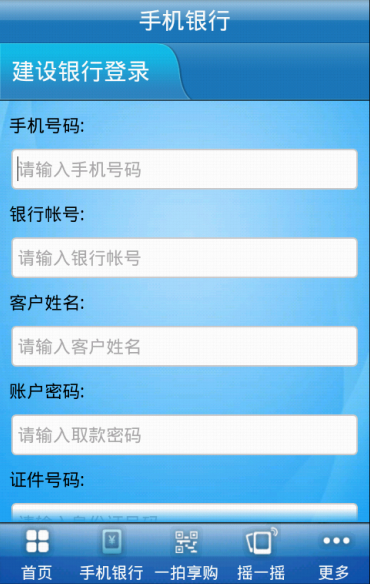

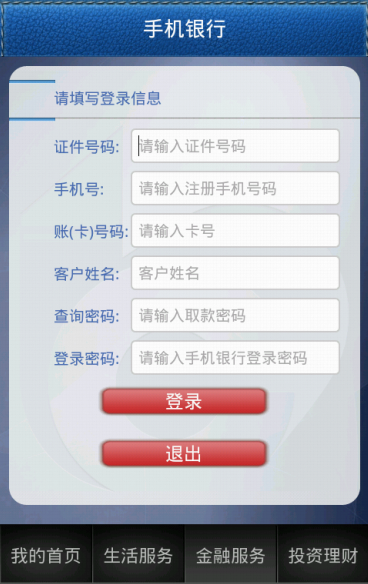

簡訊殭屍第四版在保留了第三版本功能的基礎上,增加了針對幾十家銀行、淘寶手機客戶端的“釣魚”攻擊。簡訊僵死也蛻變成了“銀行悍匪”。根據百度安全實驗室的病毒檢測資料表明,隨著手機支付、手機購物的流行,這種針對銀行、網購類客戶端的“釣魚”攻擊方式開始頻繁出現,給使用者的賬戶財產安全帶來了很大的隱患。

“銀行悍匪”病毒針對如下銀行:

農業銀行、招商銀行、廣發銀行、興業銀行、郵儲銀行、南京銀行、中信銀行、光大銀行、民生銀行、浦發銀行、平安銀行、廣州農商銀行、重慶銀行、中國銀行、華夏銀 行、湖州銀行、上海銀行、青島銀行、泰隆銀行、四川銀行、杭州銀行、崑崙銀行。

以上銀行使用相同的“釣魚介面”,並根據使用者開啟銀行客戶端的不同,修改為相應銀行Title。

病毒作者為中國工商銀行、中國建設銀行、交通銀行、手機淘寶專門定製了高模擬“釣魚介面”。

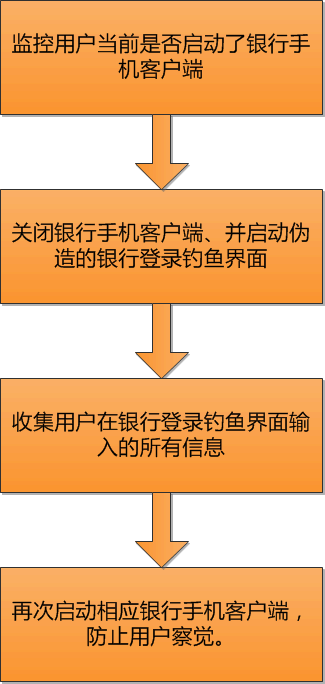

手機銀行客戶端釣魚流程如下:

總結:

從該病毒家族的迭代升級路線,我們可以看出,隨著移動網際網路和Android智慧手機的發展,Android手機使用者面臨的手機安全問題愈發嚴重,簡訊吸費、電話吸費、簡訊詐騙和金融賬戶安全將時刻困擾著使用者。相關文章

- Android的前世今生Android

- 來看看Android的前世今生–資訊圖Android

- Redis執行緒模型的前世今生Redis執行緒模型

- 微軟漏洞被利用 病毒“麥英”危害更甚於毒王微軟

- MySQL 的前世今生MySql

- 遊戲的前世今生遊戲

- Mybatis的前世今生MyBatis

- IPD的前世今生

- RabbitMQ的前世今生MQ

- Serverless 的前世今生Server

- JavaScript的前世今生JavaScript

- WebP 的前世今生Web

- RunLoop的前世今生OOP

- 談談Android專案框架的前世今生Android框架

- 計算機字元編碼的前世今生計算機字元

- Webpack前世今生Web

- Unicode的前世今生Unicode

- HTTP/2.0的前世今生HTTP

- 元件化的前世今生元件化

- React ref 的前世今生React

- 外掛的前世今生

- Https的前世今生HTTP

- React Portal的前世今生React

- React Mixin 的前世今生React

- 金山:2013年Q3 Android手機安全報告 手機病毒仍高速增長Android

- Serverless For Frontend 前世今生Server

- 一、MySQL前世今生MySql

- Android Things專題 1.前世今生Android

- 資料庫的前世今生資料庫

- iOS Device ID 的前世今生iOSdev

- 前端模組化的前世今生前端

- Redux的前世-今生-來世Redux

- HTTP 協議的前世今生HTTP協議

- JavaScript – 非同步的前世今生JavaScript非同步

- JavaScript 包管理的前世今生JavaScript

- 物聯網的前世今生

- ORACLE ERP 的前世今生Oracle

- LangChain和Hub的前世今生LangChain