練習向:一次簡單的APK反編譯後二次打包

最近在研究反編譯,不過本人還是傾向於手動命令和修改,不想去過度依賴某個便利的軟體,主要是覺得這個過程更能加深體會啦,嚶嚶嚶

主體流程如下:反編譯->更改smali檔案->重新打包->簽名->安裝

1.打包練習APK

隨便寫個了APK

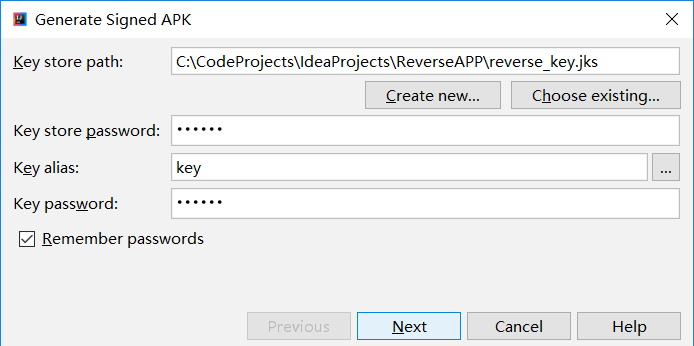

隨便弄了個簽名打包

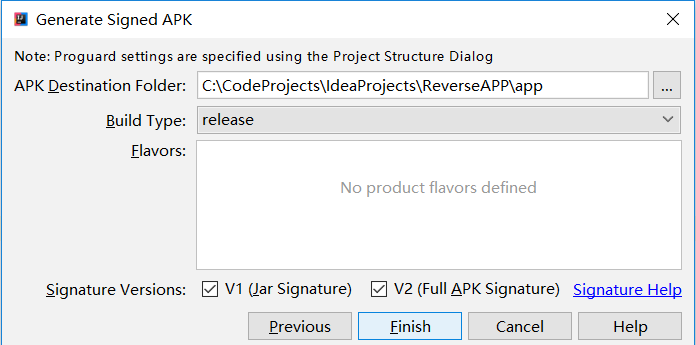

2.反編譯

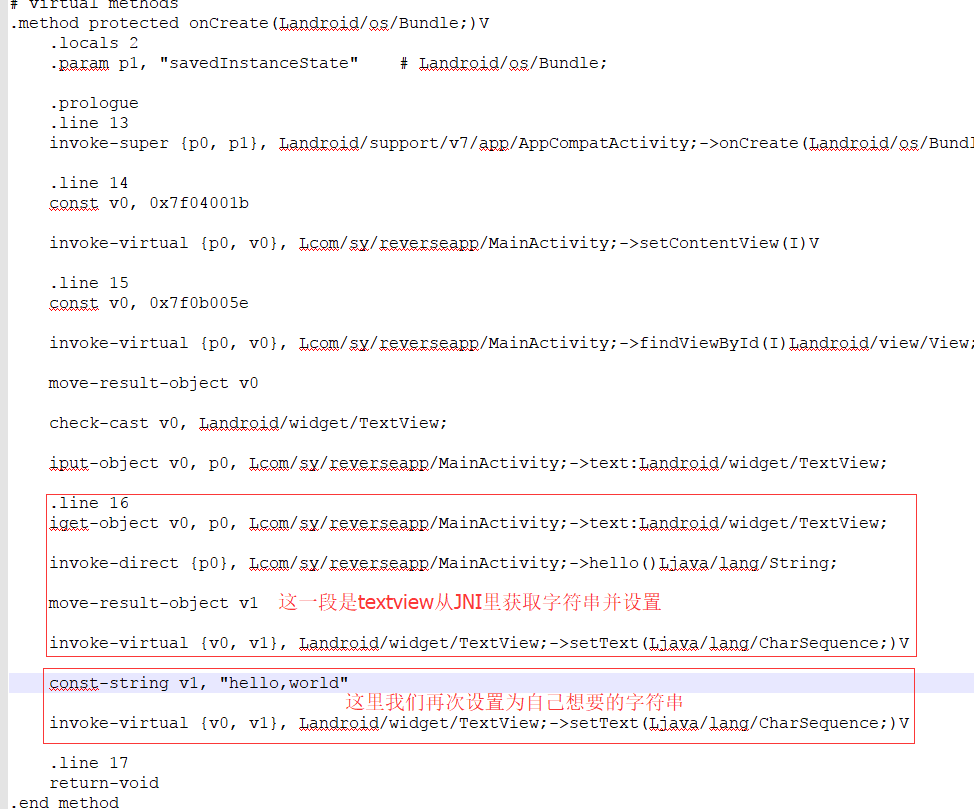

3.修改smali檔案

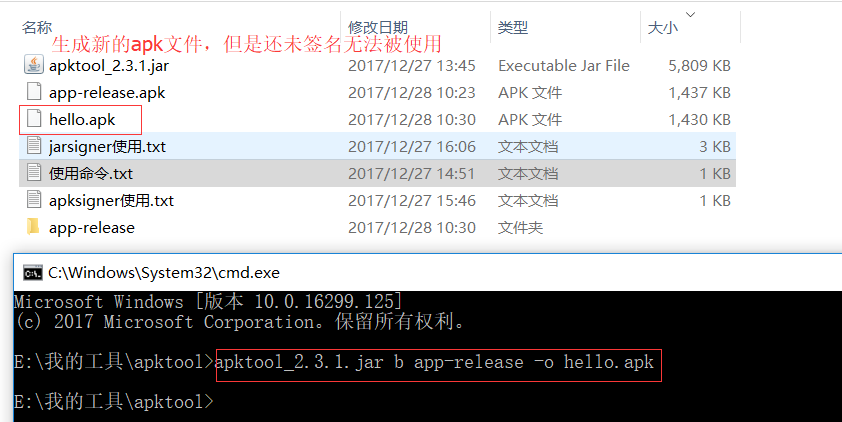

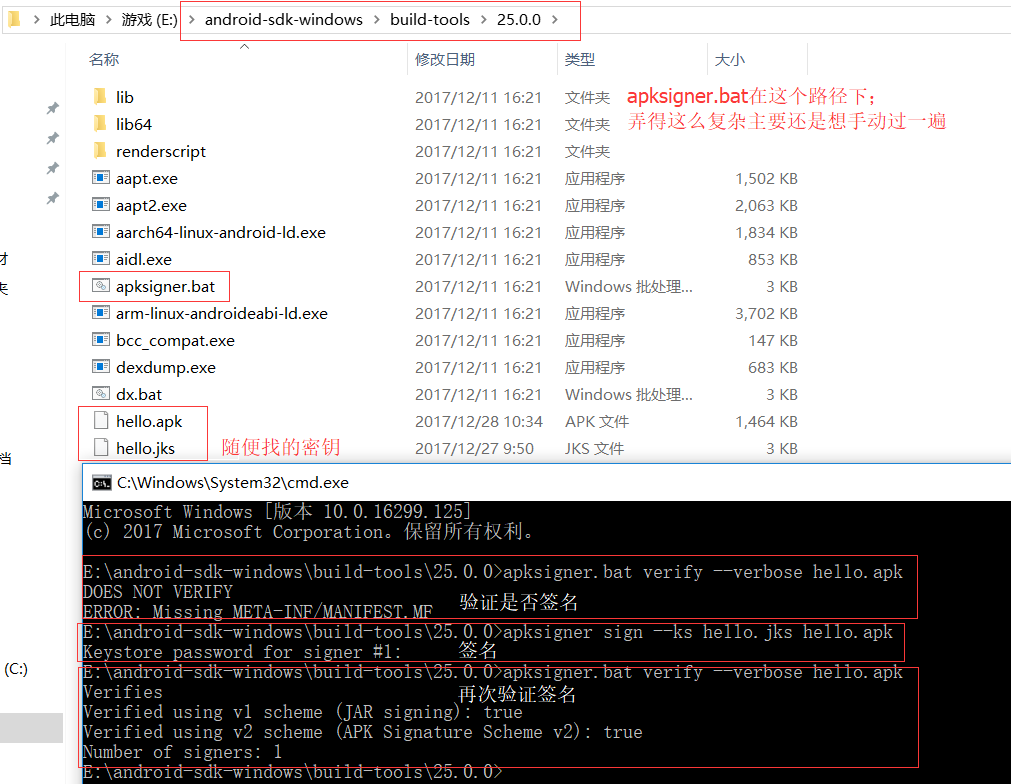

4.重新打包並簽名

5.總結

上面一個簡單的Apk反編譯加上打包只需要apktool就可以了,看起來著實簡單,但是正常情況下APK內眾多的資原始檔會讓人找死的,所以推薦一款簡單好用的工具:

android killer 能快速的定位到你可能想更改的地方

另外:

apktool最新下載地址https://ibotpeaches.github.io/Apktool/install/

apktool和apksigner使用命令請看這:http://blog.csdn.net/ons_cukuyo/article/details/78913283

相關文章

- Android Apk反編譯系列教程(二)APK重打包AndroidAPK編譯

- 反編譯apk編譯APK

- apkTool---一個簡單好用的apk反編譯工具APK編譯

- APK反編譯後程式碼分析(一)APK編譯

- Android Apk反編譯系列教程(一)如何反編譯APKAndroidAPK編譯

- MAC使用APKTool反編譯apk修改版本號後重新打包MacAPK編譯

- 反編譯Apk後 找到對應的佈局編譯APK

- Android APK反編譯就這麼簡單 詳解(附圖)AndroidAPK編譯

- Android Apk 檔案反編譯和重新打包的過程分析AndroidAPK編譯

- apk 包的破解與反編譯APK編譯

- Mac平臺反編譯Unity編譯的安卓apkMac編譯Unity安卓APK

- 安卓apk檔案反編譯安卓APK編譯

- 關於Android APK反編譯AndroidAPK編譯

- apkTool反編譯apk碰到的問題APK編譯

- [轉]andriod的apk檔案相關的編譯反編譯工具APK編譯

- 使用AndroidKiller進行APK反編譯AndroidAPK編譯

- android 反編譯APK取原始碼。Android編譯APK原始碼

- Android APK反編譯技巧全講解AndroidAPK編譯

- Android Apk反編譯得到Java原始碼AndroidAPK編譯Java原始碼

- 反編譯APK資原始檔與原始碼編譯APK原始碼

- 編譯器背後的故事(入門練習)編譯

- Unity 編譯 Android 的原理解析和 apk 打包分析Unity編譯AndroidAPK

- 爬蟲app資訊抓取之apk反編譯抓取爬蟲APPAPK編譯

- MacOS X APK 最新版本 反編譯MacAPK編譯

- 常見 APK 反編譯工具安裝與使用APK編譯

- apktool反編譯和二次打包,jarsigner和apksigner進行簽名APK編譯JAR

- 【shell 練習5】編寫簡單的多級選單

- mac上Apk反編譯工具合集整理與資源MacAPK編譯

- Android 安全之如何反編譯與加密apk包Android編譯加密APK

- Android安全之如何反編譯與加密apk包Android編譯加密APK

- Cordova 打包 apk,html 打包 apkAPKHTML

- win/mac下反編譯Android安裝包-APK檔案Mac編譯AndroidAPK

- apktool + smali + dex2jar + jdgui實現apk反編譯APKJARGUI編譯

- 一次不成功的apk重新打包經過APK

- 分享一個自動編譯,打包,簽名 android apk 的小指令碼編譯AndroidAPK指令碼

- Flutter的apk打包FlutterAPK

- Java編譯與反編譯Java編譯

- Android開發:APK的反編譯(獲取程式碼和資原始檔)AndroidAPK編譯