防護篇(5.4) 03. 防範 DDoS 攻擊 ❀ 飛塔 (Fortinet) 防火牆

【簡介】分散式拒絕服務(DDoS:Distributed Denial of Service)攻擊指藉助於客戶/伺服器技術,將多個計算機聯合起來作為攻擊平臺,對一個或多個目標發動DDoS攻擊,從而成倍地提高拒絕服務攻擊的威力。飛塔防火牆可以阻止這類的攻擊。

一群惡霸試圖讓對面那家有著競爭關係的商鋪無法正常營業,他們會採取什麼手段呢?(只為舉例,切勿模仿)惡霸們扮作普通客戶一直擁擠在對手的商鋪,賴著不走,真正的購物者卻無法進入;或者總是和營業員有一搭沒一搭的東扯西扯,讓工作人員不能正常服務客戶;也可以為商鋪的經營者提供虛假資訊,商鋪的上上下下忙成一團之後卻發現都是一場空,最終跑了真正的大客戶,損失慘重。此外惡霸們完成這些壞事有時憑單幹難以完成,需要叫上很多人一起。嗯,網路安全領域中DoS和DDoS攻擊就遵循著這些思路。

在資訊保安的三要素——“保密性”、“完整性”和“可用性”中,DoS(Denial of Service),即拒絕服務攻擊,針對的目標正是“可用性”。該攻擊方式利用目標系統網路服務功能缺陷或者直接消耗其系統資源,使得該目標系統無法提供正常的服務。

DoS的攻擊方式有很多種,最基本的DoS攻擊就是利用合理的服務請求來佔用過多的服務資源,從而使合法使用者無法得到服務的響應。單一的DoS攻擊一般是採用一對一方式的,當攻擊目標CPU速度低、記憶體小或者網路頻寬小等等各項指標不高的效能,它的效果是明顯的。隨著計算機與網路技術的發展,計算機的處理能力迅速增長,記憶體大大增加,同時也出現了千兆級別的網路,這使得DoS攻擊的困難程度加大了,目標對惡意攻擊包的"消化能力"加強了不少。這時候分散式的拒絕服務攻擊手段(DDoS)就應運而生了。DDoS就是利用更多的傀儡機(肉雞)來發起進攻,以比從前更大的規模來進攻受害者。

DDoS攻擊通過大量合法的請求佔用大量網路資源,以達到癱瘓網路的目的。 這種攻擊方式可分為以下幾種:

A、通過使網路過載來干擾甚至阻斷正常的網路通訊;

B、通過向伺服器提交大量請求,使伺服器超負荷;

C、阻斷某一使用者訪問伺服器;

D、阻斷某服務與特定系統或個人的通訊。

分散式拒絕服務攻擊採取的攻擊手段就是分散式的,在攻擊的模式改變了傳統的點對點的攻擊模式,使攻擊方式出現了沒有規律的情況,而且在進行攻擊的時候,通常使用的也是常見的協議和服務,這樣只是從協議和服務的型別上是很難對攻擊進行區分的。在進行攻擊的時候,攻擊資料包都是經過偽裝的,在源IP 地址上也是進行偽造的,這樣就很難對攻擊進行地址的確定,在查詢方面也是很難的。這樣就導致了分散式拒絕服務攻擊在檢驗方法上是很難做到的。

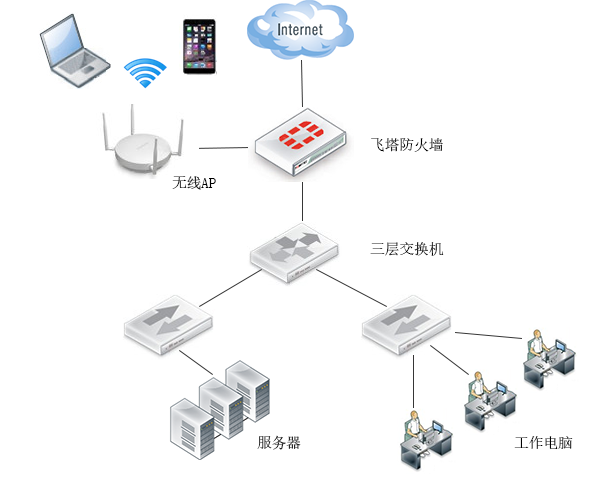

為了能更好的瞭解飛塔火牆的 DDoS 防護功能,我們先搭建一個直實的網路環境。

① 這是一個典型的企業網路結構,我們把Web伺服器對映到外網。然後從外網對Web伺服器進行DDoS攻擊。

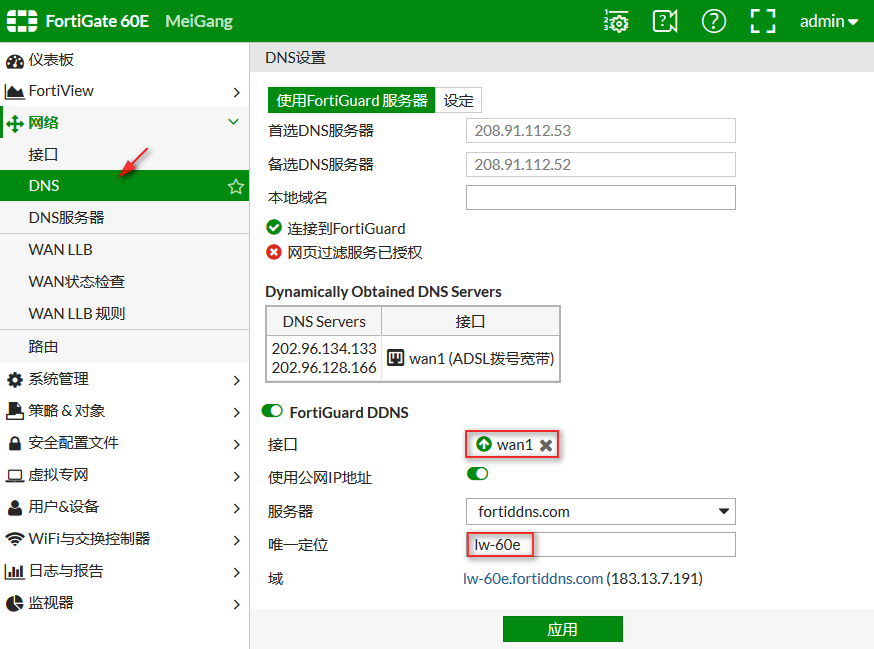

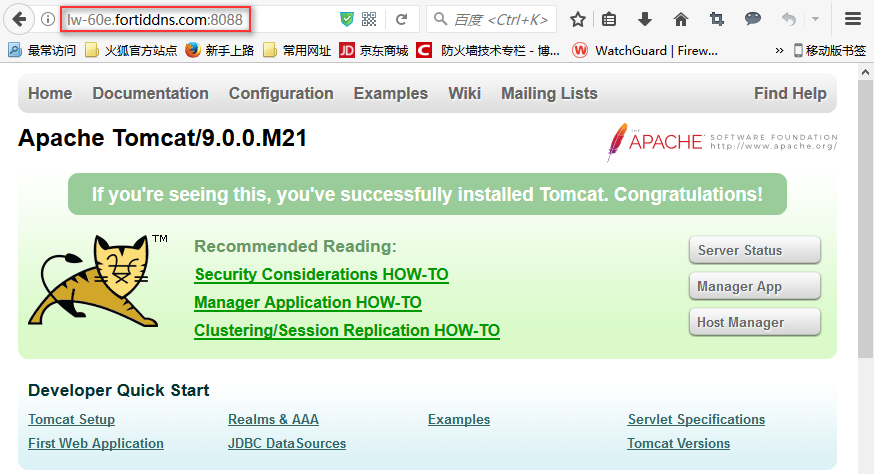

① 大多數中小企業還用是ADSL撥號寬頻,由於ADSL撥號寬頻每次上網時所獲取的IP地址都不同,這裡利用飛塔防火牆的DDNS功能,建立一個域名,以後不管IP地址怎麼辦,訪問DDNS的域名就可以了。

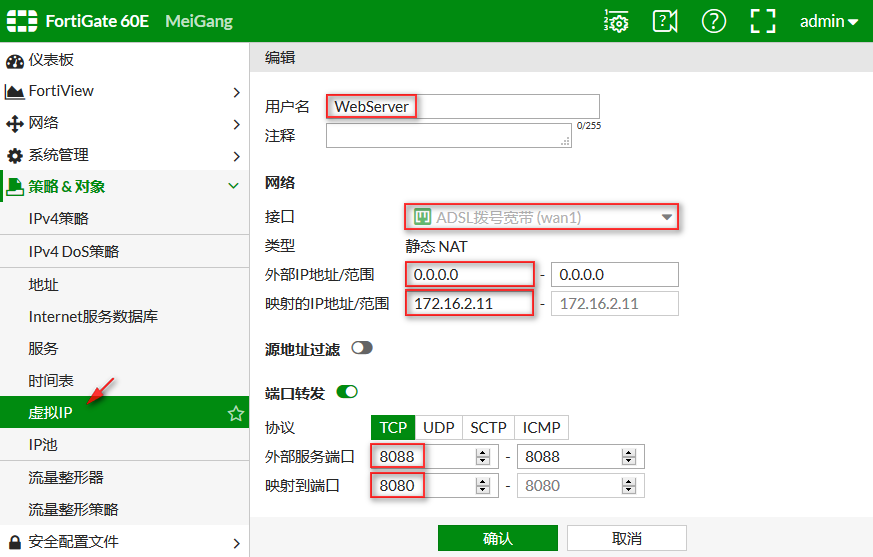

② 建立一個虛擬IP,對映一臺Web伺服器到外網。因為Wan1是ADSL撥號寬頻,每次獲取的外網IP地址都不同,這裡外部IP地址就填寫預設地址0.0.0.0,通常運營商會封閉80和8080埠,因此Web伺服器對映到外網時更換了於個自定義的8088埠。

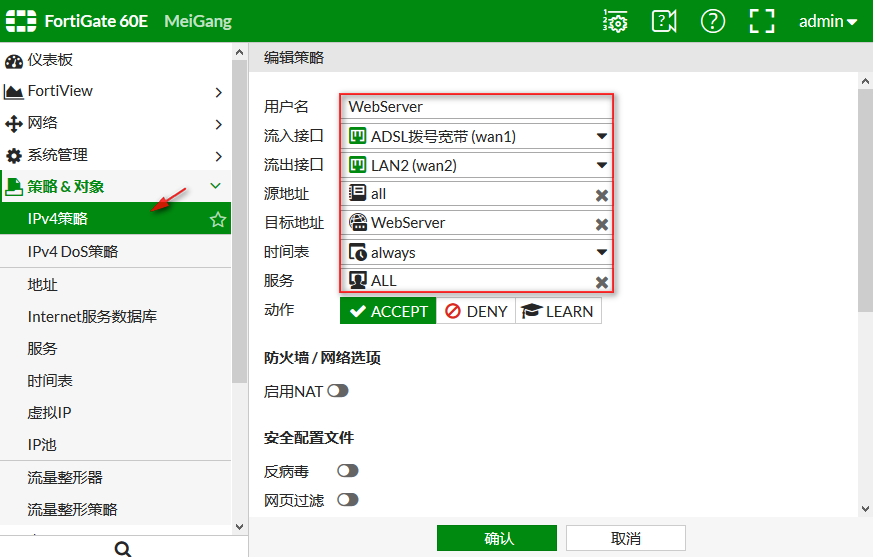

③ 建立策略,允許外網訪問對映的Web伺服器。這樣Web伺服器就對映好了。

④ 在外網利用域名加埠號,就可以開啟Web伺服器上的網頁了。

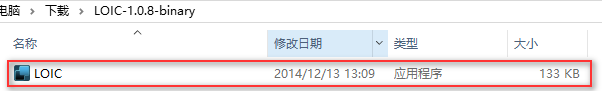

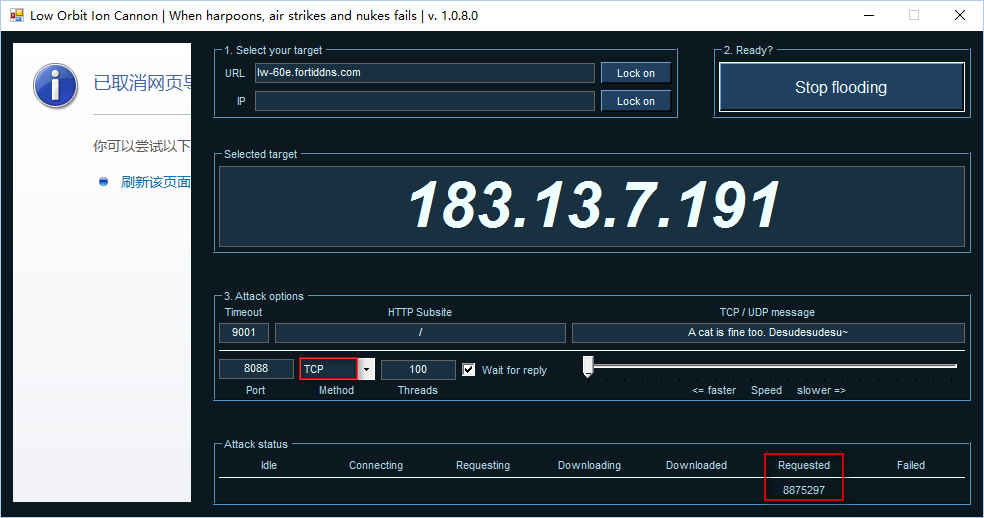

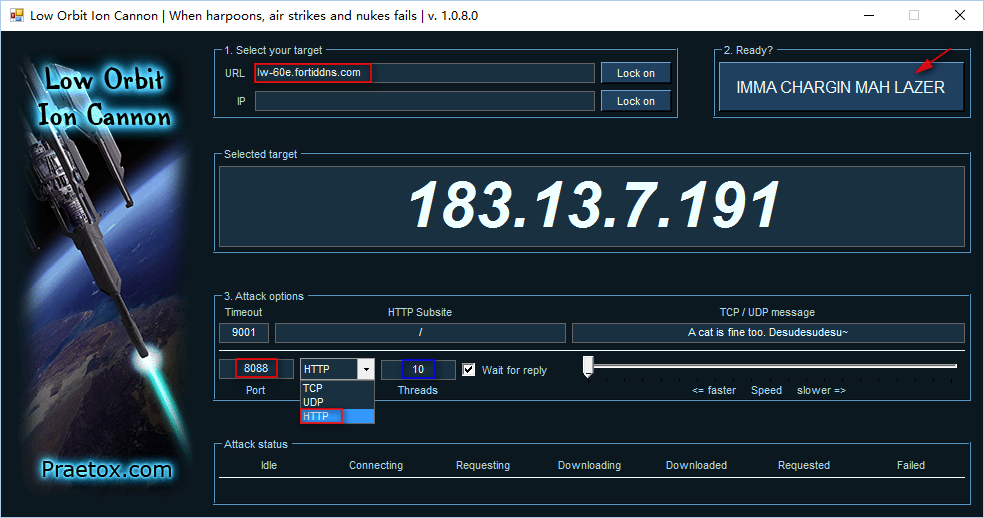

為了達到模似攻擊的效果,我們還需要一款攻擊工具,那就是LOIC。LOIC(低軌道離子炮)是一個開源的網站壓力測試和抗拒絕服務測試工具,由C#語言開發。最初LOIC由Praetox科技開發,目前由開源社群維護。LOIC可以通過TCP或UDP洪水的方式形成拒絕服務攻擊(DoS),因而可能打斷業務正常執行,安全和測試人員在做評估網站壓力測試時,請謹慎使用。

① 百度搜尋【LOIC】,第一條就是開源網站,下載方法就不介紹了。

② 得到的檔案很小,只有133K的一個執行檔案。

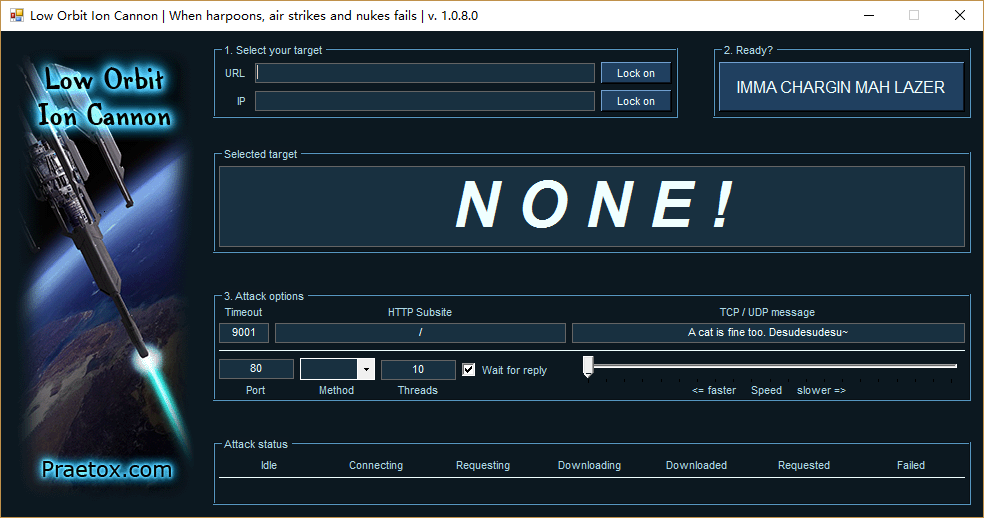

③ 啟動後可以看到介面很簡單。

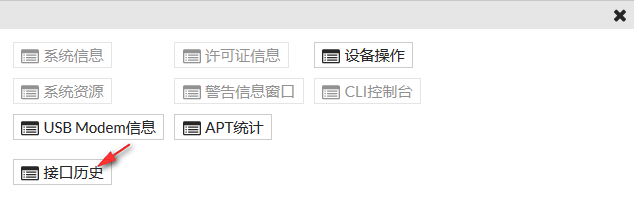

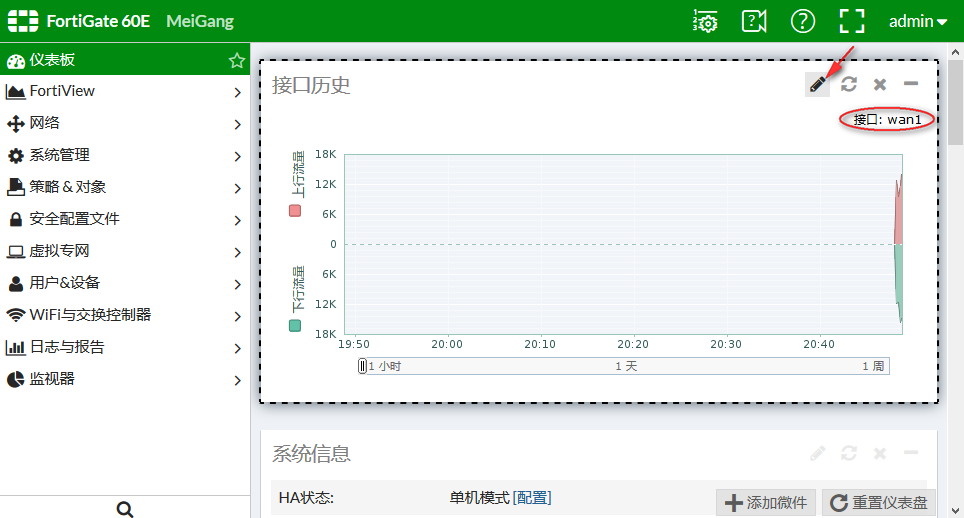

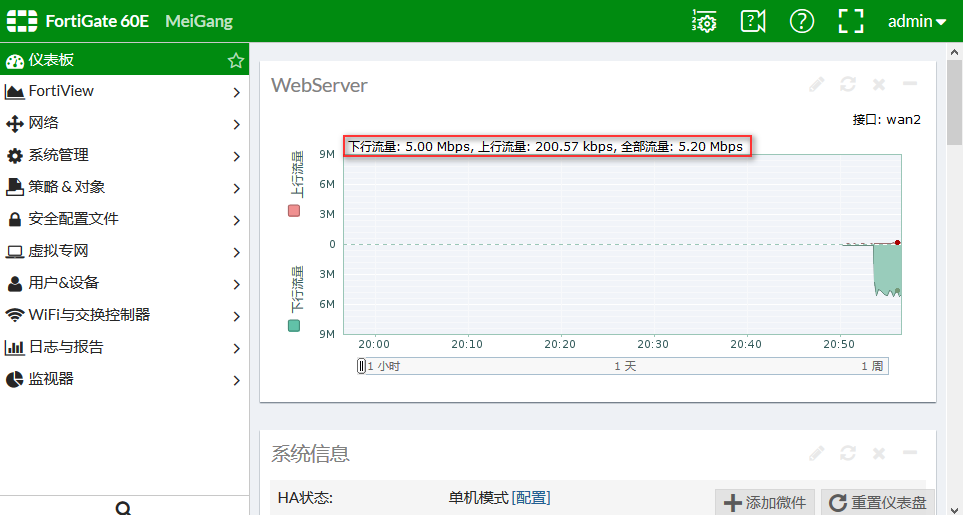

為了能夠直觀的看到伺服器是否受到大流量的攻擊訪問,我們可以開啟介面歷史,用圖形的方式檢視介面的流量變化。

① 選擇選單【儀表板】,在視窗的右下角會有兩個浮動按鈕,點選【新增微件】。

② 彈出子視窗中選擇【介面歷史】。

③ 預設顯示的介面是Wan1介面,如果這不是你想要的介面,點選介面歷史小視窗的鉛筆圖示。

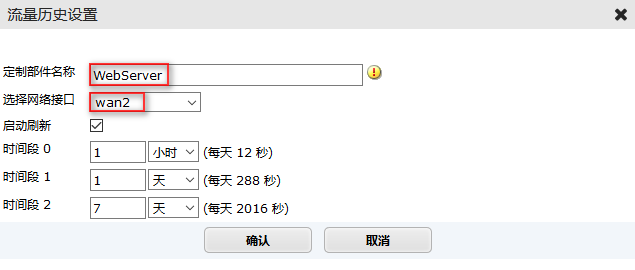

④ 因為只是測試,把Web伺服器接到Wan2口上了(實際操作應該接DMZ口)。這裡選擇接了Web伺服器的介面。

⑤ 通過對檢視防火牆連線Web伺服器介面的上下行流量,我們可以間接的瞭解Web伺服器的訪問攻擊情況。

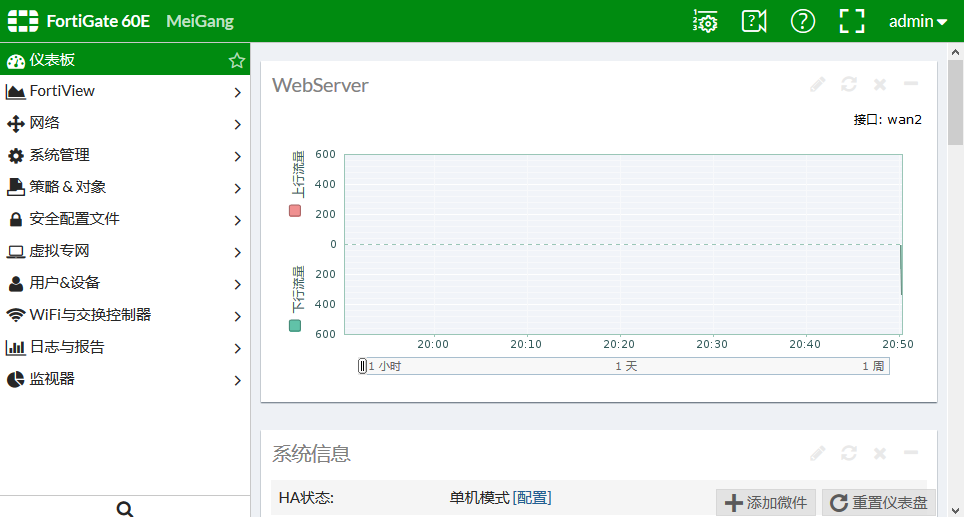

所有準備工作都完成了,下面開始攻擊了。

① 在URL輸入需要攻擊的Web伺服器域名,點選Lock on,會自動顯示該域名的IP地址,埠號輸入8088,方法有三個選項,分別是TCP、UDT和HTTP。這裡程式預設是10,程式數可以調整大小,用來為模擬攻擊強度。

② 首先我們進行HTTP攻擊,會模似網頁瀏覽整個過程,動作包括:Connecting(連線)、Downloading(下載)。累計下載總數和請求總數。

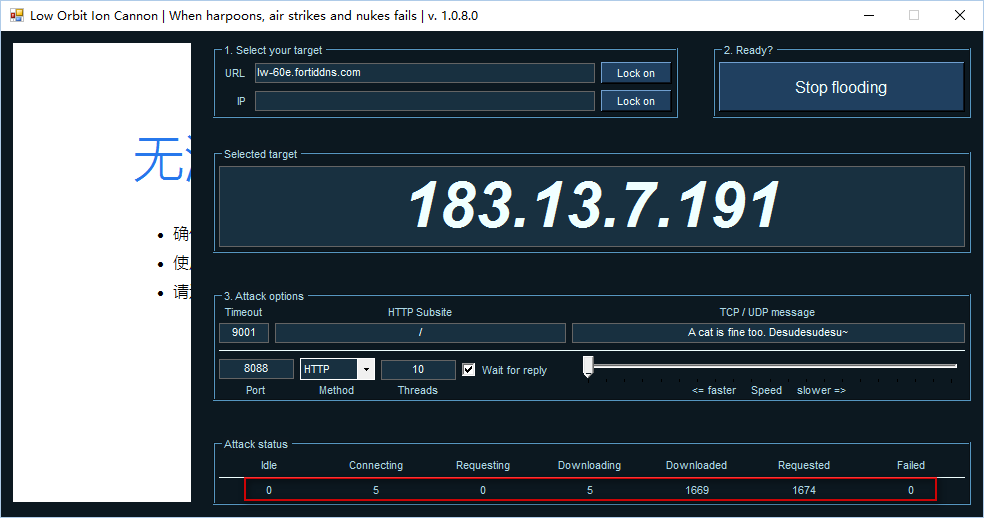

③ 在介面歷史上可以看到下行流量加大。Web伺服器在傳送資料。

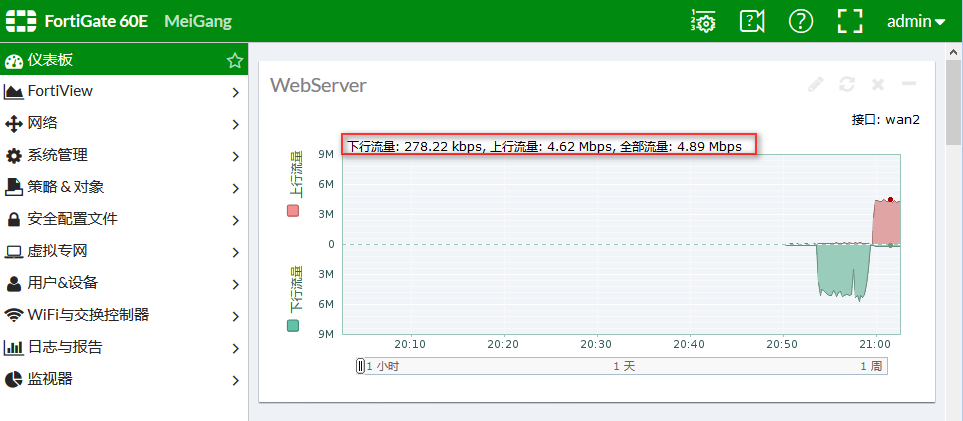

④ 把攻擊方法改為TCP再進行攻擊,我們會發現只有累計請求總數,如果程式加大,請求數會越來越大。

⑤ 和HTTP攻擊不同的是,TCP和UDP攻擊,介面的上行流量很大。

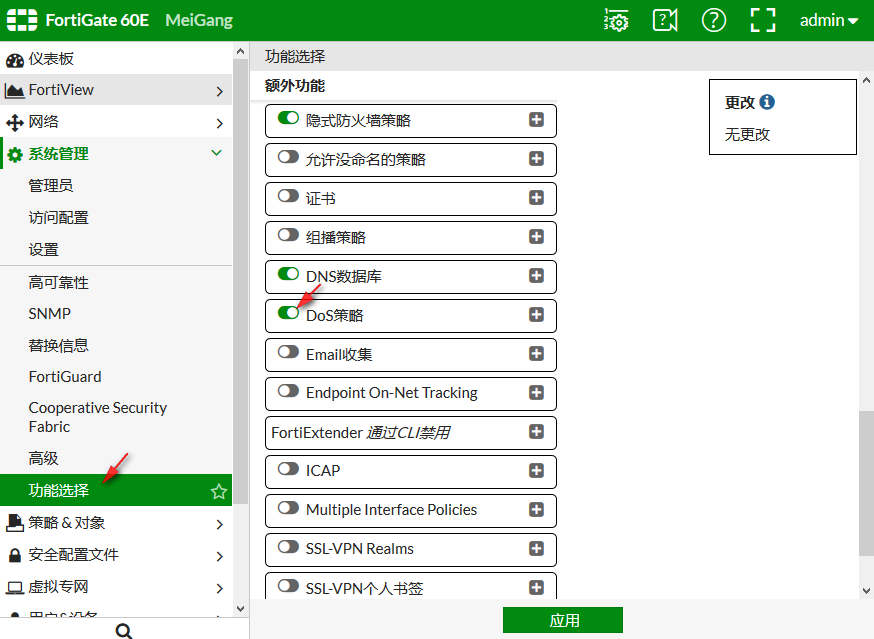

飛塔防火牆針對DDoS攻擊有專門的防護措施。

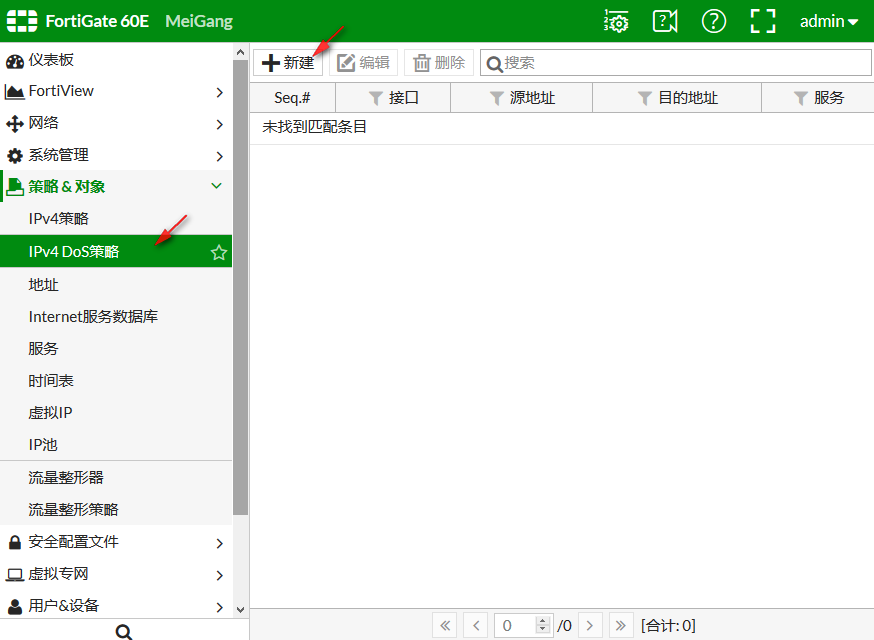

① 選擇選單【系統管理】-【功能選擇】,在〖額外功能〗裡找到並啟用〖DoS策略〗,點選【應用】。

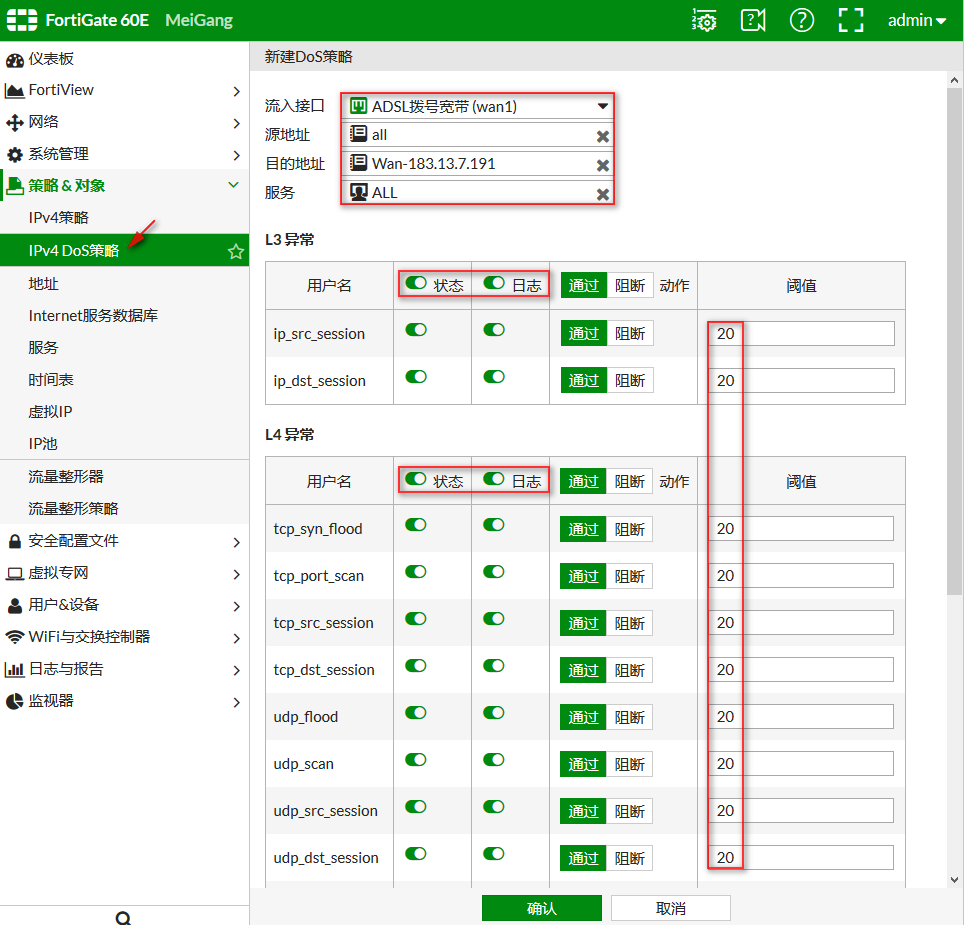

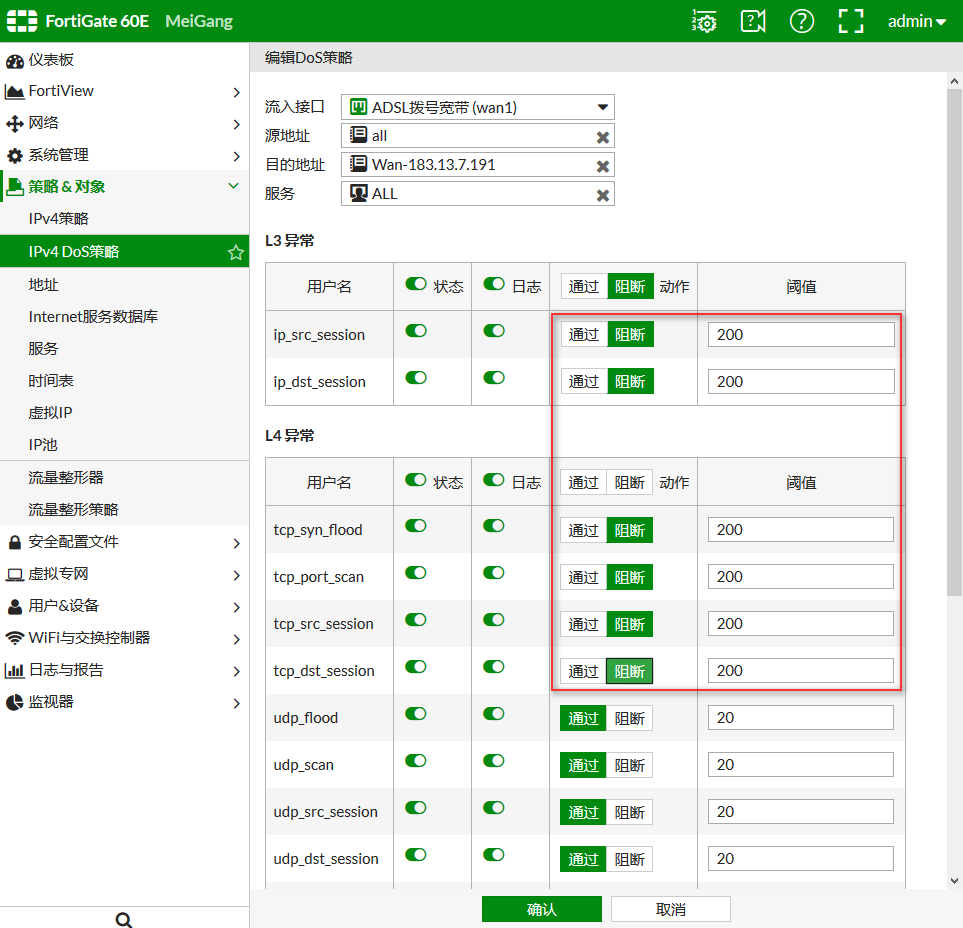

② 選擇選單【策略物件】,可以看到除了我們常用的〖IPv4策略〗外,還多出一個〖IPv4 DoS策略〗,這兩組策略是獨立的,需要分別設定的。點選【新建】。

③ 流入介面指的是對哪個外網口進行的攻擊,如果知道對方的攻擊IP地址話,可以在源地址裡指定,如果不知道(大多數情況是不知道的),就選擇ALL,目地地址是指被攻擊的哪個外網IP地址(很多情況下一條寬頻有多個IP地址),當然也可以是選ALL。如果知道哪個外網IP被攻擊,就指定IP地址。服務也是一樣。防火牆對很多引數進行監控。為了瞭解有哪些攻擊,我們可以開啟狀態和日誌,因為我們是小流量的攻擊測試,這裡我們把所有的閾值都改得很小。

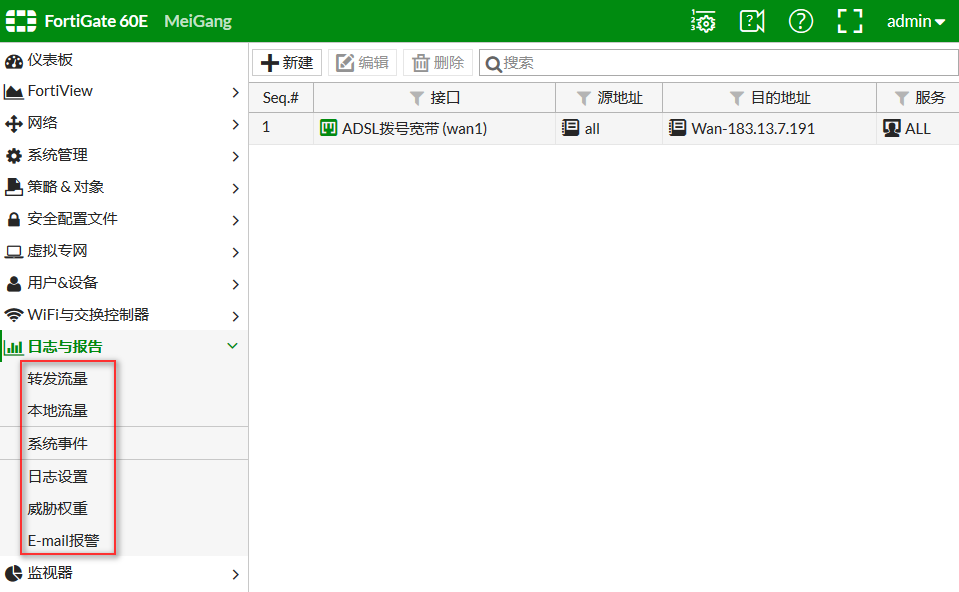

④ 在沒有啟動IPv4 DoS策略的時候,我們在日誌選單看到的是這樣的。

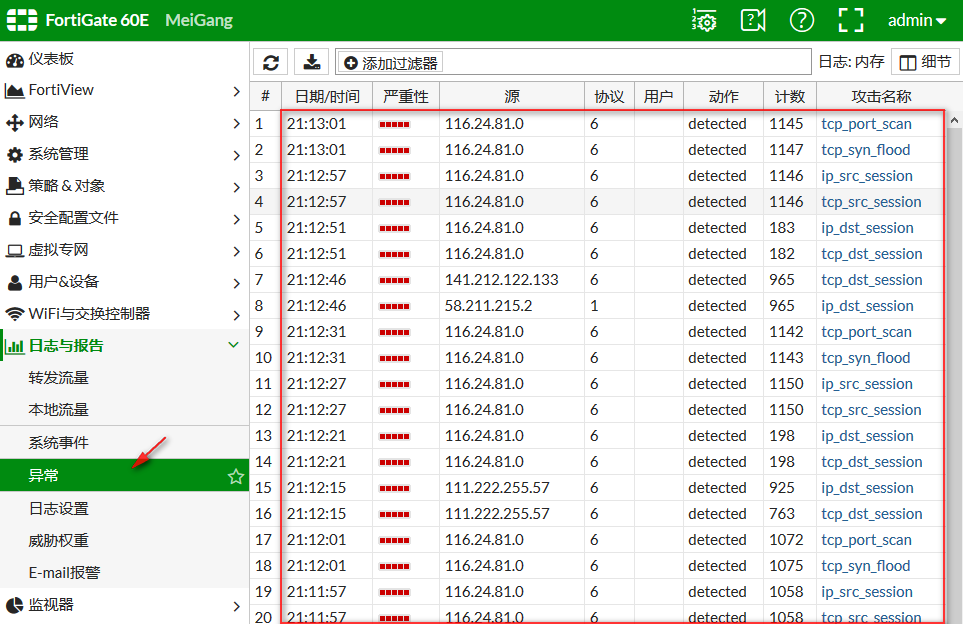

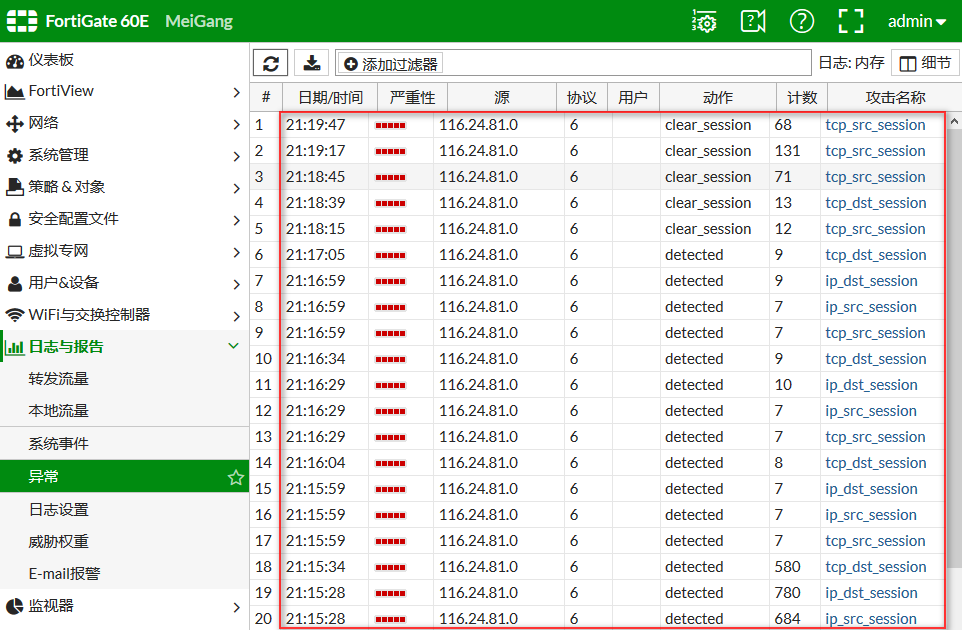

⑤ 啟動了IPv4 DoS策略後,當某類數值超過了預設的閾值後,就會在日誌中記錄下來。點選【日誌與報常】-【異常】就可以看到,可以看到這裡的動作都是detected,也就是檢測到異常(超過閾值)。

DDoS 攻擊 - 分析與阻止

DDoS 攻擊 - 分析與阻止現在可以監測到具體的攻擊數值了,那麼就要分析有哪些攻擊以及閾值適合的值,即可以阻止繼續攻擊,又可以保證Web伺服器正常。

① 從異常日誌可以看到,攻擊型別為ip_src_session等這幾項,可以調整這幾項的閾值,並將動作設為阻斷。它們的作用是,當計算到單位時間內這幾項的值超過閾值,就對這個操作進行阻斷。閾值的大小需要進行適當的調整。

② 再次檢視異常日誌,可以看到動作已經變成clear_session(清除會話)了。針對Web伺服器的攻擊會相應減少。

【提示】經過測試,多臺電腦的LOIC攻擊效果會成倍增加。實際攻擊的值會比這個大很多,這裡只是拋磚引玉,瞭解防護的辦法。具體閾值還需要看具體環境。

【提示】經過測試,多臺電腦的LOIC攻擊效果會成倍增加。實際攻擊的值會比這個大很多,這裡只是拋磚引玉,瞭解防護的辦法。具體閾值還需要看具體環境。

相關文章

- DDOS 攻擊的防範教程

- 什麼是DDoS攻擊?如何防範DDoS攻擊?

- 淺析DDOS攻擊防護思路

- 《DNS攻擊防範科普系列2》 -DNS伺服器怎麼防DDoS攻擊DNS伺服器

- 如何防範DDoS攻擊,使自己的網站減緩DDoS攻擊呢?網站

- 被攻擊怎麼解決?DDoS高防IP防護策略

- 《破壞之王—DDoS攻擊與防範深度剖析》

- 反射型 DDoS 攻擊的原理和防範措施反射

- 從根本上把握防護DDoS的核心要素,不怕DDoS攻擊防不住

- 3、攻擊防範

- 預防ddos攻擊檢測

- csrf攻擊與防範

- DDoS攻擊的危害是什麼?如何防禦DDoS攻擊?

- 如何有效防禦DDoS攻擊和CC攻擊?

- CDN到底能不能防止DDoS攻擊呢?高防CDN是如何防ddos攻擊呢?

- 淺談DDos攻擊與防禦

- DDOS攻擊的具體解決辦法如何防護

- DDoS攻擊、CC攻擊的攻擊方式和防禦方法

- 遊戲伺服器防ddos攻擊,三招搞定ddos攻擊遊戲伺服器

- 一文讀懂“DDos攻擊”,看看它該如何防範?

- CSRF攻擊與Django防範Django

- DDOS伺服器防禦的方法有哪些,如何防禦DDOS攻擊伺服器

- 《2021 DDoS攻擊態勢報告》解讀 | 基於威脅情報的DDoS攻擊防護

- DDoS攻擊頻發,科普防禦DDoS攻擊的幾大有效方法

- 什麼是DDoS攻擊?哪些行業最需要預防DDoS攻擊?行業

- DDOS攻擊原理,種類及其防禦

- 雲防火牆:防禦企業上雲“億”點網路攻擊防火牆

- DDoS攻擊激增,分享高效可靠的DDoS防禦方案

- 如何防範社會工程攻擊?

- 如何防禦惡意流量攻擊(CC、DDoS)?

- 11種方法教你有效防禦DDOS攻擊!

- DDoS攻擊的手段有哪些?如何防禦?

- DDOS和CC攻擊該如何有效防禦

- 在Linux中,什麼是DDoS攻擊?如何在Linux中防禦DDoS攻擊?Linux

- 常見web攻擊型別有哪些?如何預防及防範web攻擊?Web型別

- 如何利用CDN防護CC攻擊

- 網路分流器-網路分流器-DDoS攻擊與防護

- CC攻擊的危害有哪些?如何防範CC攻擊?

- 《2021 DDoS攻擊態勢報告》解讀 | 基於威脅情報的DDoS攻擊防護[綠盟諮詢]