BTG(bitcoin gold)受到51%攻擊,攻擊者利用雙重支付獲利

知識儲備

什麼是51%攻擊?

攻擊者通過掌握網路50%以上的算力來“主導”公鏈的交易資料,比如使其失效又或是使某個事務被更快確認,並不能篡改。

什麼是雙重支付?

攻擊者將自己的幣向多個地址傳送轉賬交易,但是在區塊鏈中只認排在最前的交易,所以無論傳送多少次,最終只有排在最前的交易被認為是有效的。

51%攻擊+雙重支付組合拳:

攻擊者利用雙重支付傳送兩筆交易,使用自己的幣一個向他人交易,一個向自己轉賬。在和他人交易完畢,完成等價交換之後,攻擊者發動51%攻擊,使其和他人的交易無效,而他人和自己等價交換的物品,卻還在攻擊者手裡。

事件始末

在今年5月19日時,BTG的官網發表了這樣一則公告:

官方表示,在當時此攻擊者已經在攻擊一些確認次數少的交易所了,甚至有交易所表示通過蛛絲馬跡幾乎可以確認此人和曾經攻擊過他們的人是同一人...

官方還公佈了攻擊者的錢包地址:

GTNjvCGssb2rbLnDV1xxsHmunQdvXnY2Ft

GXXjRkdquAkyHeJ6ReW3v4FY3QbgPfugTx

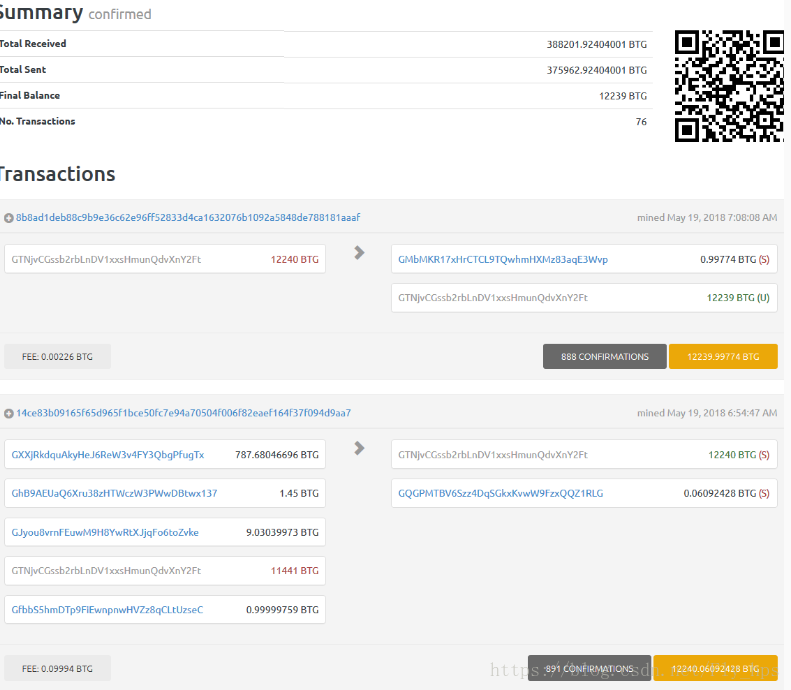

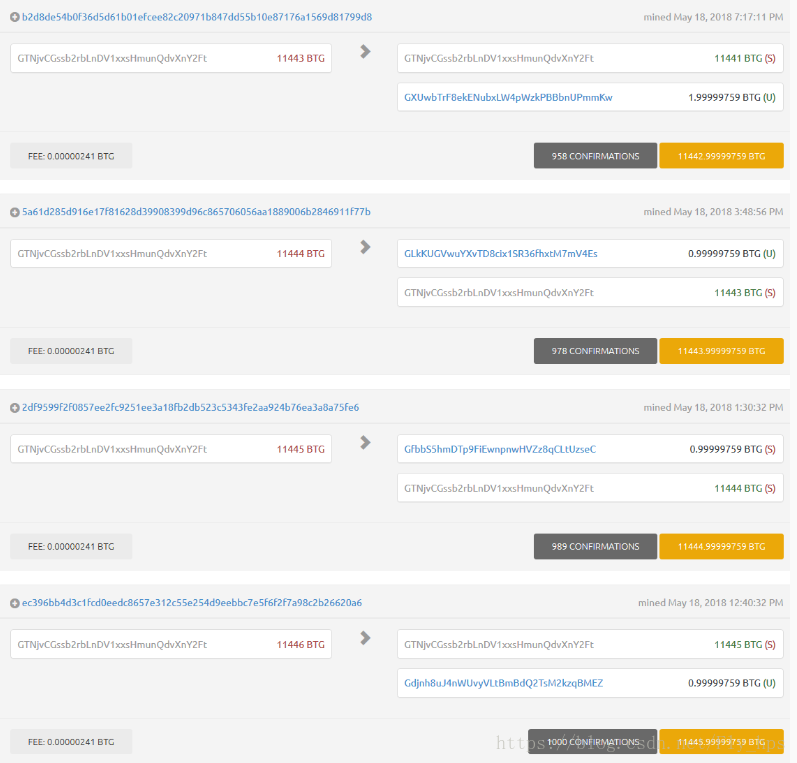

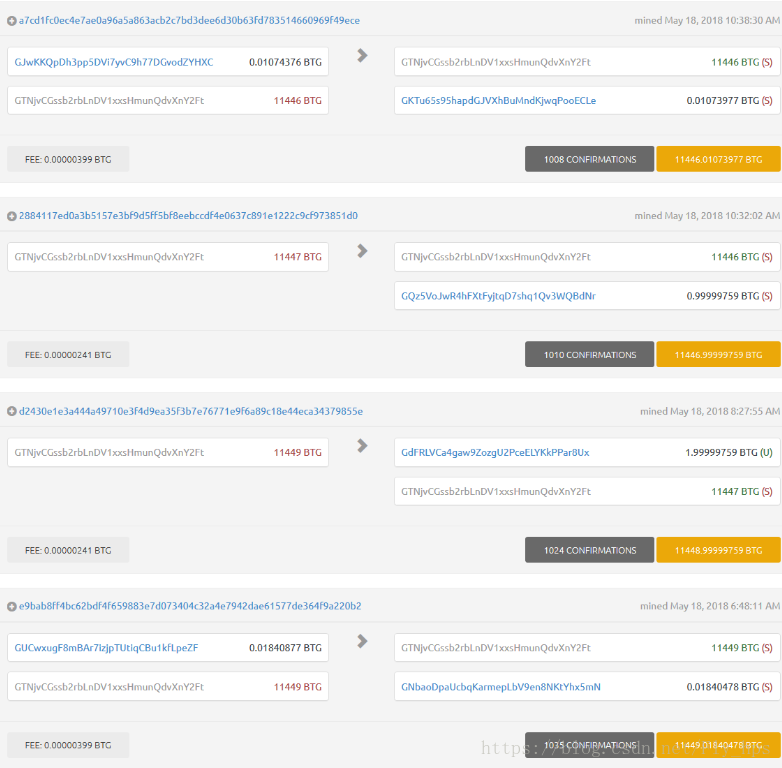

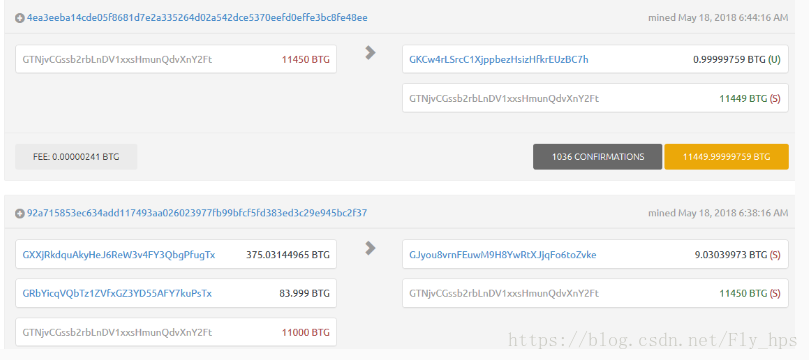

我們來看看主鏈上GTNjvCGssb2rbLnDV1xxsHmunQdvXnY2Ft賬戶的資料

從18號起攻擊者不斷向自己轉入大量BTG,而且都上萬。

這是什麼操作?是的,攻擊者在進行51%攻擊...

攻擊過程

攻擊者一方面在公鏈上利用自己的BTG進行消費操作,一方面在利用自己的龐大算力創造的平行鏈上進行向自己消費的操作。

當平行鏈比公鏈長的時候,公鏈與平行鏈的分叉點之後的公鏈就被拋棄了,成為了孤塊。

也就是說,攻擊者在公網進行消費的操作也"被"丟失了!鏈上的交易從攻擊者向外消費變成了向自己轉賬...

可以這樣理解攻擊者的操作:

攻擊開始時,攻擊者將執行以下步驟:

開始挖掘平行與BTG的私鏈,並將自己的幣轉給自己,用龐大的算力保證自己的鏈幣比公鏈更長

同時在公鏈上,將自己的幣傳送給交易所

等待足夠的確認之後,交易所接受存款

快速將BTG換成其他幣並提現

等待提現成功

將私鏈釋放到網路,導致整個公鏈重新以攻擊者的私鏈為主鏈。在此鏈上,攻擊者的BTG從未傳送給交易所過。

由於私鏈比公鏈長,所以現有區塊將被還原,並被私有區塊取代。向交易所轉賬的交易不存在了,被替換為攻擊者向自己轉賬。

攻擊者用自己龐大的算力硬生生的把整個區塊鏈的交易資料給扳回來了!

以下是51%攻擊導致BTG鏈中留下的多個孤塊:

https://btgexplorer.com/block/0000000023ad92fe3c2cf28f0d64e4eebdfef57f08872edab57398aea8ce0589

https://btgexplorer.com/block/00000000155e2435fee41d84f57f6f9877c534b86c77bf8eeea6e67259da34b3

https://btgexplorer.com/block/0000000024cc17971de3cf0b03f527562093cd5e10ee26562376b1b40df65776

...

會有什麼後果?

幣種市值下跌

整體挖礦難度升高

部分交易失效,其中包括投資者的買入賣出、礦工的獎勵等

怎麼預防?

只能等待區塊確認次數,越高越安全,因為確認次數越多攻擊者要更改這筆交易的成本就更高。(一些交易所因此提高確認次數至20次以上)

相關文章

- Bitcoin Gold 遭遇雙花攻擊Go

- 加拿大央行:比特幣不會受到51%算力和雙重支付攻擊比特幣

- CC攻擊:CC攻擊的原理便是攻擊者控制某些主機不停地發許

- 加密你的資料並使其免受攻擊者的攻擊加密

- 英國航運公司受到網路攻擊,網路攻擊對於企業有多可怕?

- YouGov:72%美國人感到容易受到網路攻擊Go

- XXE攻擊攻擊原理是什麼?如何防禦XXE攻擊?

- 淺談DDOS攻擊攻擊與防禦

- 利用JSONP進行水坑攻擊JSON

- APT攻擊APT

- 攻擊性

- CSRF攻擊

- 攻擊不斷!QNAP 警告利用0day漏洞Deadbolt 勒索軟體攻擊

- 詳解DNS重繫結攻擊DNS

- 警惕!Nas裝置正在受到Qlocker勒索軟體攻擊

- Joomla漏洞每天受到黑客16600次掃描攻擊OOM黑客

- 攻擊面管理預防網路攻擊原理?

- 分散式拒絕服務攻擊 DDoS攻擊分散式

- SQL隱碼攻擊式攻擊掃描器SQL

- 利聯科技:無錫BGP伺服器受到的DNS汙染攻擊和其他型別攻擊的分析伺服器DNS型別

- 網路攻擊中主動攻擊和被動攻擊有什麼區別?

- 荷蘭或將向勒索攻擊宣戰;蘋果 AirTag 存在儲存型XSS漏洞,恐被攻擊者利用蘋果AI

- 揭秘駭客新招:如何利用PDF釣魚攻擊使用者?

- 雜湊傳遞攻擊利用(Pass The Hash)

- 利用HTTP host頭攻擊的技術HTTP

- 一種利用EXCEL的BazarLoader攻擊Excel

- 利用Burp Suite攻擊Web應用UIWeb

- 攻擊JavaWeb應用[3]-SQL隱碼攻擊[1]JavaWebSQL

- 攻擊JavaWeb應用[4]-SQL隱碼攻擊[2]JavaWebSQL

- CC攻擊和DD攻擊的區別在哪裡

- 什麼是資料中毒?如何防範攻擊者的AI和ML攻擊?AI

- 如何看待比特幣黃金BTG遭遇51%算力攻擊?比特幣

- 區塊鏈鼻祖比特幣之8:分叉帶來的雙花支付、51%攻擊與解決辦法區塊鏈比特幣

- DNS重繫結DNS Rebinding攻擊DNS

- 美媒:為什麼政府如此容易受到勒索軟體攻擊?

- Systemd曝3漏洞,大部分Linux將受到攻擊Linux

- 把握安全監視你的網路是否受到攻擊(轉)

- Windows 核心攻擊Windows